Bron afbeelding: https://nos.nl/artikel/2258309-beveiliging-door-politie-gekraakte-cryptofoons-was-twijfelachtig

Op 6 november 2018 maakte het Openbaar Ministerie bekend dat de politie Oost-Nederland en het Openbaar Ministerie (OM) er in 2017 waren geslaagd de versleutelde chatapplicatie ‘Ironchat’ te ontsleutelen. In het persbericht is de lezen:

“Dankzij deze operatie hebben politie en Openbaar Ministerie een goede informatiepositie gekregen. Er zijn ruim 258.000 chatberichten meegelezen en dat levert veel informatie op. Deze informatie kan leiden tot beslissende doorbraken in lopende onderzoeken. Ook kunnen de gegevens worden gebruikt om nieuwe strafrechtelijke onderzoeken op te starten. Op deze manier is er bewijs in lopende onderzoeken verkregen en kunnen nieuwe criminele activiteiten gestopt worden.”

Zie ook dit NOS-artikel voor meer informatie over IronChat.

Werking IronPhone en IronChat

In de uitspraak (ECLI:NL:RBGEL:2024:6732) van de rechtbank Gelderland van 12 september 2024 staan in r.o. 2.1.4-2.1.6 interessante details over de cryptotelefoons. Om gebruik te maken van de communicatiemethode diende men een abonnement af te sluiten. Op een prijslijst die beschikbaar is uit de kopie van de server van het bedrijf staan de volgende kosten voor een abonnement:

- Telefoon (model Wileyfox Swift2) met als kosten voor een abonnement: per zes maanden € 800,- voor Europa en € 1000,- voor wereldwijd;

- Telefoon (model Samsung S8) met als kosten voor een abonnement: per zes maanden € 1.500,- voor Europa en € 1.750,- voor wereldwijd;

- Laptop (model HP Folio 9470m) met als kosten voor een abonnement: € 2.250,- per jaar.

Bij een aantal telefoons die zijn onderzocht in het kader van andere strafrechtelijke onderzoeken is opgevallen dat de telefoons technisch zo zijn ingericht dat er geen gebruik gemaakt kan worden van de camera, microfoon of wifi. Een getuige heeft verklaard dat de camera’s en microfoons werden verwijderd uit de telefoons wanneer verdachte dat wilde. Volgens de bewijsstukken gebeurde ongeveer in de helft van de gevallen.

Encryptiemethode

In de gebruiksaanwijzing van ‘communicatiemethode 2’ (uit 2015), staat omschreven dat gebruik wordt gemaakt van end-to-end encryptie door middel van het zogenaamde OTR (Off-The-Record) protocol. In de gebruikersaanwijzing worden de volgende voordelen opgesomd van het gebruik van OTR ten opzichte van andere “veilige communicatie”:

- [communicatiemethode 2] laat geen digitale handtekeningen achter in berichten waardoor het achteraf niet valt te bewijzen dat er communicatie heeft plaatsgevonden;

- communicatiemethode 2] werkt alleen als beide contacten online zijn, er wordt niets van berichten op servers opgeslagen. (…);

- Gesprekken via [communicatiemethode 2] vallen achteraf niet meer te ontsleutelen, ook niet als de datalijnen getapt worden. (…);

- [communicatiemethode 2] beschikt over een wis & sluit functie waarbij alle berichten direct worden gewist en encryptiesleutels direct komen te vervallen;

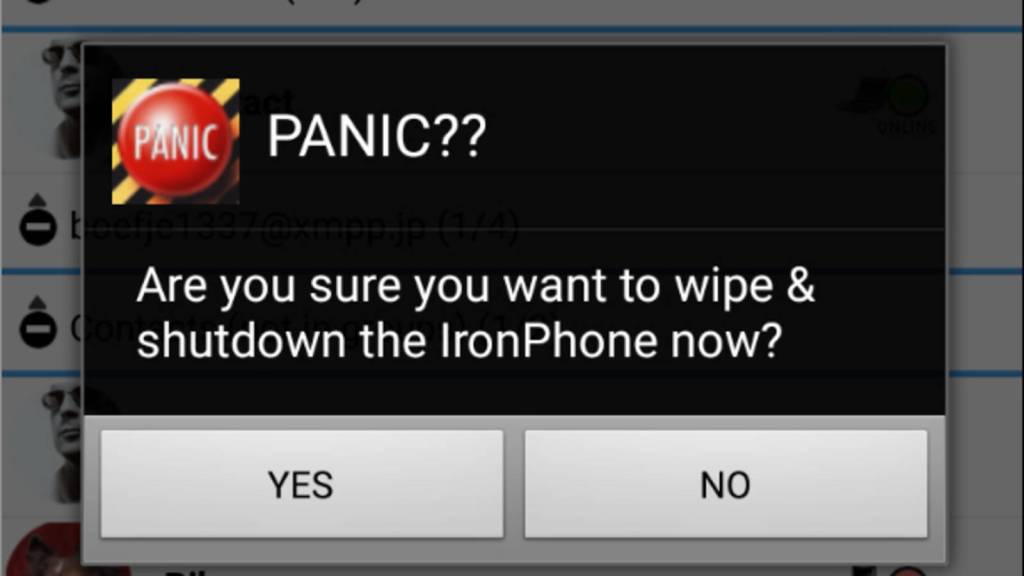

- [communicatiemethode 2] heeft een PANIC modus waarbij u met één druk op de knop uw gehele [communicatiemethode 3] wist en ontoegankelijk maakt.

Overige functionaliteiten

Daarnaast is het mogelijk om de inhoud van een chat op beide telefoons helemaal te verwijderen door een codewoord in te voeren en te versturen naar degene waarvan men wil dat de inhoud van die chat verdwijnt. Men voert dan in: “CRASHME!34”.

Ook staat in een proces-verbaal dat de communicatie-app voor de buitenwereld er uitziet als een medische app. Sommige landen verplichten bij de douane het wachtwoord van telefoons te verstrekken, maar medische gegevens mogen dan niet worden ingezien.

Onderzoek naar een leverancier Ironchat

In het onderzoek ‘Orwell’ werd een in Nederland gevestigd bedrijf onderzocht in verband met de verdenking dat dit bedrijf encrypted communicatiemiddelen faciliteerde voor onder andere criminele organisaties. Dit Nederlandse bedrijf maakte gebruik van een telecomserver in het Verenigd Koninkrijk.

Middels een Europees Onderzoeksbevel kreeg het onderzoeksteam de beschikking over een kopie (een ‘image’) van de server van het Nederlandse bedrijf. Uit digitaal onderzoek bleek dat de server werd gebruikt voor het versturen van versleutelde berichten en belangrijke informatie bevatte, die zicht gaf op onder andere verschillende chataccounts, chatnamen en de NN (op dat moment anonieme)-gebruikers van de producten van het Nederlandse bedrijf.

In het Verenigd Koninkrijk werd zelfstandig onderzoek gedaan naar de versleutelde berichten die via deze server waren verzonden. Van 3 oktober 2018 tot 2 november 2018 werd overgegaan tot het ‘live intercepteren en decrypten van de server’. De Britse autoriteiten hebben toestemming gegeven voor het gebruik daarvan in opsporingsonderzoeken in Nederland.

Onderzoek naar de gebruikers van IronChat en opvolgende onderzoeken

De telecommunicatie werd vervolgens ter beschikking gesteld aan het onderzoek ‘Goliath’. Dit onderzoek, dat op 30 mei 2018 is ingesteld door de politie Oost-Nederland, richtte zich naar “criminele NN-gebruikers” van zogenaamde encrypted telefoons die de chatapp Ironchat gebruikten.

Over het opsporingsonderzoek met de naam ‘Goliath’ overweegt de rechtbank Gederland in (ECLI:NL:RBGEL:2024:6732) dat in de periode van 3 oktober 2018 tot en met 2 november 2018 de communicatieapplicatie is geïntercepteerd. Tijdens deze interceptiefase is 24/7 chatverkeer onderschept, gelezen, geduid, veredeld en geanalyseerd. Er is binnen onderzoek Goliath gewerkt met, onder andere, zoekwoorden (topics). Dit waren zoekwoorden die te relateren zijn aan diverse vormen van criminaliteit. Voorbeelden van dergelijke woorden zijn: ‘drugs’, ‘coke’, ‘slapen’, ‘pipa’s’, ‘AK’ of ‘wapens’. Deze topics waren beschikbaar in diverse talen. Als er in chatberichten woorden voorkwamen die op deze topiclijsten stonden, werden alle chatberichten van de conversatie zichtbaar in de chatmodule. Gedurende de interceptieperiode is niet vastgesteld dat anderen, waaronder politici, artiesten en de gewone man met bijvoorbeeld een geheime relatie, gebruik hebben gemaakt van de communicatiemethode, zoals de verdediging stelde.

Volgens ECLI:NL:RBOVE:2020:1558 werd door de officier van justitie overeenkomstig artikel 126dd Sv toestemming gegeven voor het gebruik van de overgedragen onderzoeksgegevens ten behoeve van het onderzoek ‘Metaal’, dat zich richtte op het achterhalen van de identiteit van de (NN-)gebruikers. In dit onderzoek kwam vervolgens een account naar voren dat kon worden gekoppeld aan de verdachte.

De rechtbank Overijssel overweegt in ECLI:NL:RBOVE:2020:1558 dat zij ‘naar eigen recht, op basis van eigen bevoegdheden en met medeweten van een ander bedrijf de chatberichten onderschept, ontsleuteld en vervolgens die chatberichten heeft doorgeleid naar de Nederlandse autoriteiten’.

Ontvankelijkheid OM

De rechtbank Overijssel en Limburg overwegen in hun uitspraken dat ‘voldoende duidelijk is op welke wijze de inhoud van de chatgesprekken is verkregen’. De rechtbank Overijssel overweegt simpelweg dat ‘niet gebleken van enig vormverzuim. Het verweer wordt verworpen. De officier van justitie is ontvankelijk in de vervolging’.

De rechtbank Limburg overweegt dat de onderzoekshandelingen waarvan de uitvoering plaatsvond onder verantwoordelijkheid van het Verenigd Koninkrijk. De taak van de Nederlandse strafrechter is volgens de rechtbank ertoe beperkt te waarborgen dat de wijze waarop van de resultaten van dat onderzoek in de strafzaak tegen de verdachte gebruik wordt gemaakt, geen inbreuk maakt op zijn recht op een eerlijk proces, zoals bedoeld in artikel 6, eerste lid, EVRM.

Het behoort volgens de rechtbank niet tot de taak van de Nederlandse strafrechter om te toetsen of de wijze waarop dit onderzoek in het buitenland is uitgevoerd, strookt met de dienaangaande in het desbetreffende buitenland geldende rechtsregels. Er dient, op grond van het vertrouwensbeginsel, dan ook van de rechtmatigheid van de verkrijging van deze gegevens te worden uitgegaan. De verdediging heeft in zijn geheel niet onderbouwd dat er bij de verkrijging van de gegevens sprake is van een onrechtmatigheid en op welke wijze deze zou zijn ontstaan en onder wiens verantwoordelijkheid. Niet is gebleken dan ook van enige schending van het recht op een eerlijk proces.

Voor wat betreft het gebruik van de verkregen resultaten in verschillende onderzoeken in Nederland, overweegt de rechtbank Limburg dat op grond van artikel 126dd Sv de officier van justitie bevoegd is om die gegevens te verstrekken aan een ander onderzoek. Een beschikking van de rechter-commissaris is niet vereist. Het verweer wordt dan ook verworpen. De officier van justitie is ontvankelijk in de vervolging.

Dit bericht is geüpdated op 4 november 2024 naar aanleiding van nieuwe jurisprudentie.