Bron: infographic gegenereerd met Notebook LM op basis van de samenvatting

Op 26 november 2025 is het Cybersecuritybeeld Nederland 2025 (CSBN 2025 .pdf) gepubliceerd. Deze blog bevat een samenvatting van het rapport, waarbij gebruik is gemaakt van Notebook LM.

Het CSBN 2025 is uitgebracht onder de titel “Riskante mix in een onvoorspelbare wereld”. Dit wordt in het rapport meteen aan het begin als volgt verduidelijkt door erop te wijzen dat er Nederland meerdere organisaties doelwit waren van de Chinese statelijke actor Salt Typhoon, de Russische actor Laundry Bear een cyberaanval uitvoer op de Nationale Politie, Noord-Koreaanse hackers digitale valuta buitmaakten bij (onder andere) Nederlandse organisaties en werd Nederland voor het eerst slachtoffer werd van cybersabotage door een Russische staatsgesteunde groepering.

Alhoewel incidenten in Nederland niet hebben geleid tot maatschappelijke ontwrichting of significante impact op de nationale veiligheid, hadden verschillende incidenten wel die potentie, aldus het CSBN.

De toon is gezet!

Voorbeelden van nationale cybersecurity-incidenten

Ik bespreek eerst de cyberaanvallen op de Politie en het OM uit p. 18-23 van het rapport. Daarbij valt op dat er nog steeds relatief weinig informatie wordt gegeven. Daarom heb ik dat zelf maar antwoorden op Kamervragen erbij gezocht.

Had het CSBN de cybersecurity-incidenten bij de Politie en het OM niet centraal moeten zetten in plaats van aanvallen op de telecomsector? En waarom zijn er geen Kamervragen gesteld over het bericht over cybersabotage in Nederland? De begeleidende Kamerbrief bij het rapport bevat met name een opsomming van geplande wet- en regelgeving (deels ter implementatie van EU richtlijnen).

Politie

Eind september 2024 werd de politie slachtoffer van een hack waarbij contactgegevens van politiemedewerkers zijn buitgemaakt. Hierbij verkregen hackers toegang tot de gegevens van alle politiemedewerkers via de global address list en in sommige gevallen werden ook privégegevens buitgemaakt.

In antwoord op Kamervragen over het bericht “Politiehack van 62.000 medewerkers is gevaarlijk: naam agent is handelswaar” gaf de Minister van Justitie en Veiligheid aan de politie over de hack werd geïnformeerd door de inlichtingen- en veiligheidsdiensten. Daarop werden maatregelen getroffen, die zijn afgestemd op het huidige beeld, namelijk dat de inlichtingen- en veiligheidsdiensten het zeer waarschijnlijk achten dat een statelijke actor verantwoordelijk is voor het cyberincident bij de politie en dat de daders vermoedelijk gebruik hebben gemaakt van een zogenoemde pass-the-cookie-aanval. Het betreft onder meer ICT-maatregelen en maatregelen op het vlak van bewustwording, bijvoorbeeld een oproep tot extra waakzaamheid van politiemedewerkers op phishingmails en verdachte telefoontjes en berichten. Tevens monitort de politie of de buitgemaakte gegevens elders verschijnen. Tot slot blijft de politie alert op mogelijk nieuwe aanvallen. Daartoe monitort de politie haar systemen continu.

In mei 2025 maakten de inlichtingendiensten bekend dat de Russische groep ‘Laundry Bear’ verantwoordelijk was voor de aanval. Naast de aanval op de Nationale Politie werden wereldwijd ook andere organisaties door deze groep aangevallen, waaronder in Nederland.

Openbaar Ministerie

Op donderdag 17 juli 2025 ontkoppelde het Openbaar Ministerie de systemen van het internet naar aanleiding van een waarschuwing over kwetsbaarheden in Citrix NetScaler. Hierdoor moest het OM overstappen op noodprocedures om werkzaamheden voort te zetten. In het CSBN staat dit wat eufemistisch vermeld: “Dit zorgde voor hinder in de strafrechtketen, waarbij in sommige zaken ook direct vertraging ontstond.”

In het rapport is alleen te lezen dat “onbevoegden” toegang hebben verkregen tot de Citrix NetScaler-systemen van het OM. Er is tot op heden niet vastgesteld dat er gegevens zijn gemanipuleerd of weggehaald. Vreemd is ook dat er staat: “Ook bij de Dienst Justitiële Inrichtingen vond onderzoek plaats naar aanleiding van misbruik van de kwetsbaarheden”, zonder nadere toelichting. Het NCSC stelde dat meerdere kritieke Nederlandse organisaties succesvol zijn aangevallen via een van de Citrix-kwetsbaarheden en dat één van de kwetsbaarheden al ruim voor publieke bekendmaking werd misbruikt.

In een Kamerbrief uit augustus 2025 staat concreter dat “in de periode dat het OM geheel offline was er geen enkele informatie gedigitaliseerd (en soms geautomatiseerd) van en naar het OM worden gestuurd. Het OM en partners in en rondom de strafrechtketen hebben werkprocessen vastgesteld om proces(stukken) per post, fysiek of door andere organisaties dan het OM aan te leveren”. In deze brief staat ook dat erbij DJI en andere organisatie naar aanleiding van nader ondezoek ‘geen signaal gekomen van mogelijk misbruik in de achterliggende IT-omgevingen’. In de brief staan ook andere belangrijke nevengevolgen beschreven. Het ontbreken van informatie vanuit het OM voor de Justitiële Informatiedienst (Justid) ten behoeve van het Justitiële Documentatie Systeem (JDS) wordt bijvoorbeeld als “prangend knelpunt” benoemd. Het JDS is het officiële register waarin wordt bijgehouden wie op welk moment werd verdacht van een strafbaar feit en de afloop daarvan (sepot, vrijspraak of veroordeling). Het ontbreken van actuele gegevens van het OM in het JDS heeft tot gevolg dat partners in en rondom de strafrechtketen, burgers, gemeenten en lidstaten geen actuele informatie vanuit het OM ontvangen. Het OM en partners hebben werkafspraken gemaakt om de risico’s hiervan te mitigeren, maar deze risico’s zijn (nog) niet geheel uitgesloten.

Begin augustus sloot het OM systemen stapsgewijs weer aan op het internet. In november 2025 berichtte de Minister van Justitie en Veiligheid (eindelijk) dat er ‘inmiddels een eerste technisch en forensisch onderzoek uitgevoerd. Tot op heden zijn er geen aanwijzingen dat data (strafvorderlijk of anderszins) is gemanipuleerd of weggehaald. Er wordt nog nader strafrechtelijk onderzoek gedaan. Over het lopende strafrechtelijke onderzoek kan ik geen mededelingen doen. Er zijn maatregelen genomen om risico’s zoals hernieuwd misbruik van systemen en het risico op datamanipulatie te mitigeren. Inmiddels is het OM weer online.’ Ook wordt er een onafhankelijke commissie ingesteld die de ICT-inbraak onderzoekt, waarbij expliciet gekeken wordt hoe toekomstige beveiligingsincidenten voorkomen kunnen worden.

Hack Clinical Diagnostics (Eurofins):

Nadat Bevolkingsonderzoek Nederland melding maakte van een datalek, maakte Clinical Diagnostics (Eurofins) in augustus 2025 bekend dat gevoelige patiëntgegevens zijn gestolen van zorgverleners die onderzoek hebben laten uitvoeren bij het laboratorium. Dit gebeurde tijdens een ransomware-aanval in juli.

De organisatie Bevolkingsonderzoek Nederland informeerde 941.000 personen dat hun data mogelijk is buitgemaakt. Het datalek reikt echter verder dan deze organisatie: ook gegevens van onderzoeken voor andere zorginstellingen, zoals ziekenhuizen en huisartsen, zijn getroffen. Cybercriminelen claimden 300 GB aan data te hebben gestolen, waarvan een deel online verscheen. Uit een analyse van RTL Nieuws bleek dat het gaat om namen, adressen, geboortedata, burgerservicenummers en informatie over onderzoeksuitslagen. Ook adviezen naar aanleiding van onderzoeken zijn buitgemaakt. Onder de gegevens bevinden zich ook data van politici, gedetineerden, tbs’ers en vrouwen in blijf-van-mijn-lijfhuizen.

De hackersgroep eiste losgeld en dreigde de gestolen gegevens te publiceren. Later volgde een tweede eis, met de dreiging om alle data openbaar te maken omdat afspraken niet zouden zijn nagekomen, maar deze eis werd later ingetrokken. Clinical Diagnostics zou in eerste instantie losgeld hebben betaald om verdere datalekken te voorkomen, maar het bedrag is onbekend. In een Kamerbrief van 1 september 2025 is meer te lezen over de hack. Het advies voor de mensen die een brief van Bevolkingsonderzoek Nederland hebben gekregen dat hun gegevens onderdeel zijn geweest van de hack bij het laboratorium, is en blijft om extra alert te zijn op vreemd gebruik van de persoonlijke gegevens. Het gaat dan met name om nepmail, neptelefoontjes, vreemde sms-berichten of misbruik van persoonsgegevens (identiteitsfraude). Op de website van de Rijksoverheid wordt meer informatie gegeven hoe deze situaties herkend kunnen worden en hoe hiervan melding gedaan kan worden. De Autoriteit Persoonsgegevens (AP) en de Inspectie Gezondheidszorg en Jeugd (IGJ) zijn inmiddels beide een onderzoek gestart.

Op 19 november 2025 verscheen een antwoord op Kamervragen van staatssecretaris Tielen. In de brief staat dat het Openbaar Ministerie onderzoek doet naar de hack. Ook zijn lab inmiddels zijn nagenoeg alle benaderde laboratoria toegevoegd aan een ‘scanningsdienst’ van Z-CERT, waarmee continu gemonitord wordt op bekende kwetsbaarheden op de systemen van deze laboratoria die benaderbaar zijn via het internet. De resultaten worden aan de laboratoria teruggekoppeld, zodat zij waar nodig maatregelen kunnen treffen.

De MIVD stelde vast dat Nederland in 2024 voor het eerst slachtoffer was van moedwillige cybersabotage door een Russische staatsgesteunde groepering, gericht op het digitale bedieningssysteem van een openbare faciliteit. Dit werd op 22 april 2025 bekend (zie bijv. dit bericht op Nu.nl) gemaakt, maar ik heb daarover geen Kamervragen kunnen vinden.

De MIVD waarschuwde in mei 2025 voor een spionagecampagne van APT28 (waarschijnlijk Russische staatshackers), gericht tegen Oekraïne en NAVO-landen. De Nederlandse krijgsmacht, ministeries en het bedrijfsleven zijn direct en indirect doelwit geweest van deze cyberspionagepogingen.

Ransomware

In 2024 hebben het NCSC, de Politie, het Openbaar Ministerie, Cyberveilig Nederland en cybersecuritybedrijven maandelijks informatie over ransomware-incidenten uitgewisseld in het kader van project ‘Melissa’. Uit die gegevens blijkt dat er in 2024 minimaal 121 unieke ransomware-incidenten in Nederland zijn geweest. Van deze incidenten zijn 76 bekend via aangiften en 20 via incident response bedrijven.

Uit een analyse van de ransomware-aanvallen in 2024 blijkt dat cybercriminelen geen nieuwe technieken gebruiken om ransomware in te zetten.

In 2024 ontving de Autoriteit Persoonsgegevens 1.430 unieke datalekmeldingen van cyberaanvallen, waarvan er 853 zijn onderzocht. Van de onderzochte aanvallen ging het in 112 gevallen (13 procent) om ransomware. Bij minimaal 53 procent van die ransomware-aanvallen werden gegevens gestolen.

Voorbeelden van internationale cybersecurity-incidenten

Hieronder geef ik enkele voorbeelden van aanvallen uit het buitenland, zoals beschreven in het rapport (p. 23-26).

In oktober 2024 zijn Europese overheden en militaire organisaties doelwit geweest van phishingaanvallen die door Google worden toegeschreven aan een aan Rusland gelieerde actor, aangeduid als UNC5837. De campagne maakte gebruik van ondertekende .rdp-bestandsbijlagen om Remote Desktop Protocol (RDP)-verbindingen tot stand te brengen vanaf de computers van de slachtoffers.

In 2024 werd bekend dat Chinese hackers van de groep Salt Typhoon minimaal een jaar lang toegang hebben gehad tot de netwerken van diverse telecomproviders. Volgens Amerikaanse autoriteiten zou het om meerdere Amerikaanse telecombedrijven gaan, waaronder T-Mobile, Verizon, AT&T en Lumen Technologies. De hackers zouden zo bij gespreksgegevens van prominente politici zijn gekomen. CISA en de FBI hebben bevestigd dat de hackers toegang hebben gehad tot privécommunicatie van een ‘gelimiteerd aantal’ mensen. Daarnaast stellen media op basis van anonieme bronnen dat de hackers toegang hebben gehad tot het afluisterplatform van de Amerikaanse overheid en verzoekgegevens van wetshandhavingsinstanties en telefoongesprekken van klanten gestolen. De campagne zou mogelijk al 1 tot 2 jaar lopen. Er is niet met zekerheid vastgesteld of de hackers uit het systeem zijn verwijderd.

Eind december 2024 heeft Denemarken gemeld dat pro-Russische hackers een Deens waterzuiveringsbedrijf hebben aangevallen, waardoor klanten enkele uren zonder water zaten. Een van de pijpleidingen is gebarsten door een verhoogde waterdruk.

In januari 2025 werd bekend dat na een hack bij Gravy Analytics (een commerciële datahandelaar) locatiegegevens van mogelijk miljoenen mensen zijn gelekt. Online claimde iemand bij de inbraak een dataset van 17TB aan data te hebben gestolen. In de dataset zouden locatiegegevens van gebruikers van honderden populaire apps (zoals Candy Crush, FlightRadar, Grindr en Tinder) verzameld zijn. De hacker dreigde de data openbaar te maken als het bedrijf het gevraagde losgeld niet zou betalen.

In februari 2025 meldde het Canadese Centrum voor Cybersecurity dat er bij meerdere Canadese telecommunicatiebedrijven activiteit van kwaadwillenden is geweest, specifiek van de Chinese cyberactor Salt Typhoon. De Canadese overheid meldde dat de systemen zijn gecompromitteerd via een bekende Cisco-kwetsbaarheid. Om welke telecommunicatiebedrijven het precies gaat, werd niet gespecificeerd.

In maart 2025 is bij een hack op de cryptobeurs Bybit bijna 1,5 miljard dollar aan digitale munten gestolen. Dit maakt het de grootste cryptodiefstal ooit. De aanval is door verschillende onderzoekers en de Amerikaanse autoriteiten toegeschreven aan Noord-Koreaanse hackers. Experts van verschillende bedrijven stelden al snel dat de Lazarus-hackers minstens 300 miljoen dollar wit hebben weten te wassen.

In april 2025 heeft de Waalse overheid zichzelf losgekoppeld van het internet nadat ze een grootschalige “gesofisticeerde en gerichte inbraak” hadden vastgesteld in het IT-systeem. De aanvaller, een onbekende partij, zou zich hebben gericht op een kwetsbare plek in de systemen van de Waalse overheid. Om te voorkomen dat de aanval tot (verdere) impact zou leiden, is besloten om de systemen los te koppelen van het internet, waardoor meerdere administratieve diensten offline waren.

Pro-Russische hackers zitten volgens de Noorse autoriteiten waarschijnlijk achter de vermoedelijke sabotage bij een dam in het Noorse Bremanger. Bij die sabotage-aanval werd de waterstroom beïnvloed. De hackers kregen toegang tot een digitaal systeem dat op afstand een van de kleppen van de dam bestuurt en openden deze om de waterstroom te vergroten. De klep stond ongeveer vier uur open en in totaal liepen er miljoenen liters water weg, maar dit vormde geen gevaar voor de omgeving.

Op 23 juli 2025 waren de mobiele 4G- en 5G-netwerken van Luxemburg meer dan drie uur onbereikbaar. Grote delen van de bevolking konden de hulpdiensten niet bellen omdat het 2G-noodsysteem overbelast raakte. Ook internettoegang en elektronisch bankieren waren niet mogelijk. Volgens overheidsverklaringen aan het parlement werd de uitval veroorzaakt door een cyberaanval. Deze aanval zou opzettelijk verstorend zijn geweest en niet een poging om het telecomnetwerk te compromitteren.

Verwevenheid tussen staten en georganiseerde criminaliteit

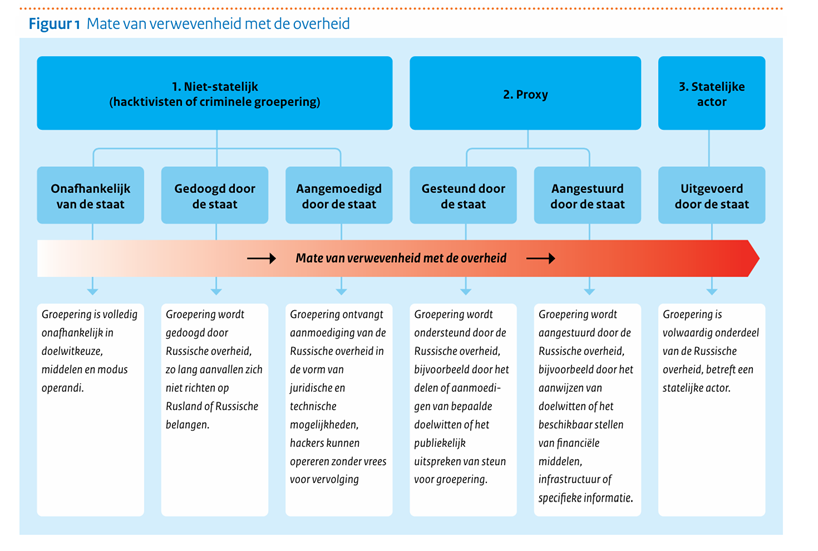

Het CSBN stelt dat statelijke actoren cyberaanvallen inzetten om hun politieke, militaire en/of economische doelen te bereiken. Door een offensief cyberprogramma op te zetten, kunnen statelijke actoren (heimelijk) hun belangen behartigen zonder de juridische drempel van gewapend conflict te overschrijden. Ten aanzien van pro-Russische hacktivisten zien de MIVD en AIVD dat vanaf eind 2023 de risicobereidheid van deze groeperingen toeneemt bij het ontplooien van offensieve cybercapaciteiten tegen westerse landen. Alle door hen onderzochte pro-Russische hacktivistische groeperingen worden in zekere mate gesteund door de Russische overheid.

Voor China geldt dat er een nauwe verwevenheid bestaat tussen inlichtingen- en veiligheidsdiensten, kennisinstellingen en bedrijven. Chinese bedrijven leveren bijvoorbeeld aanvalsinfrastructuur of malware, en kennisinstellingen doen onderzoek naar kwetsbaarheden in edge devices. Hierdoor zijn Chinese actoren structureel succesvol in het hacken van onder meer westerse overheden en bedrijven.

In de afgelopen rapportageperiode werd voor het eerst bekend dat een middelgroot beursgenoteerd Chinees bedrijf direct betrokken is geweest bij het uitvoeren van cyberoperaties. Voorheen waren weliswaar diverse andere Chinese bedrijven geïdentificeerd die zelf offensieve cyberoperaties uitvoeren, maar daarbij ging het om frontorganisaties van Chinese inlichtingen- en veiligheidsdiensten of relatief kleine en obscure bedrijven.

Noord-Korea is een voorbeeld van een statelijke actor die technieken en aanvallen inzet die normaliter worden geassocieerd met niet-statelijke actoren. Alhoewel een gedeelte van Noord-Koreaanse cyberaanvallen gericht is op spionage, is een groot deel ook gericht op financieel gewin. Een financieel motief wordt over het algemeen geassocieerd met criminele cyberactoren, waarbij de cryptosector een geliefd doelwit is.

In de afgelopen rapportageperiode is gebleken dat zowel Rusland als China voorbereidingshandelingen voor digitale sabotage hebben ondernomen. Deze handelingen hebben tot op heden geen ontwrichtende impact gehad in Nederland.

De MIVD stelt dat Rusland inmiddels een grotere risicobereidheid toont, die zich manifesteert via meer brutale, agressieve of provocatieve activiteiten in zowel het fysieke als het cyberdomein.

Infographic dreigingen CSBN 2025

Met Notebook LM is deze infographic gegeneerd over de dreigingen uit het CSBN 2025 ten aanzien van Nederland en omringende landen.

De originele tabel met de verwevenheid tussen statelijke en niet-statelijke actoren staat hieronder:

Bron: CSBN 2025, p. 31.

Bijzondere aandacht voor de Telecomsector

Hieronder volgen enkele interessante passages uit het CSBN ten aanzien van de telecomsector (p. 35-37).

De grootschalige en vergaande cybercampagne in de Verenigde Staten laat zien dat de dreiging richting de telecomsector reëel is. Ook een aantal kleine Nederlandse internet service- en hosting providers was doelwit van Salt Typhoon. Volgens de AIVD en de MIVD is toegang verkregen tot routers van deze aanbieders, maar dat de aanvallers voor zover bekend niet verder zijn doorgedrongen in de interne netwerken. Een mogelijke verklaring daarvoor is dat de Nederlandse doelwitten niet dezelfde mate van aandacht kregen van de hackers. De FBI heeft aangegeven dat Salt Typhoon meer dan 200 bedrijven in 80 landen heeft aangevallen.

Het CSBN nuanceert dat de situatie in de VS niet één-op-één te vertalen is naar de situatie in Nederland. De infrastructuur van de telecomsector in de VS is, in tegenstelling tot veel Europese landen en zeker tot Nederland, verouderd en bestaat volgens de voorzitter van de Senaatscommissie van inlichtingen uit een “brei van aan elkaar geplakte netwerken”. Maar hoewel de Nederlandse situatie niet overeenkomt met die in de VS, kennen ook vitale sectoren in Nederland risico’s door een grote afhankelijkheid van buitenlandse leveranciers en een toenemende complexiteit van de infrastructuur.

Voor zowel criminele als statelijke actoren is de telecomsector onder andere interessant omdat de sector enorme hoeveelheden persoonsgegevens verwerkt, waaronder gespreksgegevens, locatiegegevens, klantgegevens en internetverkeer. Toegang tot deze gegevens kan door statelijke actoren misbruikt worden om personen te volgen, te monitoren en te beïnvloeden, zoals leden van diasporagemeenschappen, activisten of dissidenten. De sector is ook interessant voor statelijke actoren vanwege de opties voor spionage. Hacks op telecommunicatieproviders behoren volgens de AIVD tot de meest waardevolle inlichtingenposities voor hen.

Door spionage kan data worden verworven en kennis worden opgedaan over de infrastructuur, wat enerzijds een spionagedoel kan dienen, maar anderzijds ook gebruikt kan worden als verkenning van de netwerken. Een dergelijke verkenning kan onderdeel zijn van (voorbereidingshandelingen voor latere) sabotage. Voorbereidingshandelingen stellen actoren in staat om sabotageacties met weinig tot geen waarschuwing uit te voeren.

Voor cybercriminelen zijn vooral de grote hoeveelheden persoonsgegevens die in de sector worden verwerkt interessant. Deze gegevens kunnen gestolen en doorverkocht worden, of gebruikt (als opstap) voor een toekomstige aanval. Zoals voor alle vitale sectoren geldt, is de telecomsector een aantrekkelijk doelwit voor cybercriminelen omdat continuïteit van groot belang is.

Verschillen tussen het CSBN 2025 en voorgaande rapporten

Met Notebook LM zijn de verschillen met voorgaande rapporten nagegaan. Ik heb daaruit drie geselecteerd (de analyse ten aanzien van specifiek de telecomsector is ook nieuw en hierboven te lezen).

1. Eerste waargenomen cybersabotage door statelijke actoren

Het CSBN 2025 onderscheidt zich nadrukkelijk door de constatering van de eerste succesvolle moedwillige cybersabotage op Nederlands grondgebied door een statelijke actor.

- CSBN 2025: De MIVD bevestigde dat Nederland in 2024 slachtoffer was van moedwillige cybersabotage door een Russische staatsgesteunde groepering, gericht op het digitale bedieningssysteem van een openbare faciliteit.

- Voorgaande jaren (bijv. CSBN 2021/2022): in eerdere rapporten was sabotage door statelijke actoren vooral een risico of een waargenomen activiteit in het buitenland. Zo vermeldde het CSBN 2021 expliciet dat gerichte aanvallen op vitale processen nog niet in Nederland waren waargenomen, hoewel ze wel elders voorkwamen. In CSBN 2022 werd gesproken over Nederland als doelwit van voorbereidingshandelingen voor sabotage. Het constateren van daadwerkelijke, succesvolle en opzettelijke sabotage binnen Nederland is een fundamentele en serieuze verschuiving.

2. Formele opname en duiding van Generatieve AI

Hoofdstuk 5 beschrijft dat generatieve AI de bestaande dreigingen voor digitale veiligheid versterkt en gaat in op hoe Large Language Models (LLM’s) zowel offensief als defensief kunnen worden ingezet.

- Voorgaande jaren: hoewel eerdere rapporten wel melding maakten van nieuwe technologische invloeden (zoals kwantumtechnologie in CSBN 2023), was een concrete en uitgewerkte analyse van de bedreiging door Generatieve AI/LLM’s nog niet zo prominent aanwezig. Het CSBN 2023 vermeldde kort een NCSC-publicatie (maart 2023) over de risico’s van ChatGPT, maar de formalisering tot een strategisch hoofdstuk in 2025 benadrukt de verhoogde urgentie en invloed van deze technologie.

3. Directe benoeming van het langdurige falen van de rijksoverheid

Het CSBN 2025 geeft een bijzonder scherpe en expliciete kritiek op de langdurige ontoereikendheid van cybersecuritymaatregelen binnen de Rijksoverheid.

- CSBN 2025: het rapport stelt dat maatregelen bij veel organisaties binnen de Rijksoverheid al langere tijd ontoereikend zijn en niet voldoen aan de zelf voorgeschreven informatiebeveiligingsrichtlijnen. Dit leidt tot een vals gevoel van veiligheid en maakt het onmogelijk om te concluderen dat overheidsorganisaties niet gecompromitteerd zijn.

- Voorgaande jaren: hoewel eerdere rapporten ook kritisch waren over de Rijksoverheid (bijv. CSBN 2019 en CSBN 2020 over onvoldoende weerbaarheid en het niet op orde hebben van beveiliging), toonde CSBN 2022 nog een lichte opgaande lijn in de informatiebeveiliging, ondanks overblijvende tekortkomingen. De nadruk in CSBN 2025 op de langdurige ontoereikendheid en de daaruit voortvloeiende onzekerheid over de integriteit van de systemen is een zware waarschuwing.