Op 9 november 2022 heeft de Hoge Raad een onderzoeksrapport over de hackbevoegdheid gepubliceerd (.pdf). Het onderzoek zag op de periode van 2019-2021. De Hoge Raad, met procureur-generaal Edwin Bleichrodt als rapporteur, is opvallend positief over de uitvoering van de hackbevoegdheid. In de conclusie is te lezen:

“De wijze waarop het OM toepassing geeft aan de bevoegdheid tot het uitvoeren van onderzoek in een geautomatiseerd werk voldoet ten aanzien van de onderzochte gevallen tijdens de onderzoeksperiode 2019-2021 grosso mode aan de wettelijke voorschriften. In alle onderzochte zaken is op zichzelf voldaan aan beginselen van proportionaliteit en subsidiariteit.”

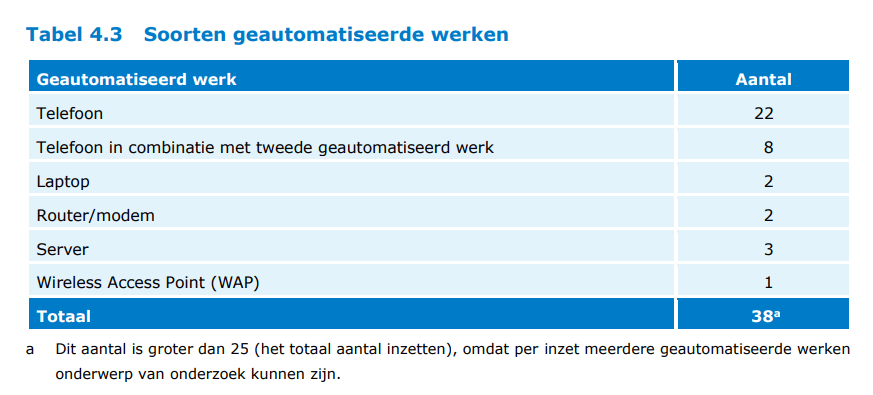

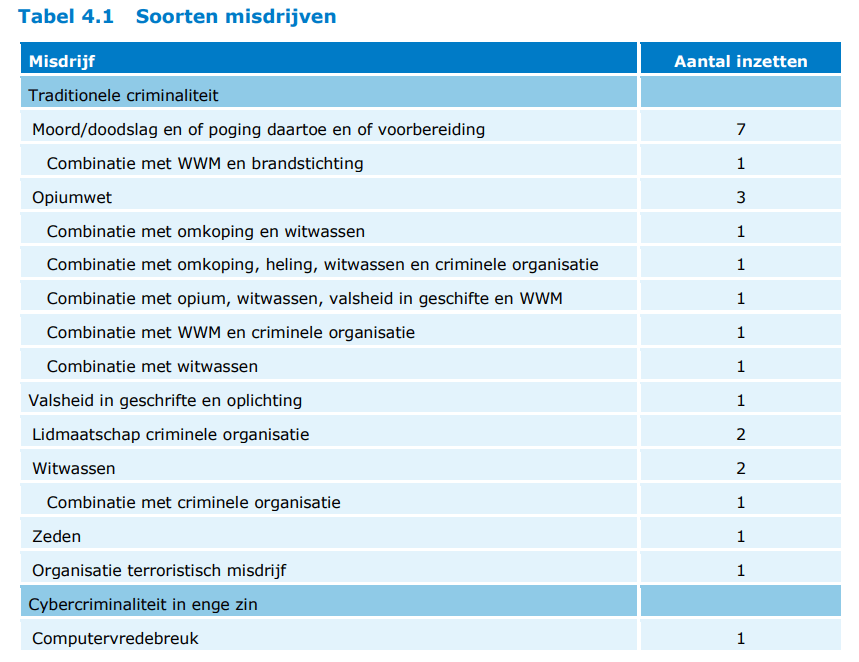

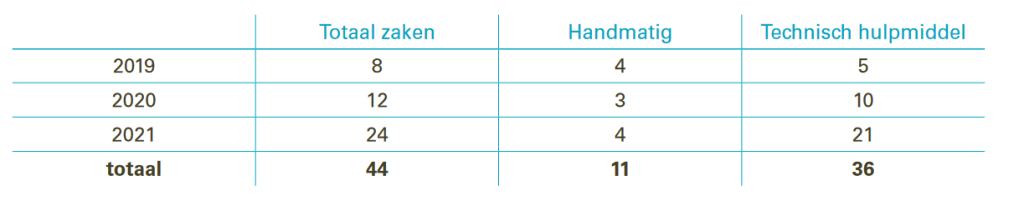

De volgende aantallen over 2019-2021 worden genoemd, waarbij het – als ik het goed begrijp – ook kan gaan om andere bevoegdheden dan de hackbevoegdheid, zoals direct afluisteren (art. 126l Sv).

Zie p. 111 van het rapport. En Let op: zaken waar ‘onderzoek in een geautomatiseerd werk’ is uitgevoerd in een ander land en onder gezag van de justitiële autoriteiten van dat andere land worden niet meegeteld (JJO: zoals EncroChat en SkyECC die juist een grote(re) invloed op de strafrechtpraktijk hebben), evenals zaken waarin een ander land via een rechtshulpverzoek om ‘onderzoek in een geautomatiseerd werk’ heeft verzocht.

Dit blogbericht licht slechts het verbeterpunt met betrekking tot de verbalisering en het gebrek aan toezicht uit. Zie voor alle aanbevelingen p. 141 van het rapport.

(Geheim) Commercieel hulpmiddel

Het geheime commerciële technische hulpmiddel dat verreweg in de meeste zaken (33 van de 36) wordt gebruikt, kan volgens de speciaal toegewezen officier van justitie (DIGIT officier) (en andere rechercheofficieren) niet worden gekeurd. Het systeem – dat bestaat uit zowel hardware als software – wordt vaak geüpdatet, zonder dat vooraf bekend is wanneer die updates plaatsvinden. Het is opvallend dat volgens de onderzoekers (JJO: beschreven met wat vaag taalgebruik, zoals wel vaker in het rapport) ‘de afwegingen van de digit-officier omtrent de geschiktheid voor keuring’ “plausibel voorkomen” (p. 113).

In het rapport wordt helder uitgelegd wat de bezwaren waren tegen de inzet van commerciële software (en het mogelijke gebruik van onbekende kwetsbaarheden). Daarbij wordt opgemerkt dat ‘de eventuele aanwezigheid van dergelijke kwetsbaarheden voor politie en het OM veelal niet bekend zal zijn’ en over de toets dat het commerciële product niet aan dubieuze regimes mag worden geleverd ‘mogen geen hoge verwachtingen worden gekoesterd’. Toch constateren de onderzoekers dat ‘een afweging van de hierboven geschetste risico’s en bezwaren enerzijds en het belang van de bestrijding van ernstige criminaliteit anderzijds, waarbij aan het tweede prioriteit is gegeven, is binnen het OM centraal en op zichzelf zorgvuldig tot stand gekomen. Het OM heeft het geldende rechtskader daarbij niet miskend’. Zij concluderen (JJO: in wat typische bewoordingen) dat:

“niet worden geoordeeld dat dit gebruik als zodanig in strijd is met de beginselen van proportionaliteit, subsidiariteit en behoorlijkheid in individuele zaken. Het probleemveld is voor het overige politiek van aard, zodat hier met de signalering van het voorgaande wordt volstaan”

(p. 118) (JJO: door mij dikgedrukt).

“Betrekkelijk minutieus” geregelde bevoegdheid

Tussen de regels door is wel te lezen dat de PG het een streng gereguleerde bevoegdheid vindt. Zie p. 80:

“De weergegeven schets van dit regelkader (JJO: de eerste 80 pagina’s van het rapport (!)) maakt duidelijk dat de bevoegdheid die in de artikelen 126nba lid 1, 126uba lid 1 en 126zpa lid 1 Sv aan de officier van justitie is toegekend (op sommige punten) betrekkelijk minutieus is geregeld. Dat bergt het risico van een zekere starheid in zich, die het OM beperkt in de ruimte om in te spelen op nieuwe ontwikkelingen of om rekening te houden met de omstandigheden van het geval.”

Het is wel een heel voorzichtig geformuleerde “conclusie”, waardoor het niet helemaal duidelijk is wat dan het gevolg van die conclusie moet zijn. Zie in vergelijkbare zin ook de afsluiting van Ybo Buruma’s blog over ‘wettelijke hackbevoegdheden’: “De rapportages over de wettelijke hackbevoegdheden lijken geruststellend vanuit het oogpunt van geldend recht. Maar dat betekent niet dat het geldend recht optimaal is.”

Verbeteringen

De belangrijkste constatering met betrekking tot de hackbevoegdheid vind ik het volgende:

“In de processen-verbaal die de politie opstelt over de toepassing van het hacken wordt met het oog op de afscherming van methodieken slechts zeer globaal en op zeer korte wijze verantwoording afgelegd over het toepassen van de hackbevoegdheid.” (uit het persbericht)

Op p. 102 is bijvoorbeeld te lezen dat over de onderzoeksdoelen van de hackbevoegdheid het ‘LP DIGIT’ het standpunt heeft ingenomen dat ‘onderzoekshandelingen niet méér concreet kunnen worden omschreven dan dat “gegevens worden overgenomen”. Indien ook wordt omschreven op welke wijze dat overnemen plaatsvindt, zal de toegepaste methode (mogelijk) worden prijsgegeven.’ De identiteit van het technische hulpmiddel, de broncode en/of de specificaties kunnen niet worden prijsgegeven. Overigens worden in de praktijk andere opsporingsmiddelen ook wel ingezet om de informatie dat wordt verkregen door toepassing van de hackbevoegdheid te verifiëren (p. 122).

Het bovenstaande staat mijns inziens wel in spanning met het recht op een eerlijk proces en het beginsel van equality of arms. Het vormt een belangrijk punt van discussie voor in de toekomst als belangrijk bewijs met de hackbevoegdheid en gebruik van software is verzameld.

De PG beveelt hierover het OM aan “op meer concrete wijze invulling te geven aan de plicht verantwoording af te leggen over de uitvoering van het hacken. Datzelfde geldt voor het opnemen van de vereiste informatie in het hackbevel zelf.”

Verder zien enkele van de suggesties op het beschermen van communicatie van professionele geheimhouders, zoals artsen en advocaten. De procureur-generaal bij de Hoge Raad adviseert het Openbaar Ministerie om de rechter-commissaris een regisserende rol toe te kennen bij de selectie van geheimhoudersgegevens, eventueel in afwachting van nieuwe regelgeving die door de procureur-generaal op dit punt wenselijk wordt geacht.

Al met al is de PG van de Hoge Raad mijns inziens tamelijk mild over de niet-naleving van de keuring, mogelijk gebruik van onbekende kwetsbaarheden en gebruik van commerciële software. Het rapport getuigt van een pragmatische insteek, met begrip van en voor de praktijk, waarbij duidelijk keuzes zijn gemaakt voor belangrijke verbeterpunten voor het OM.

Gebrek aan toezicht op de hedendaagse gedigitaliseerde strafrechtspraktijk

Een andere belangrijke conclusie uit het rapport waar ik nog aandacht aan wil geven gaan over gebreken in het toezicht op de gedigitaliseerde politiepraktijk.

De PG van de Hoge Raad schetst in p. 1-3 het rapport de belangrijke ontwikkeling dat het OM steeds intensiever samenwerkt met publiekrechtelijke en privaatrechtelijke partijen.

“Samen met verschillende partners probeert het OM te kiezen voor interventies die een maximaal effect sorteren. Het strafrecht wordt hierbij ingezet als ‘optimum remedium’ en als instrument dat in verbinding staat met andere vormen van handhaving en toezicht.

Bij deze andere vormen van handhaving en toezicht is de strafrechter niet de eerst aangewezene om controle uit te oefenen. Een substantieel deel van het werk van het OM onttrekt zich daardoor aan het gezichtsveld van de strafrechter.

Vanuit rechtsstatelijk oogpunt is het wenselijk en noodzakelijk dat de controle en het toezicht op de uitoefening van bevoegdheden door of onder verantwoordelijkheid van het OM worden versterkt, vooral voor zover de uitoefening van die bevoegdheden slechts in beperkte mate aan rechterlijk toezicht is onderworpen.”

Daarnaast wijzen zij erop dat ‘een effectieve bestrijding van computercriminaliteit de toepassing van alternatieve interventies, zoals preventieve of verstorende maatregelen richting cybercriminelen, digitale infrastructuur of facilitators vergt’. (met uitgebreide verwijzing naar het interessante WODC-rapport over de ‘Verstoring van cybercriminaliteit’ (de .pdf is hier te vinden)).

En: “het toenemend gebruik van de telefoon- en internettap, de opslag van verkeersgegevens omtrent internet- en telefoongebruik, de registratie en opslag van kentekengegevens (ANPR), de toepassing van gezichts- en gedragsherkenningssoftware bij het cameratoezicht, en de overige toepassingen van digitale opsporingsmethoden tot de verwerking (registratie, opslag en afgifte) van een immense hoeveelheid (persoons)gegevens. Op al deze terreinen is controle door de strafrechter onvolledig of zelfs nagenoeg afwezig.”

Het is mooi dat de PG van de Hoge Raad het bovenstaande allemaal observeert. Maar als zijn toezichtsclub zo’n drie jaar doet over één toezichtsrapport op één bijzondere opsporingsbevoegdheid, geeft dit rapport niet direct vertrouwen in effectief toezicht op deze (bredere) praktijk. Gelukkig wordt dat ook in het rapport erkent. Op p. 6 en 7 is namelijk te lezen:

“Volgens de Afdeling advisering van de Raad van State is structureel systeemtoezicht nodig op de rechtmatige uitoefening van opsporingsbevoegdheden waarbij gebruik wordt gemaakt van ICT in zaken die niet aan de strafrechter zijn voorgelegd” (…) “Structureel systeemtoezicht op de rechtmatige uitoefening van taken van het OM op het terrein van opsporingsbevoegdheden zal de PG-HR niet kunnen bieden. De PG-HR is wel in staat (en bereid) tot het bieden van aanvullend toezicht in de vorm van thematische, probleemgerichte onderzoeken”. (JJO: woorden zijn door mij dikgedrukt).