Bron: Afbeelding is AI gegenereerd door WordPress met de (automatische) prompt: “Create a highly detailed and sharp-focused image for a blog post on the role of Dutch authorities in the SkyECC operation, emphasizing the themes of cybercrime and judicial proceedings. The image should feature a digital courtroom setting with a silhouette of a judge, legal documents scattered on a modern desk, and high-tech surveillance elements in the background. Illuminate the scene with soft, dramatic lighting to enhance the seriousness of the subject, reflecting a blend of technology and law. Ensure the image is in high resolution to capture intricate details, making it suitable for a featured blog post.”

Deze blog is ook te beluisteren als podcast (gegenereerd met Notebook LM van Google, voor het eerst in het Nederlands, best wel goed!):

Rol Nederlandse autoriteiten in de SkyECC-operatie

De rechtbank Noord-Holland heeft op 4 april 2025 een uitspraak (ECLI:NL:RBNHO:2025:4038) gepubliceerd naar aanleiding van een regiezitting over het horen van getuigen en de verstrekking van stukken in het kader van SkyECC. In dit bericht worden kort de overwegingen ten aanzien van nieuwe informatie over de rol van Nederlandse opsporingsautoriteiten met betrekking tot de SkyECC-operatie genoemd, in verband met het interstatelijk vertrouwensbeginsel.

Onjuist voorgelicht over de SkyECC-hack?

De raadsman heeft in essentie aangevoerd dat het openbaar ministerie de rechtbanken, hoven en Hoge Raad de afgelopen jaren onjuist heeft voorgelicht over de aanloop naar de SkyECC-hack. Het openbaar ministerie zou de rol van Amerika en Canada bij het voorbereidende onderzoek bewust niet hebben vermeld. Voorts heeft de raadsman aangevoerd dat Nederland de interceptietool, de ontsleutelmethode en het uitleesprogramma (ChatX) heeft ontwikkeld, de plaatsing daarvan heeft geïnitieerd en Nederlandse opsporingsambtenaren de inbeslagname van de twee servers hebben verricht en gefaciliteerd. Ook zou Nederland een leidende rol hebben gehad bij de hack, waardoor niet langer kan worden volgehouden dat er slechts sprake was van technische bijstand aan Frankrijk. Er lijkt ook sprake te zijn van onregelmatigheden nu bijvoorbeeld een EOB niet is ondertekend. Dit alles brengt mee dat het vertrouwensbeginsel doorbroken moet worden en dat de rechtmatigheid van het onderzoek naar en de hack van SkyECC in volle omvang getoetst kan worden door de verdediging, aldus de raadsman.

Oordeel rechtbank

De rechtbank overweegt het volgende. Uit het arrest van de Hoge Raad van 13 juni 2023 (ECLI:NL:HR:2023:913) volgt dat het niet tot de taak van de Nederlandse strafrechter behoort om te toetsen of de wijze waarop het onderzoek onder verantwoordelijkheid van buitenlandse autoriteiten is uitgevoerd, strookt met de rechtsregels die gelden in het betreffende land voor het uitvoeren van dat onderzoek. De beslissingen van de buitenlandse autoriteiten die aan het verrichte onderzoek ten grondslag liggen, worden gerespecteerd en er wordt uitgegaan van rechtmatige uitvoering. Dit is uitsluitend anders als in het betreffende land onherroepelijk vaststaat dat het onderzoek niet in overeenstemming met de daarvoor geldende rechtsregels is verricht.

De situatie kan zich voordoen dat buiten Nederland onderzoekshandelingen worden verricht onder verantwoordelijkheid van Nederlandse autoriteiten. Op grond van artikel 539a lid 1 Sv kunnen Nederlandse opsporingsambtenaren de hun bij de Nederlandse wet toegekende opsporingsbevoegdheden ook in het buitenland uitoefenen. In die situatie is artikel 359a Sv van toepassing op vormverzuimen die zich eventueel voordoen met betrekking tot de toepassing van de bevoegdheden die hen op grond van het Nederlandse recht toekomen. De verantwoordelijkheid voor de uitvoering ligt bij de Nederlandse autoriteiten (i) als onder gezag van de (Nederlandse) officier van justitie in het buitenland, overeenkomstig artikel 539a Sv, door Nederlandse opsporingsambtenaren toepassing wordt gegeven aan de hun bij de Nederlandse wet toegekende opsporingsbevoegdheden, of (ii) als er een zo nauwe samenwerking bestaat tussen Nederlandse en buitenlandse autoriteiten bij de opsporing, dat het gezag daarover feitelijk volledig of in overwegende mate toekomt aan de (Nederlandse) officier van justitie.

Het merendeel van het betoog van de raadsman komt erop neer dat de Nederlandse politie een zo grote rol heeft gespeeld bij de hack van SkyECC en de daaruit volgende gegevensverzameling, dat sprake is van een situatie waarin de verantwoordelijkheid voor de uitvoering van het onderzoek in Frankrijk (mede) bij de Nederlandse autoriteiten is komen te liggen. Om die reden zou getoetst moeten kunnen worden of zich bij dat onderzoek vormverzuimen hebben voorgedaan. De raadsman heeft ter onderbouwing aangevoerd dat de Nederlandse politie dan wel (andere) Nederlandse IT-specialisten de interceptietool, de ontsleutelmethode en het uitleesprogramma (ChatX) hebben ontwikkeld en betrokken zijn geweest bij de inbeslagname van de servers. Dit betreft echter geen situaties zoals genoemd onder (i) en (ii). De rechtbank ziet hierin dan ook geen grond om de onderzoekswensen, die betrekking hebben op de aanloop naar en de uitvoering van het onderzoek in Frankrijk naar SkyECC, toe te wijzen. Hetgeen is aangevoerd over mogelijke (undercover)operaties door de Verenigde Staten en Canada naar bij het bedrijf SkyECC betrokken personen, maakt dit niet anders, nu het verband tussen dergelijke operaties en de verwerving van de data van SkyECC uit Frankrijk niet duidelijk is geworden.

Bewijsmiddelen en Exclu-berichten

Deze uitspraak (ECLI:NL:RBOBR:2025:1621) van de rechtbank Oost-Brabant is interessant in verband met de gedetailleerde bewijsoverwegingen ten aanzien van Exclu-berichten en andere bewijsbronnen.

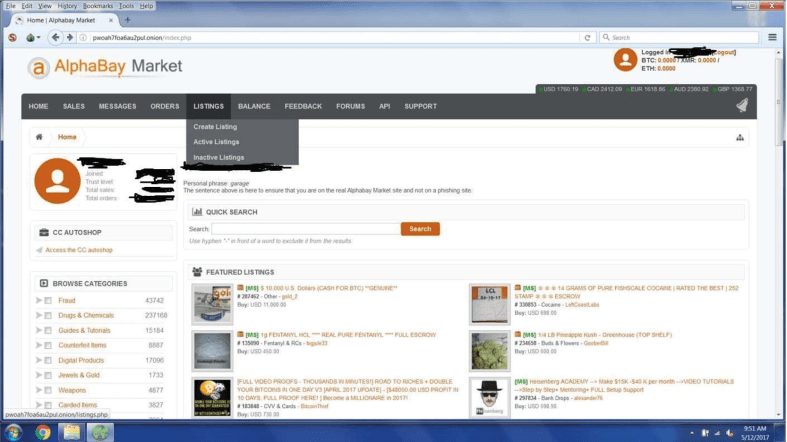

Een Exclu-account was gekoppeld aan een zogenaamd CSN-nummer bestaande uit vijf cijfers. Aan dit CSN-nummer was bovendien een bijnaam gekoppeld. Binnen onderzoek 26Lytham konden, met toestemming van de rechter-commissaris, chatgesprekken tussen gebruikers van Exclu worden meegelezen wanneer deze woorden bevatten die voorkwamen op vooraf vastgestelde woordenlijsten. Vervolgens werd geprobeerd de gebruiker van het CSN-nummer te identificeren.

Op grond van de ontsleutelde Exclu-berichten en de inzet van een aantal bijzondere opsporingsbevoegdheden in onderzoek 26Lytham, zijn personen als mogelijke verdachten geïdentificeerd. Na analyse van de beschikbare Exclu-berichten werd bevestiging gevonden voor het vermoeden dat anderen zich bezig hielden met onder meer de handel in verdovende middelen.

Voor de bewijsvoering komt het in belangrijke mate aan op de inhoud van de ter beschikking gekomen cryptoberichten (Exclu). Volgens de verdediging wordt de lat van het wettelijk vereiste bewijsminimum niet gehaald door enkel gebruik te maken van deze berichten, omdat er geen andere bewijsmiddelen beschikbaar zijn, zoals chats, tapgesprekken of NFI-rapporten, waarmee daadwerkelijk kan worden vastgesteld dat sprake is geweest van (de handel of het bezit van) een onder lijst I van de Opiumwet ressorterende substantie, in dit geval cocaïne.

Eén bewijsbron of meerdere?

De rechtbank overweegt dat de in het procesdossier opgenomen Exclu-berichten te beschouwen zijn als andere geschriften in de zin van artikel 344, eerste lid, sub 5, van het Wetboek van Strafvordering (Sv). Op grond van dit wetsartikel kunnen dergelijke geschriften alleen gelden in verband met de inhoud van andere bewijsmiddelen. Eén (ander) bewijsmiddel kan volstaan en dat bewijsmiddel mag ook weer een ander geschrift zijn. Aan het verband met de inhoud van andere bewijsmiddelen worden geen zware eisen gesteld, in die zin dat het verband niet uitdrukkelijk door de rechter hoeft te worden aangegeven. Dit betekent dat (in dit geval) een Exclu-bericht steun kan vinden in een ander Exclu-bericht (volgens het arrest van de Hoge Raad van 28 maart 2023, ECLI:NL:HR:2023:474 en de conclusie van de AG van 7 februari 2023, ECLI:NL:PHR:2023:163).

Op basis van de in de chatberichten gebruikte termen, de soms bijgevoegde foto’s waarop de drugs pontificaal in beeld staan, het besproken (in- en verkoop)proces, de afgeschermde werkwijze (met versleutelde berichten, verborgen identiteiten door het gebruik van chat-ID’s) en de (door de verdachte en de medeverdachten besproken) hoogte van de met de aan- en verkoop van de middelen gemoeide geldbedragen, is het naar het oordeel van de rechtbank evident dat de berichten daadwerkelijk over verdovende middelen zijn gegaan en dat deze verdovende middelen daadwerkelijk zijn ontvangen dan wel (af)geleverd. Ook zijn diverse telefoons in beslag genomen waarop gegevens zijn aangetroffen, waaruit is gebleken dat de gebruiker van dit toestel bezig is geweest met de handel in hoeveelheden cocaïne. Het ging daarbij om berichten uit de Signal-app, notities op een telefoon, berichten en foto’s uit een Exclu-applicatie en berichten met de app ‘Threema’.

De verdachte wordt schuldig bevonden aan witwassen, het bezit van vuurwapens en opnieuw witwassen en wordt veroordeeld tot zeven jaar gevangenisstraf, met aftrek van de tijd die verdachte in voorlopige hechtenis heeft doorgebracht. Hoewel de rechtbank begrijpt dat een langdurige gevangenisstraf niet alleen voor de verdachte ernstige gevolgen heeft, maar ook (en misschien wel vooral) voor zijn gezin, ziet de rechtbank in de persoonlijke omstandigheden die de verdachte en zijn raadsman in dat verband naar voren hebben gebracht onvoldoende aanleiding om hier in strafmatigende zin rekening mee te houden.

EncroChat en verweer zendmastgegevens i.v.m. Prokuratuur

De rechtbank Amsterdam heeft op 27 januari 2025 een verdachte veroordeeld (ECLI:NL:RBAMS:2025:538) voor vijf jaar gevangenisstraf vanwege drugshandel en deelname aan een criminele organisatie. De uitspraak is relevant door de rol van digitale bewijsmiddelen, met name de discussie over zendmastgegevens.

Het bewijs in deze zaak bestaat voornamelijk uit chatberichten die zijn verstuurd en ontvangen via Encrochat en SkyECC. Om te bepalen of de verdachte de gebruiker was van de hem toegeschreven accounts, onderzocht de rechtbank ook andere bewijsmiddelen. Opvallend was daarbij een camera in de kluis van een garagebox, waarin twee bigshoppers met 29 blokken cocaïne en 34 losse blokken cocaïne werden aangetroffen. De camera bevatte een simkaart die op 5 april 2020 om 01:30 uur werd geactiveerd via een Lebara-account met een gekoppeld e-mailadres. Betalingen voor dit account geschiedden via PayPal, waarbij twee verschillende IP-adressen werden gebruikt. Deze IP-adressen waren ook gebruikt bij het bestellen van maaltijden via Thuisbezorgd.nl naar adressen in Eindhoven, waar ook de verdachte verbleef. Bovendien was de applicatie middels het Apple ID van de verdachte geïnstalleerd op de iPhone 12 die bij zijn aanhouding bij hem werd aangetroffen. De rechtbank linkt voor elke verdachte bewijs uit verschillende bronnen – chatberichten, camerabeelden en ‘reisbewegingen’ (o.a. van locatiegegevens uit zendmasten) – om de accounts aan de persoon te koppelen.

De raadvrouw voert het verweer dat de zendmastgegevens op grond van artikel 359a Sv moeten worden uitgesloten van het bewijs, omdat deze zijn verkregen zonder dat een rechter daarvoor vooraf toestemming heeft gegeven. Zij verwijst daarbij naar het arrest van het Hof van Justitie van de Europese Unie van 2 maart 2021 (ECLI:EU:C:2021:152, hierna: het Prokuratuur-arrest). De rechtbank merkt op dat de raadsvrouw niet concreet heeft benoemd op welke zendmastgegevens haar verweer betrekking heeft. Voor zover het verweer ziet op de zendmastgegevens van de telefoontoestellen die zijn gekoppeld aan het Encrochat-account en het Sky-ID, stelt de rechtbank vast dat deze afkomstig zijn uit de metadata die zijn verkregen in de EncroChat en SkyECC-operatie en dat deze informatie door de officieren van justitie overeenkomstig artikel 126dd Sv is overgedragen aan het onderzoek Velp. Daarom is ten aanzien van deze zendmastgegevens geen sprake van een vormverzuim in het voorbereidend onderzoek in de zaak van verdachte.

Voor zover het verweer ziet op de zendmastgegevens van de telefoon van de verdachte, stelt de rechtbank vast dat de officier van justitie op 25 januari 2021 op grond van artikel 126n Sv de historische verkeersgegevens van dit telefoonnummer heeft gevorderd. Gelet op het Prokuratuur-arrest had voorafgaand aan de toepassing van deze bevoegdheid een rechterlijke toetsing moeten plaatsvinden. Dat is in deze zaak niet gebeurd. Dit levert een vormverzuim op dat moet worden beoordeeld op grond van het bepaalde in artikel 359a Sv. Bij die beoordeling stelt de rechtbank voorop dat uit het dossier niet blijkt deze gegevens zijn gebruikt om de betrokkenheid van verdachte bij de ten laste gelegde feiten te onderbouwen. Het is dus niet gebleken dat de verdachte door het verzuim in zijn verdediging is geschaad en daarmee dat sprake is van een schending van artikel 6 EVRM. Gelet op bovenstaande is evenmin gebleken dat een inbreuk is gemaakt op de persoonlijke levenssfeer van verdachte, zoals beschermd in artikel 8 EVRM, en dat dit verzuim daadwerkelijk nadeel voor verdachte heeft veroorzaakt. Daarom is de rechtbank – in overeenstemming met de jurisprudentie op dit punt – van oordeel dat kan worden volstaan met een constatering van het vormverzuim zonder daaraan een rechtsgevolg te verbinden.

Ten aanzien van het opzet van de verdachten op het deelnemen aan een organisatie met het oogmerk op het plegen van harddrugsmisdrijven, weegt de rechtbank mee dat de deelnemers van de organisatie met elkaar communiceerden via versleutelde berichten waarin werd gesproken over ophalen/wegbrengen van (tassen vol) geld, prijzen rond de €27.000, blokken, stuks, spul, poeder, mixen, en waarin foto’s werden gedeeld van rechthoekige witte blokken. Ook wijst de rechtbank op het heimelijke karakter van de gedragingen binnen de organisatie. Zo werden bij de overdracht van geld en/of blokken de rijroutes door middel van voorverkenningen gecontroleerd op de aanwezigheid van (grens)politie, werden de goederen vervoerd in voertuigen met verborgen ruimtes, vond verificatie van de koper/verkoper plaats door middel van tokens en er werden uniformen van postbezorgers gedragen als dekmantel.

Aangezien alle verdachten aan gesprekken over de handel deelnamen en/of bij de overdrachten betrokken waren, achtte de rechtbank bewezen dat zij in zijn algemeenheid wisten dat de organisatie het invoeren, vervoeren, verkopen, verstrekken en aanwezig hebben van cocaïne als oogmerk had.

Hoge Raad wijst wederom arrest n.a.v. van een politiemol-zaak

Op 1 april 2025 heeft de Hoge Raad opnieuw een arrest gewezen (ECLI:NL:HR:2025:501) in een politiemol-zaak. De Hoge Raad achtte het oordeel van het hof Den Haag van 4 april 2023 (ECLI:NL:GHDHA:2023:2968) niet onbegrijpelijk dat de verdachte is binnengedrongen in de servers van de politie voor privédoeleinden en daarmee meermalen computervredebreuk pleegde. De Hoge Raad herhaalde daarbij relevante overwegingen uit eerdere arresten (HR:2013:BY9718 en HR:2011:BN9287) over het begrip ‘geautomatiseerd werk’ in relatie tot artikel 80sexies Sr (oud).

Door de verdachte werden de bevragingen uitgevoerd voor privédoeleinden die geen enkele link hadden met zijn functie als politieman. Door informatie te raadplegen waarvoor hij uitsluitend toegang had in verband met zijn werk, overschreed de verdachte de grenzen van de verleende autorisatie om politiesystemen te gebruiken. Hij wist dat de bevragingen niet plaatsvonden in het kader van een politieonderzoek. Bovendien verschijnt bij het starten of inloggen op het systeem een melding die aangeeft dat het alleen mag worden gebruikt met een gegronde reden en/of noodzaak. Het desondanks uitvoeren van de bevragingen betekent dat hij wederrechtelijk binnengedrongen is in een geautomatiseerd werk, gebruikmakend van zijn systeemautorisatie – te beschouwen als een valse sleutel.

De verdediging betoogde dat er geen sprake was van een ‘server’ zoals tenlastegelegd. Naar het oordeel van het hof kan een server deel uitmaken van een apparaat of groep van onderling verbonden of samenhangende apparaten, waarvan er één of meer op basis van een programma automatisch computergegevens verwerken.

De Hoge Raad oordeelt als volgt. Blijkens de bewijsvoering heeft het hof vastgesteld dat de verdachte, door in te loggen met het aan hem als politieambtenaar verstrekte account, zich de toegang heeft verschaft tot de politiesystemen en de politiewerkomgeving. In die digitale werkomgeving heeft de verdachte vervolgens personen, voertuigen (kentekens) en/of adressen bevraagd, waarna hij de verkregen gegevens heeft geëxporteerd en geprint. Het op die vaststellingen gebaseerde oordeel van het hof dat de verdachte “in één of meer geautomatiseerde werken, namelijk in één of meer servers van de politie” is binnengedrongen getuigt – in het licht van wat hiervoor is vooropgesteld – niet van een onjuiste rechtsopvatting. Dat oordeel is ook niet onbegrijpelijk.

Anders dan in de toelichting op het cassatiemiddel is betoogd, doet daaraan niet af dat het hof geen nadere vaststellingen heeft gedaan over de precieze manier waarop een concreet aangeduide server door de verdachte is binnengedrongen. Naar het hof kennelijk in aanmerking heeft genomen brengt het inloggen in, en raadplegen van, een digitale werkomgeving of digitaal systeem als hier aan de orde, met zich dat toegang wordt verworven tot één of meer servers die deze werkomgeving of dat systeem in stand houden en daarmee – al dan niet in verbinding met andere apparaten – bestemd zijn om langs elektronische weg gegevens op te slaan, te verwerken en over te dragen.

Veroordeling voor opruiing in een Telegramgroep

De rechtbank Rotterdam heeft op 17 maart 2025 een verdachte veroordeeld (ECLI:NL:RBROT:2025:3483) voor opruiing tot een terroristisch misdrijf.

Openbare Telegramgroep?

Voor het delict opruiing is vereist dat iemand opzettelijk aanzet tot strafbare feiten en/of gewelddadig optreden tegen het openbaar gezag, waarbij deze uitlating in het openbaar wordt gedaan. De rechtbank overweegt dat ‘het internet kan worden aangemerkt als een openbare plaats, mits het publiek toegang heeft tot de internetpagina waarop de teksten zijn weergegeven’. Bij de beoordeling of opruiing op een online forum in het openbaar is geschied kan bijvoorbeeld acht worden geslagen op de hoeveelheid personen die de uitlatingen ontvangen, hoe wordt bepaald wie tot een online groep wordt toegelaten en of er toetredingsvoorwaarden zijn, of de leden van de online groep elkaar kennen en welke verwachtingen bestaan met betrekking tot de vertrouwelijkheid van uitlatingen op het forum (met verwijzing naar hof Den Haag 13 november 2023, ECLI:NL:GHDHA:2023:2207)

De rechtbank stelt vast dat een medeverdachte op 4 januari 2024 de Telegramgroep heeft opgericht. De verdachte werd vanaf 11 juni 2024 lid van deze groep en deed vervolgens diverse uitlatingen. Een link naar de Telegramgroep werd openbaar gedeeld, waardoor nieuwe leden zich konden aanmelden.

De rechtbank overweegt dat de Telegramgroep een openbare status had, gelet op (1) het relatief eenvoudige toetredingsproces, (2) de willekeurige en openbare werving van leden, (3) het kennelijk ontbreken van afspraken omtrent vertrouwelijkheid van de gedeelde berichten en (4) de omvang van de groep ten tijde van de berichten van de verdachte. Daarmee waren ook de berichten die in de groep zijn gedeeld openbaar. Het feit dat de Telegramgroep op 3 juli 2024 kennelijk op besloten is gezet, doet daar niet aan af.

Opruiing tot een terroristisch misdrijf

De rechtbank stelt vast dat de Telegramgroep een trainingsgroep was voor witte mensen die zich voorbereiden op een rassenoorlog tegen ‘niet-witte’ mensen. De berichten en afbeeldingen die door de verdachten en andere deelnemers in de Telegramgroep zijn gedeeld, bevatten vele racistische en rechts-extremistische elementen, waaronder verheerlijking van Nazi-Duitsland, Hitler, hakenkruizen en de term ‘1488’. Het nummer 14 verwijst naar de 14 woorden van David Lane (‘we must secure the existence of our people and a future for white children’) en 88 staat voor ‘Heil Hitler’.

Hieruit leidt de rechtbank af dat het doel van de Telegramgroep was om tot een rassenoorlog te komen en op die wijze ‘het witte ras’ te redden. Daarbij wordt opgeroepen tot geweld tegen ‘niet-witte’ mensen, wat neerkomt op oproeping tot strafbare feiten als mishandeling en openlijke geweldpleging. Deze oproeping heeft ook een terroristisch oogmerk, omdat daarmee een deel van de bevolking, namelijk iedereen met een niet-Europese etnische afkomst, vrees wordt aangejaagd (vergelijk artikel 83a van het Wetboek van Strafrecht).

De andere in de tenlastelegging genoemde berichten en afbeeldingen die in de Telegramgroep zijn geplaatst, zijn op zichzelf niet allemaal als opruiend te beschouwen. Bezien in onderlinge samenhang kunnen alle uitlatingen echter worden aangemerkt als opruiend tot het plegen van een terroristisch misdrijf.

Gelet op vorenstaande gedragingen van de verdachte, is de rechtbank van oordeel dat wettig en overtuigend is bewezen dat de verdachte zich schuldig heeft gemaakt aan opruiing tot een terroristisch misdrijf. De rechtbank plaatst deze berichten in het kader van het accelerationisme, een rechtsextremistische ideologie die via sociale mediaplatformen wordt verspreid om terroristisch geweld te verheerlijken en een rassenoorlog te ontketenen, met als doel chaos te creëren en een witte (nationaalsocialistische) etnostaat te vestigen.

Gezien de ernst van de feiten legt de rechtbank de verdachte een gevangenisstraf op voor 191 dagen (met 30 dagen voorwaardelijk). De verdachte wordt in verminderde mate toerekeningsvatbaar geacht en krijgt een proeftijd van drie jaar met bijzondere voorwaarden, waaronder een contactverbod, meldplicht, ambulante behandelverplichting, opname in een instelling voor begeleid wonen, een social media verbod en reclasseringstoezicht.

Sociale mediaverbod

Onder het sociale mediaverbod valt het volgende (onder 6):

“het wordt de veroordeelde verboden gebruik te (laten) maken van social media zoals X (voorheen Twitter), Instagram, Facebook, Telegram. Het wordt hem tevens verboden om video’s dan wel vlogs, dan wel op een andere manier informatie te plaatsen op mediaplatforms zoals YouTube, zolang de reclassering dit noodzakelijk acht”

De veroordeelde moet meewerken aan controles van gegevensdragers en versterkt daarbij de gebruikersnamen en wachtwoorden die nodig zijn voor deze controle. De controle strekt er niet toe de inhoud van die communicatie in te zien zonder zijn toestemming. De controle vindt plaats zo frequent als door de reclassering nodig wordt geacht met een maximum van drie keer per jaar.