Prejudiciële vragen over EncroChat en SkyECC

Op 19 december 2022 heeft de rechtbank Noord-Nederland in het onderzoek ‘Shifter’ prejudiciële zaken gesteld (ECLI:NL:RBNNE:2022:4797) aan de Hoge Raad. De vragen zien onder meer op de toepassing van het van het interstatelijke vertrouwensbeginsel. In deze zaak is sprake is van uit Frankrijk afkomstige informatie van EncroChat- en SkyECC.

Het gaat om de volgende prejudiciële vragen aan de Hoge Raad:

Interstatelijke vertrouwensbeginsel

1. Is het interstatelijke vertrouwensbeginsel zonder meer van toepassing op bewijs verkregen door de inzet van een opsporingsmiddel in het buitenland, in het kader van een JIT waarbij Nederland partner is?

- Meer in het algemeen: op welke wijze speelt de (mate en intensiteit van) (juridische en/of feitelijke) samenwerking tussen Nederland en (een) andere EU-lidsta(a)ten bij grensoverschrijdende (digitale) opsporing en interceptie een rol bij de beoordeling van een beroep op het interstatelijke vertrouwensbeginsel?

- In hoeverre is in de situatie waarin sprake is van een Joint Investigation Team voor de toepassing van het interstatelijke vertrouwensbeginsel van belang dat de onderzoeksresultaten uit het buitenland verkregen zijn in een ander onderzoek (26Lemont en/of 26Argus) dan het onderzoek waar de rechtbank een oordeel in dient te geven (het onderzoek Shifter)?

- Kan daarbij een rol spelen dat de startinformatie in het onderzoek Shifter afkomstig is uit de onderzoeken 26Lemont en 26Argus en/of dat de resultaten uit de onderzoeken 26Lemont en 26Argus van bepalende invloed zijn geweest voor het verloop van het opsporingsonderzoek naar en/of de vervolging van de verdachten in de zaak Shifter?

2. Geldt het interstatelijke vertrouwensbeginsel (onverkort) als, zoals in de zaak Shifter, de gebruikers van de telecommunicatiediensten waarvan gegevens worden onderschept zich (steeds) op Nederlands grondgebied gebied bevinden, terwijl de interceptie en/of het veiligstellen van gegevens in/vanuit een andere EU-lidstaat plaatsvindt?

3. Is voor de interceptie en/of het veiligstellen van gegevens in/vanuit het buitenland van telecomgegevens waarvan duidelijk is dat de gebruikers van de telecomdiensten zich (ook) op Nederlands grondgebied bevinden een machtiging van een Nederlandse rechter vereist?

4. Indien dit het geval is, kan dan 126uba, 126nba Sv of enig ander wetsartikel als grondslag voor een dergelijke machtiging dienen?

5. Hoe verhoudt het internationale vertrouwensbeginsel zich tot het equality of arms- beginsel dat volgt uit artikel 6 EVRM en de mogelijkheden voor de verdediging om de rechtmatigheid van het bewijsgaringsproces te kunnen onderzoeken, meer in het bijzonder in de zaak Shifter de verzoeken van de verdediging om stukken aan het dossier toe te voegen met betrekking tot het bewijsgaringsproces in het buitenland en stukken met betrekking tot de Joint Investigation Teams?

- Brengt het beginsel van equality of arms mee dat ook in procedures waarin sprake is van grensoverschrijdende (digitale) opsporing en internationale samenwerking tussen EU-lidstaten kennisname van en inzicht in het buitenlandse digitale bewijsgaringsproces gegeven dient te worden door de vervolgende autoriteiten of kan van de verdediging eerst worden verlangd dat zij concrete aanknopingspunten of sterke aanwijzingen naar voren brengt dat sprake zou zijn van een vormverzuim voordat verzoeken om nadere stukken aan het dossier toe te voegen gehonoreerd kunnen worden?

- Hoe verhoudt het internationale vertrouwensbeginsel zich tot de verantwoordelijkheid die iedere lidstaat van het EVRM heeft om de uit dat verdrag voortvloeiende rechten te waarborgen, waaronder het beginsel van equality of arms?

- Is daarbij in dit geval van belang dat de onderzoeksresultaten uit het buitenland verkregen zijn in een ander onderzoek (26Lemont en/of 26Argus) dan het onderzoek waar de rechtbank een oordeel dient te geven (het onderzoek Shifter)

- Kan daarbij in dit geval een rol spelen dat de startinformatie in het onderzoek Shifter afkomstig is uit de onderzoeken 26Lemont en 26Argus en/of dat de resultaten uit de onderzoeken 26Lemont en 26Argus van bepalende invloed zijn geweest voor het verloop van het opsporingsonderzoek naar en/of de vervolging van de verdachten in de zaak Shifter?

- In hoeverre kan daarbij van de verdediging worden verlangd dat zij concrete aanknopingspunten naar voren brengt dat sprake zou zijn van een vormverzuim of mag daarbij van het openbaar ministerie worden verlangd dat eerst de relevante stukken ter beoordeling daarvan worden ingebracht?

6. Zijn, indien het interstatelijke vertrouwensbeginsel niet onverkort geldt, (mogelijke) gebreken bij het bewijsgaringsproces en de interceptie en/of het veiligstellen van gegevens vanuit het buitenland ‘afgedekt’ door de door de machtigingen van de rechters-commissarissen, zoals de machtiging van de rechter-commissaris te Rotterdam d.d. 27 maart 2020 en de machtigingen van de rechters- commissarissen te Amsterdam d.d. 7 en 11 februari 2021 (en de eventuele vervolgmachtigingen)?

7. Als er sterke aanwijzingen zijn dat gebreken kleven aan het buitenlandse opsporingsonderzoek, in het licht van uitspraken van het land waar dat opsporingsonderzoek plaatsvindt, wat zijn dan de consequenties voor de toepassing van het interstatelijke vertrouwensbeginsel?

8. In hoeverre en naar welke maatstaven dient de Nederlandse strafrechter daar dan nader onderzoek naar te (laten) verrichten?

Bewaren en gebruiken van gegevens

9. Is een wettelijke grondslag vereist voor het bewaren en gebruiken van de metadata en communicatie van gebruikers van een elektronische communicatiedienst door de Nederlandse autoriteiten, ten behoeve van de opsporing en vervolging van strafbare feiten, als deze is verkregen van een andere lidstaat, nadat die andere lidstaat deze data heeft geïntercepteerd?

- Zo ja, wat is de wettelijke grondslag hiervoor en is daarbij van belang of er sprake is van een concrete verdenking ten aanzien van één van deze gebruikers?

- Onder welke voorwaarden kunnen deze gegevens worden gebruikt en is daartoe een machtiging van de rechter-commissaris vereist?

Jurisprudentie na de prejudiciële vragen over EncroChat en SkyECC

Nadat de prejudiciële vragen over EncroChat en SkyECC door de rechtbank Noord-Nederland (ECLI:NL:RBNNE:2022:4797) zijn gesteld, zijn verschillende verdachten in (mega)zaken veroordeeld op basis van bewijs uit EncroChat en SkyECC zaken. Neem bijvoorbeeld aan het mega-onderzoek ‘Cherokee’ (ECLI:NL:RBAMS:2022:7693), dat ziet op de verdenking van deelname aan een criminele organisatie met als oogmerk de grootschalige handel in cocaïne en gewoontewitwassen, waarbij ook vele afzonderlijke drugstransporten en witwasfeiten ten laste zijn gelegd. De rechtbank legt gevangenisstraffen op, variërend van 18 maanden tot 12 jaar en daarnaast een geldboete aan het autoverhuurbedrijf. De rechtbank Amsterdam neemt tevens beslissingen over de rechtmatigheid van het gebruik van SkyECC berichten als bewijs.

De rechtbank Amsterdam ziet geen aanleiding gezien de zaak aan te houden in afwachting van de beantwoording van de Hoge Raad van prejudiciële vragen van de rechtbank Noord-Nederland in het onderzoek Shifter. Zolang de Hoge Raad nog niet gesproken heeft, plegen de rechtbanken de zaken voort te zetten en zeker niet een inhoudelijke behandeling aan te houden. De rechtbank maakt uit de stukken op dat het inderdaad zo is dat de IP-tap in Frankrijk is gezet in het kader van een Frans onderzoek met machtiging van een Franse rechter. In zoverre is het vertrouwensbeginsel naar het oordeel van de rechtbank onverkort van kracht. De rechtbank gaat er nog steeds vanuit dat de interceptie in Frankrijk op basis van een toereikende wettelijke grondslag en in overeenstemming met artikel 8 van het Europees Verdrag voor de Rechten van de Mens (hierna: EVRM) heeft plaatsgevonden en het recht op privacy dus bij de opsporingshandelingen in acht is genomen. De rechtbank betrekt daarbij dat het feit dat de Franse rechter zich mede heeft gebaseerd op informatie afkomstig van Nederlandse opsporingsambtenaren geen afbreuk doet aan dit uitgangspunt, te meer nu niet is gebleken van enige onregelmatigheid of onjuistheid ten aanzien van deze informatie. Ook ten aanzien van de op deze interceptie volgende verstrekking van de SkyECC data aan Nederland geldt dat erop mag worden vertrouwd dat deze heeft plaatsgevonden met inachtneming van op Frankrijk rustende wettelijke en verdragsrechtelijke verplichtingen.

De rechtbank ziet in de Nederlandse betrokkenheid bij de interceptietool en de interceptie zelf een toenemende mate van bepalende invloed. De Nederlandse inbreng, die speciaal voor dit doel werd ontwikkeld, lijkt cruciaal te zijn geweest voor het welslagen van de interceptie, in die zin dat uiteindelijk ook van de inhoud van de berichten kennis kon worden genomen. Deze betrokkenheid van de Nederlandse opsporingsambtenaren roept de vraag op of zij niet medeverantwoordelijk moeten worden gehouden voor de interceptie. Dat leidt tot de vraag of de Nederlandse officier van justitie zich in dat verband niet had moeten wenden tot de rechter-commissaris teneinde een machtiging te verkrijgen voor deze interceptie. Bij de officier van justitie was immers bekend dat een aanzienlijk deel van de gebruikers van SkyECC zich in Nederland bevond. Daarbij komt de vraag of ingevolge artikel 5.4.18 Sv een eerdere gang naar de rechter-commissaris niet aangewezen was geweest. Dit artikel schrijft voor dat de officier van justitie de rechter-commissaris kennisgeeft van een interceptie op Nederlands grondgebied, nadat hij daarover middels een daartoe strekkend formulier is geïnformeerd door een lidstaat, waarna de rechter-commissaris aangeeft of met de interceptie kan worden ingestemd. Weliswaar blijkt in geval van de SkyECC hack niet van een dergelijk formulier, maar dat de Nederlandse officier van justitie op de hoogte was van de interceptie die ook vele gebruikers in Nederland trof, is evident.

Een positieve beantwoording van ieder van deze twee vragen zou kunnen betekenen dat een vormverzuim moet worden vastgesteld. De rechtbank Amsterdam laat de beantwoording van deze vragen echter in het midden en wel om de reden dat – zo er al sprake is van een vormverzuim – dit verzuim niet van bepalende aard is geweest in het onderzoek naar de verdachten in het onderzoek Cherokee en derhalve zonder consequenties kan blijven.

Relevant is nog de laatste overweging van de rechtbank Amsterdam dat er geen begin van aannemelijkheid is dat het OM, zoals door een deel van de verdediging is gesuggereerd, bewust de rechtsmacht van de rechter-commissaris heeft omzeild en voor een U-bochtconstructie heeft gekozen. Het OM heeft de rechter-commissaris immers op meerdere momenten juist wel betrokken, zowel bij het verzoek een image (kopie) te mogen maken als bij het verzoek de ontsleutelde berichten te mogen gebruiken. De gang van zaken rondom de interceptie en daaropvolgende ontsleuteling blijkt bovendien voor een groot deel uit de door het OM verstrekte stukken, wat zich moeizaam met een bewuste misleiding verhoudt. Dat de stukken eerder niet duidelijk waren over de betrokkenheid bij de ontwikkeling en inzet van de interceptietool en dat de informatievoorziening aanvankelijk te summier was, rechtvaardigt nog niet de conclusie dat het OM de rechter-commissaris, de verdediging en de rechtbank bewust verkeerd of onvolledig heeft geïnformeerd.

De rechtbank Gelderland heeft in de uitspraak (ECLI:NL:RBGEL:2022:7105) van 20 december 2022 in een moordzaak in essentie hetzelfde oordeel als de rechtbank Amsterdam in de zaak Cherokee. Wel maakt zij nog de kritische opmerking dat de informatievoorziening door het openbaar ministerie ‘te weinig transparant en zeer moeizaam is verlopen’. Zij overweegt:

“Doordat het openbaar ministerie aanvankelijk slechts zeer beperkt informatie verschafte over de Nederlandse inbreng bij de hack van SkyECC, hebben advocaten in meerdere strafzaken door het hele land veel moeite moeten doen om hierover meer duidelijkheid te krijgen. Dit heeft bij de verdediging geleid tot gevoelens van wantrouwen jegens het openbaar ministerie. De rechtbank onderkent uiteraard dat de samenstelling van het procesdossier in beginsel aan het openbaar ministerie is en dat de betreffende zaaksofficieren van justitie afhankelijk zijn van diverse andere collega-officieren van justitie om hen van informatie te voorzien.”

Dat neemt niet weg dat het wenselijk was geweest dat het openbaar ministerie vanaf het begin duidelijkheid had verschaft en inzage had gegeven in de Nederlandse bijdrage bij de hack van SkyECC, zoals uiteindelijk pas bij brief van 2 juni 2022 is gedaan. De rechtbank concludeert dat het openbaar ministerie tekort is geschoten in de informatievoorziening door niet direct openheid van zaken te geven, maar niet zodanig dat hierdoor een ernstige inbreuk is gemaakt op de beginselen van een behoorlijke procesorde, met name nu de volledige gang van zaken uiteindelijk in de brief van 2 juni 2022 uiteen is gezet.

Ten slotte overweegt ook het Hof Den Haag op 5 januari 2022 in een lezenswaardig arrest (ECLI:NL:GHDHA:2023:6) dat de prejudiciële vragen aan de Hoge Raad niet leidt tot aanhouding van een zaak, waarbij het bewijs dat is vergaard uit de EncroChat-operatie. Het hof Den Haag overweegt daarbij dat kortgezegd dat (1) niet nu aan te nemen is dat de Hoge Raad die prejudiciële vragen zal kwalificeren als rechtsvragen in de zin van artikel 553, eerste lid Sv en dat een prejudiciële procedure zal volgen (opmerking JJO: dit was een onduidelijke, maar opvallende zin en ik hoop dat ik het goed begrijp), (2) uit het aanhoudingsverzoek volgt dat de (verwacht) te stellen – en inmiddels gestelde – rechtsvragen in de kern betrekking hebben op de toepassing van het vertrouwensbeginsel en/of de reikwijdte daarvan. Daarover is recente jurisprudentie van de Hoge Raad beschikbaar (2010/2022) waarin duidelijk uitleg wordt gegeven over de aspecten van toepassing en reikwijdte, (3) geen rechtsregel dwingt tot het aanhouden van de behandeling van de zaak om het enkele feit dat prejudiciële vragen zijn gesteld of zullen worden gesteld, en (4) dat door buitenlandse rechters uitspraken worden of zijn gedaan in EncroChat-zaken/-kwesties, maakt het bovenstaande niet anders.

Het hof merkt nog op dat uit het arrest van het Franse ‘Cour de Cassation’ (Hof van cassatie), van 11 oktober 2022 (ECLI:FR:CCASS:2022:CR01226), niet reeds nu de conclusie kan worden getrokken dat sprake zou zijn van onrechtmatig handelen in EncroChat-zaken. Het hof overweegt: “Eerder zijn er aanwijzingen voor het tegendeel. Het Cour de Cassation stelt namelijk in dit arrest vast dat “door alle in het dossier opgenomen documenten van de procedure van Lille zowel de verdachten als de onderzoekskamer in staat zijn gesteld om de régularité en loyauté (regelmatigheid/rechtmatigheid en billijkheid) van het aanvankelijk verzamelde bewijsmateriaal te beoordelen, zonder enige afbreuk op hun fundamentele rechten.” (r.o. 14). Voorts verwijst het Cour de Cassation (r.o. 21) naar het antwoord dat de Franse ‘Conseil Constitutionnel’ (Grondwettelijke Raad) op 8 april 2022 ((Besluit nr. 2022-987) heeft gegeven op de vraag van het Cour de Cassation of het artikel waarop de interceptie is gebaseerd (artikel 706-102-1 van het Franse Wetboek van Strafvordering) strijdig is met de Franse grondwet. Het antwoord van de Conseil Constitutionnel luidt dat dit artikel hiermee niet in strijd is.”

Het verweer dat het OM niet-ontvankelijk is omdat “moedwillig” onjuiste en/of onvolledige informatie is verstrekt aan de verdediging heeft het hof verworpen. Het hof Den Haag overweegt dat:

“de verdediging wel terecht heeft opgemerkt dat het openbaar ministerie – in ieder geval bij de aanvang van de verschillende EncroChat-zaken – onvoldoende heeft gecommuniceerd, namelijk op een wijze waardoor werd aangegeven dat de informatiedeur hermetisch gesloten behoorde te blijven en lange tijd ook bleef. Daardoor is bij de verdediging wantrouwen ontstaan, resulterend in suggesties en aannames die veel tijd en aandacht hebben gevraagd waarmee werd afgeleid van de kern van de individuele en onderhavige zaak.”

Het OM had wel veel eerder informatie of documenten kunnen en moeten verstrekken. Dit is echter geen ‘welbewuste grove veronachtzaming van de rechten van de verdediging’. Het openbaar ministerie heeft, naar het oordeel van het hof, een ‘(te) strikt standpunt ingenomen over de noodzaak/mogelijkheid van het verstrekken van informatie en documenten, dat – zoals hierboven is vermeld – gelet op de bijzondere omstandigheden, zeer onwenselijk en hoogst ongelukkig is te noemen’. Het hof verwerpt daarop het verweer strekkende tot niet-ontvankelijkverklaring van het openbaar-ministerie.

De verweren ten aanzien van de verkrijging en het gebruik van EncroChat-berichten worden ook verworpen. Het hof legt kortgezegd uit dat de inzet van de interceptietool betreft een bevoegdheid naar Frans recht verkregen na toestemming van een Franse rechter. Dat de inzet van deze methode naar Frans recht als ‘staatsgeheim’ kwalificeert doet hier niet aan af.

Darknet vendors veroordeeld

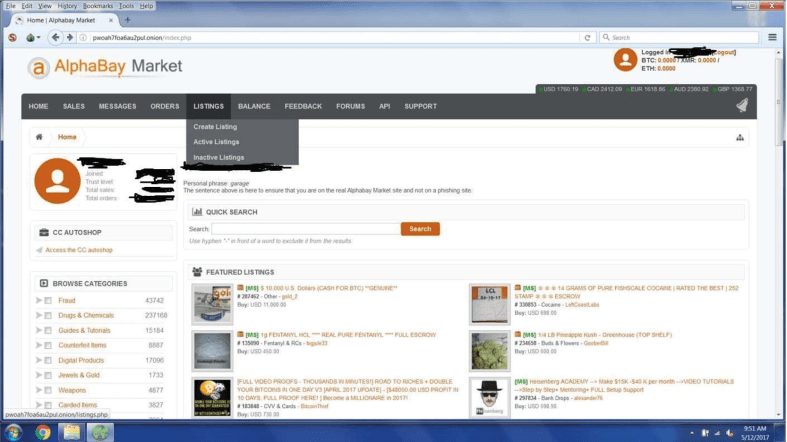

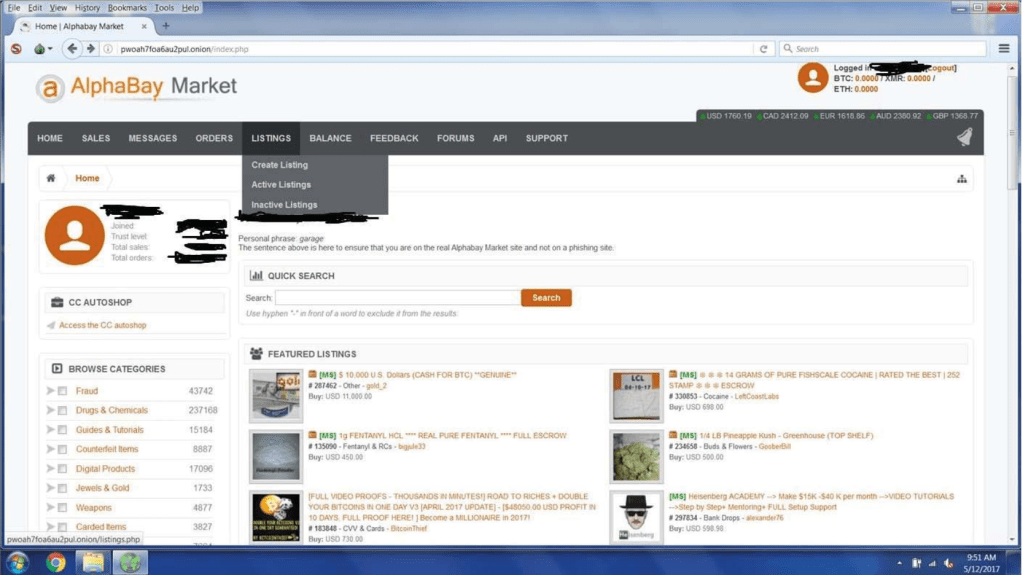

Op 21 december 2022 heeft de rechtbank Noord-Nederland een verdachte veroordeeld (ECLI:NL:RBNHO:2022:11405) voor drugshandel en het voorhanden hebben van een vuurwapen met munitie in zijn woning. De drugshandel vond plaats op internet.

De rechtbank typeert de verdachte als de figuurlijke ‘spin-in-het-web’ in een criminele organisatie. In totaal zijn 11 verdachten veroordeeld. Deze verdachte adverteerde onder zijn accountnaam op verschillende darknet markets en verstuurde PGP-telefoons naar vaste klanten om direct met hen te communiceren. Hij nam de bestellingen op en kwam ook in de loods in Hillegom onder meer om bestellingen in te pakken voor verzending. Alles bij elkaar gaat het in ieder geval om meer dan 100 kilo harddrugs die op deze wijze Nederland zijn uitgevoerd dan wel gereed lagen om Nederland te worden uitgevoerd. Voor het inpakken door de medeverdachten, verstrekte een andere verdachte de bestellijsten en stuurde hij de werkzaamheden aan. Verder zorgde hij voor de inrichting van de inpakruimtes. Verder zorgde hij samen met medeverdachten voor de inkoop van de drugs, inde hij de bitcoins van de kopers, zorgde hij voor het omwisselen van de bitcoins en deelde hij met twee medeverdachten in gelijke delen de winst.

Het ‘Cargo Harc-team Schiphol’ kwam de verdachte op het spoor via postpakketten en openbronnenonderzoek op online drugsmarkten op het darkweb (‘darknet markets’ genoemd). In dit geval ging het om de darknet markets ‘Alphabay’ en ‘Dream Market’. Ook berichtte de Verenigde Staten de Nederlandse autoriteiten over een online handelaar in verdovende middelen genaamd die zich vermoedelijk in Nederland bevond. In de uitspraak is te lezen dat ‘Homeland Security Investigations’ gebruik maakte van de online identiteit van een aangehouden afnemer van drugs. Daarop heeft de Nederlandse justitie documenten opgevraagd bij de Amerikaanse autoriteiten voor de verzameling van bewijs. Uit de correspondentie en berichten op een PGP-telefoon is bewijsmateriaal voor het versturen van pakketjes met drugs te vinden. Ook zijn voor het onderzoekgegevens gebruikt uit de Ennetcom-dataset. Daarvoor is twee machtigingen van een rechter-commissaris verkregen. Daarbij kwamen ook anderen verdachten in beeld, die tevens zijn veroordeeld.

De rechtbank legt een onvoorwaardelijke gevangenisstraf op van 85 maanden.

Verdachte krijgt in hoger beroep hogere gevangenisstraf voor phishing

Het Hof Arnhem-Leeuwarden heeft op 15 december 2022 een verdachte veroordeeld (ECLI:NL:GHARL:2022:10845) voor onder andere phishing.

Het hof legt in het arrest uit dat het in deze zaak om phishing (‘password harvesting fishing’). Phishing is een vorm van internetfraude. In deze zaak bestaat het uit het oplichten van mensen door ze via een e-mail die afkomstig lijkt te zijn van hun bank of creditcardverstrekker, nietsvermoedend hun inloggegevens voor hun bankrekening of creditcardrekening en/of pincode van hun bankpas te laten invullen en/of hun bankpas op te (laten) sturen. Hierdoor krijgt de fraudeur de beschikking over de inloggegevens van de bank-/creditcardrekening en/of de bankpas met bijbehorende pincode van de gedupeerden van de phishing. Vervolgens heeft de fraudeur toegang tot een individuele bankrekening of creditcardrekening om dure aankopen te doen of om grote geldbedragen van deze rekeningen af te halen.

In deze strafzaak is de betrokkenheid bij deze internetfraude aan verdachte tenlastegelegd als een reeks verschillende delicten:

- – het maken van en gebruiken van phishingmails;

– de daarmee verworven inloggegevens voorhanden hebben en ter beschikking stellen met de bedoeling om daarmee toegang te verschaffen tot het betalingsverkeer van anderen (artikel 139d van het Wetboek van Strafrecht (Sr));

- het oplichten van mensen door hen via de phishingsmails te bewegen hun inloggegevens en/of pincode en/of bankpassen ter beschikking te stellen (artikel 326 Sr);

- het gebruiken van de verworven gegevens voor toegang tot de bank-/creditcardrekeningen (artikel 138ab Sr);

- het wijzigen van de gegevens in de bank-/creditcardaccounts van de opgelichte personen (artikel 350a Sr);

- diefstal van geld door het doen van betalingen en pinnen van geldbedragen vanaf de bank-/creditcardaccounts van de opgelichte personen, met behulp van de verworven toegangsgegevens en/of bankpas met bijbehorende pincode (artikel 311 Sr);

- witwassen van de opbrengst van de phishing (artikel 420bis Sr).

Het hof is van oordeel dat de verdachte e-mailadressen verzamelde van de slachtoffers, de phishingmail maakte (al dan niet met instructies van anderen), de phishingmail stuurde naar de slachtoffers en de gephishte (inlog)gegevens ontving. Met deze door verdachte gephishte en overgedragen (inlog)gegevens zijn de overige onder 2, 3, 4 en 5 tenlastegelegde delictshandelingen gepleegd. Hij is de noodzakelijke en wezenlijke eerste schakel geweest in het geheel van de tenlastegelegde handelingen. Zonder zijn bijdrage had er geen sprake kunnen zijn van succesvolle phishing. Er was sprake van een nauwe en bewuste samenwerking tussen verdachte en een of meer mededaders. Het geheel aan handelen van de dadergroep kan daarom aan verdachte als mededader worden toegerekend. Bij elk van de slachtoffers genoemd in de tenlastelegging, is er voldoende wettig en overtuigend bewijs dat de dadergroep van verdachte verantwoordelijk is voor de oplichtingshandelingen en diefstallen jegens dat slachtoffer.

Interessant is nog dat de verdachte samen met medeverdachte in speciale Whatsapp- en Snapchatgroep zaten, waarbij personen verzoekberichten plaatsten om bestelde goederen (op rekening van de slachtoffers besteld) op te halen (de bestellers) en personen die daarop reageerden en aangaven het pakket op te halen (de afhalers). In de bewijsvoering is te lezen hoe de verdachte phishing-servers had ingericht en de politie één van de servers heeft onderzocht. Uit de logingegevens van ‘ZAP-hosting’ blijkt dat er met deze server verbinding is gemaakt vanaf het IP-adres van het woonadres van verdachte. Op de laptop van de verdachte is te zien dat er in de periode 29 maart 2018 tot en met 14 januari 2019 600 keer verbinding is geweest met de mailbox van de verdachte. Op de inbeslaggenomen telefoons en computers van de verdachte is ook bewijs van de phishingberichten en oplichting zelf gevonden.

De verdachte wordt veroordeeld voor een hogere gevangenisstraf dan de rechtbank heft opgelegd, namelijk 30 maanden gevangenisstraf waarvan 12 maanden voorwaardelijk en een proeftijd van 2 jaar. Het hof is van oordeel dat de daarvoor opgelegde gevangenisstraf van beperkte duur onvoldoende recht doet aan de ernst van de feiten en de schade die is berokkend door het handelen van verdachte. Niet onbelangrijk is dat de verdachte ook fikse schadevergoedingen moet betalen, waaronder een bedrag van € 129.945,64 vanwege geleden materiële schade.