Bron: dit is een met AI gegenereerde afbeelding via WordPress)

Hoge Raad arrest over bitcoins en witwassen

De Hoge Raad heeft op 25 juni 2024 een arrest (ECLI:NL:HR:2024:887) gewezen in de zaak IJsberg. Deze zaak gaat over het witwassen van bitcoins, voorbereidingshandelingen voor handel in harddrugs en bedreiging. Zie ook Hof Den Haag 1 februari 2022, ECLI:NL:GHDHA:2022:104, Computerrecht 2022/95, m.nt. J.J. Oerlemans & K.M.T. Helwegen (zaak IJsberg).

Het Hof Den Haag had geoordeeld dat het enkele omzetten van bitcoins naar contant geld niet kan worden beschouwd als verbergen of verhullen van herkomst of vindplaats van bitcoins. Daarbij heeft hof betrokken dat er onvoldoende overtuigend bewijs is dat verdachte de herkomst of vindplaats van bitcoins heeft ‘willen’ verhullen of verbergen. Hierin ligt als volgens de Hoge Raad in het oordeel van het hof besloten dat het oogmerk van de verdachte bepalend is voor beantwoording van vraag of verdachte herkomst van bitcoins heeft verborgen of verhuld. In het licht van de onder r.o. 3.5 weergegeven wetsgeschiedenis – waarin de “(subjectieve) geestesgesteldheid van de dader” op dit punt als van “ondergeschikt belang” is aangeduid omdat het gaat om de objectieve strekking en het effect van de gedragingen – getuigt dat oordeel van een te beperkte uitleg van het bestanddeel ‘verbergt of verhult’. Door de verdachte vrij te spreken van het onder 1, onderdeel b, tenlastegelegde heeft het hof hem dus vrijgesproken van iets anders dan was tenlastegelegd. Het hof heeft daarmee de grondslag van de tenlastelegging verlaten. Daarom slaagt het cassatiemiddel van het OM, vernietigt het deels de uitspraak van het hof, en wijst de zaak terug naar het Gerechtshof Den Haag.

Ten slotte staat in een ander arrest (HR 25 juni 2024, ECLI:NL:HR:2024:890) over de zaak IJsberg de vraag centraal of bitcoins kunnen worden aangemerkt als ‘voorwerpen’ in de zin van art. 420bis Sr en 420quater Sr. De Hoge Raad overweegt in r.o. 3.4 dat het Hof Den Haag terecht heeft overwogen dat bitcoins kunnen worden aangemerkt als ‘voorwerpen’. Lezenswaardig is ook de conclusie van AG Aben (ECLI:NL:PHR:2024:217) over o.a. het kwalificeren van bitcoins als voorwerp. Hij bespreekt daarbij of onstoffelijke entiteiten onder het wettelijke begrip ‘voorwerp’ kunnen worden gebracht. Hij noemt dat in fysisch opzicht virtuele valuta géén stoffelijke entiteiten zijn; zij dragen in dat opzicht de kenmerken van ‘(computer)gegevens’ als bedoeld in artikel 80 quinquies Sr omdat zij in de kern slechts uit ‘bits en bytes’ bestaan. In essentie gaat het bij gegevens als bedoeld in deze betekenisbepaling om informatie die besloten ligt in code en die (ook) door computers kan worden verwerkt, dus om software. Virtuele valuta onderscheiden zich echter van het meer generieke begrip ‘(computer)gegevens’ doordat virtuele valuta zich in de menselijke belevingswereld – anders dan computercodes en pincodes – wel degelijk voordoen als stoffelijke entiteiten, namelijk als geld in een gedaante die zich nauwelijks onderscheidt van giraal geld, dat evenmin stoffelijk is. Omtrent giraal geld overwoog de Hoge Raad dat een redelijke uitleg van het begrip ‘goed’ – vanwege “de functie van giraal geld in het maatschappelijk verkeer” – meebrengt dat het vatbaar is voor ‘toe-eigening’ als bedoeld in artikel 321 Sr. Dit betreft – gelijk het elektriciteitsarrest uit 1921 – een evident geval van een functionele wetsuitleg.

De AG noemt dat ook in meer recente strafzaken de Hoge Raad zich conformeerde aan een functionele uitleg van het wettelijke begrip ‘goed’ (wat betreft entiteiten die zich daarvoor leenden (belminuten, telefoontikken). Hij concludeert dat computergegevens in beginsel geen ‘voorwerp’ zijn, maar zo wel kunnen worden aangemerkt als (i) de onderwerpelijke entiteit uniek en individualiseerbaar is en in het economische verkeer een reële waarde vertegenwoordigt, (ii) die entiteit voor menselijke beheersing vatbaar is en de eigenaar ervan daarover de feitelijke en exclusieve heerschappij toekomt, en (iii) die entiteit overdraagbaar is, (dus) van eigenaar kan wisselen en van de eigenaar kan worden afgenomen, als gevolg waarvan de (oorspronkelijke) eigenaar de beschikkingsmacht erover verliest. Kortom, ook bitcoins kunnen als voorwerp worden gekwalificeerd.

Veroordeling voor drugshandel en witwassen via DreamMarket

Het Hof Den Haag heeft op 31 juli 2024 een interessant arrest (ECLI:NL:GHDHA:2023:2925) gewezen over witwassen van bitcoins die waren verkregen via (o.a.) de darknet market DreamMarket.

In de bewijsoverwegingen staat o.a. dat bijna 200.000 euro is overgeboekt naar bitcoinadressen en gebruik werd gemaakt van twee Visa prepaid debetkaarten. Beide kaarten zijn geladen doordat de bitcoins zijn omgezet in respectievelijk dollars en euro’s. Op de tweede kaart hebben bijvoorbeeld in de maanden oktober 2016 tot en met november 2017 stortingen plaatsgevonden tot een totaal geldbedrag van € 313.344,77. Dit, terwijl de laatst bekende loongegevens van de verdachte dateren uit 2011 (een UWV-uitkering van € 3.802). Het hof stelt vast dat er geen direct brondelict valt aan te wijzen voor de herkomst van de eerdergenoemde bitcoins.

Het hof is op grond van het voorgaande van oordeel dat sprake is van een gerechtvaardigd vermoeden van witwassen. De verdachte beschikte vanaf 2012 niet over een legale inkomensbron, terwijl hij wel kon beschikken over een groot aantal bitcoins. Van de verdachte mag worden verlangd dat hij een concrete, verifieerbare en niet op voorhand hoogst onwaarschijnlijke verklaring geeft dat die bitcoins niet van misdrijf afkomstig zijn. Deze heeft de verdachte niet verschaft. Het hof acht daarom het delict witwassen bewezen. Gelet op de omvang van de geldbedragen en de frequentie van het omzetten van bitcoins in euro’s en dollars in de periode van oktober 2016 tot en met november 2017 acht het hof ook bewezen dat sprake is van gewoontewitwassen van bitcoins met een geldwaarde van € 613.260,92.

Ten aanzien van de drugshandel is het interessant om te lezen dat tijdens een doorzoeking op een tablet verschillende applicaties aangetroffen, waaronder Protonmail (een beveiligde e-mailservice), Sealnote (voor het maken van notities die middels een encryptieversleuteling zijn beveiligd), Orbot en Orfox (TOR-apps voor het browsen via het TOR-netwerk), CryptMax (een encryptie-app waarmee tekst kan worden versleuteld), een aplicatie waarmee bitcoins kunnen worden ontvangen en verzonden, ChatOnion (waarmee versleutelde berichten kunnen worden verstuurd via het TOR-netwerk) en iPrint&Label (waarmee adreslabels kunnen worden afgedrukt). Op de apparaten is de volgende veelzeggende inhoud van een advertentietekst in een docx-bestand teruggevonden:

“1G MDMA 84% pure the best quality direct from Holland full escrow MDMA crystals AAA+++

**INTRO OFFER 25% FREE EXTRA After ordening youre shipment wil be processed and shipped within 24 hours As you can see we are new on the dark Web, but we have many years off experience in the drugs trading business. We make everything ourself for 20 years now. That’s why we can provide the best products and quality for a fear price. Every time we make a new stock, we check the quality in the lab. We dont mix anything!!! We only sell pure quality.

EVERY ORDER IS VACUUMSEALT 3 TIL 6 TIMES, AND IS MAKE DOGFREE!!!

We ship from Germany

Sold by red-diamond – 424 sold since May 1, 2016 Vendor Level 5 Trust Level 4”

Tevens werden inloggegevens gevonden voor darkweb markten, zoals Valhalla, Hansa Market en Dream Market en notitieblaadjes met drugsgerelateerde aantekeningen. Het bewijs voor drugshandel was verder ook afkomstig van uit taps, verkeersgegevens, observaties, en aangetroffen pillen verpakkingsmateriaal na een doorzoeking. Na een observatie in Duitsland bleek, na de leging van brievenbussen, bovendien dat 36 enveloppen waren gepost met XTC-tabletten, MDMA, amfetamine en LSD-tabletten. Gezien het bovenstaande zal het niet tot een verassing komen dat het hof tot het oordeel komt dat wettig en overtuigend is bewezen dat de verdachte zich in de periode van 1 juli 2016 tot en met 13 oktober 2017 ook schuldig heeft gemaakt aan drugshandel.

In de strafmotivering weegt het hof in strafmatigende zin mee dat de verdachte in de periode waarin hij in voorlopige hechtenis zat zijn zus en moeder heeft verloren en dat hij niet de gelegenheid heeft gehad afscheid van hen te nemen. Daarnaast heeft het hof rekening gehouden met de ouderdom van de bewezenverklaarde feiten. Ook is de redelijke termijn in hoger beroep is overschreden. Dit in ogenschouw nemende wordt een gevangenisstraf opgelegd van 54 maanden.

Veroordeling voor ‘grootschalige cybercriminaliteit’

Op 23 juli 2024 veroordeelde (ECLI:NL:RBOVE:2024:3924) de rechtbank Overijssel een verdachte voor een gevangenisstraf van drie jaar (waarvan één jaar voorwaardelijk) en het betalen van een schadevergoeding aan benadeelden, vanwege het medeplegen van computervredebreuk, het voorhanden hebben van een technisch hulpmiddel om (o.a.) computervredebreuk te plegen, diefstal van cryptovaluta en het bezit van een vuurwapen en munitie.

De applicatie die de verdachte beheerde is door rechtbank in het vonnis omschreven als een ‘Zwitsers zakmes voor cybercriminaliteit’. Zie ook dit NOS-artikel over de zaak. Het bevat verschillende functionaliteiten waarmee strafbare feiten kunnen worden gepleegd. Deze functionaliteiten omvatten het gehele proces van het versturen van phishingmails tot het uitbuiten van de hiermee verkregen gegevens:

- Phishing. De eerste functionaliteit is het versturen van phishingmails. De phishingmail kan worden opgesteld door het opgeven van een onderwerp en afzendergegevens binnen een vooraf ontwikkelde e-mailtemplate. Die template lijkt op een echte e-mail van een partij, zoals Yourhosting , Coinmerce of Bitvavo. Als ontvangers van het bericht kan een lijst met e-mailadressen worden ingevoerd. Met een druk op de knop kan de e-mail met daarin een link naar een valse, maar niet van echt te onderscheiden website naar een groot aantal ontvangers worden gestuurd. Buitgemaakte gegevens kunnen vanuit deze valse website naar [applicatie] worden teruggestuurd;

- Hacking. De tweede functionaliteit is het testen en verrijken van de verkregen persoonsgegevens. Omdat veel mensen hetzelfde wachtwoord voor meerdere sites en applicaties gebruiken, kan geautomatiseerd worden getest of met het verkregen wachtwoord ook kan worden ingelogd op de mailbox van een verkregen e-mailadres;

- Accountovername. [applicatie] bevat ook een functionaliteit om werkende e-mail-wachtwoord-combinaties geautomatiseerd met persoonsgegevens te verrijken. Gepoogd kan worden bij bijvoorbeeld een webshop in te loggen en eventueel verkregen persoonsgegevens uit dit webshopaccount in [applicatie] op te slaan. Daarnaast kan worden gekeken of het e-mailadres aan een account bij Riverty (voorheen AfterPay ) is gekoppeld, om na te gaan of een account geschikt is voor het plaatsen van bestellingen met betaling achteraf. Met toegang tot een mailbox kan ook worden geprobeerd toegang te verkrijgen tot cryptoaccounts om vanuit hier crypto weg te nemen;

- Misbruik persoonsgegevens. Als een door phishing verkregen wachtwoord werkt en gebruik kan worden gemaakt van Riverty, kan op naam van door phishing verkregen persoonsgegevens een bestelling bij een webshop worden geplaatst. Door in de mailbox van het betreffende e-mailaccount regels in te stellen, merkt de accounthouder daar niets van. Inkomende e-mailberichten met bestel- en track and trace-gegevens, die trefwoorden bevatten zoals PostNL, Riverty en Zalando, kunnen direct naar een tijdelijke mailbox van de dader(s) worden doorgestuurd en buiten het zicht van de accounthouder worden gehouden, omdat e-mailberichten direct worden verplaatst naar de map verwijderde items. [applicatie] bevat een functionaliteit om periodiek op basis van het trackingnummer en de postcode van het afleveradres de status van een pakket bij een bezorgdienst op te vragen. Op deze manier kan in een overzicht gemakkelijk de status van een besteld pakket worden gevolgd;

- Identiteitsfraude. De afgevangen e-mails van bezorgdiensten bevatten naast een trackingcode ook een link om het afleveradres te wijzigen. Als hier gebruik van wordt gemaakt, kan de dader een pakket bijvoorbeeld bij een pakketpunt/-automaat laten bezorgen en het pakket daar afhalen. Voor het afhalen van een pakket is soms identificatie vereist. [applicatie] bevat een functionaliteit waarmee een afbeelding van identiteitsbewijs kan worden gemodificeerd. Hier kunnen illegaal verkregen afbeeldingen van identiteitsbewijzen voor worden misbruikt. Op basis van deze identiteitsbewijzen kan een nieuwe afbeelding worden gegenereerd, met een zelfgekozen naam en een willekeurig documentnummer. Deze nieuwe afbeelding kan vervolgens bij het ophalen van een pakket op de mobiele telefoon worden getoond.

De verdachte bekend op de zitting dat hij de applicatie met alle functionaliteiten zelf heeft gebouwd en op verschillende servers heeft gehost. Dit maakt dat verdachte het technisch hulpmiddel heeft overgedragen, verspreid, ter beschikking gesteld en voorhanden heeft gehad. De huur van de applicatie-servers van de verdachte is met cryptovaluta uit wallets van anderen betaald. Hiertoe zijn cryptoaccounts gehackt. Ook heeft verdachte met zijn applicatie-server afbeeldingen van identiteitsbewijzen van anderen ter beschikking gesteld en voorhanden gehad, met het doel om daarmee valse digitale ID-bewijzen te maken.

De verdachte heeft het gebruikt om phishingmails naar 105.000 klanten van een platform te verzenden. In de e-mails zat een link om de klanten te verleiden op die link te klikken en persoonsgegevens als gebruikersnaam en wachtwoord op een ogenschijnlijk betrouwbare online omgeving van een platform achter te laten. De rechtbank stelt vast dat de verdachte gebruik heeft gemaakt van de bij phishingaanvallen buitgemaakte gegevens door hiermee op e-mailaccounts van andere personen geautomatiseerd in te loggen, regels in te stellen en op hun naam bestellingen bij webshops te doen. Bovendien heeft verdachte ook zelf bestellingen opgehaald.

In de strafmotivering overweegt de rechtbank nog dat de verdachte jong is en een bepaalde spanning en het krijgen van (online) waardering lijken gepaard te zijn gegaan met het plegen van de verschillende vormen van cybercriminaliteit. De rechtbank hoopt dat een deels voorwaardelijke straf – als stok achter de deur – verdachte ervan weerhoudt in de toekomst wederom strafbare feiten te plegen en zijn talenten op een andere wijze in te zetten.

Gebruik Exclu data in ‘Suske en Wiske’-zaak

De rechtbank Gelderland biedt in een uitspraak van 4 juli 2024 (ECLI:NL:RBGEL:2024:4183) in de zogenoemde ‘Suske en Wiske’-zaak (vernoemd naar de nicknames van de (drugsbende)leiders op Exclu en EncroChat), meer details over de Exclu-operatie en interessante overwegingen met betrekking tot de betrouwbaarheid van het bewijs dat in Duitsland is vergaard.

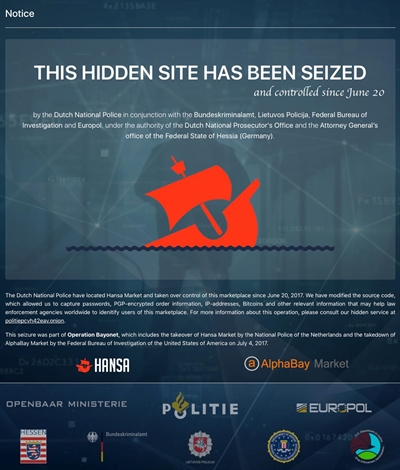

In de uitspraak is te lezen dat op 22 juli 2022 een rechter-commissaris een machtiging verleent voor het voor het tappen van Exclu-verkeer van de Duitse server. Deze machtiging is daarna zes keer verlengd. Aangezien de server van Exclu zich in Duitsland bevond, is voor het onderscheppen van het berichtenverkeer en het verkrijgen van de sleutels de server op verzoek van Nederland gehackt door de Duitse bevoegde autoriteiten.

Voorwaarden machtiging rc

Bij beschikking van 25 augustus 2022 heeft de rechter-commissaris een machtiging verleend voor het hacken van de server van Exclu in Duitsland (in de zin van art. 126o Sv). Deze is daarna vijf keer verlengd. De beschikkingen van de rechter-commissaris en de verlengingen daarvan werden steeds gevolgd door Europese onderzoeksbevelen (EOB’s) gericht aan de bevoegde Duitse autoriteiten. In de beschikking van 25 augustus 2022 werden aan de verleende machtiging de voorwaarden verbonden dat de vergaarde informatie slechts mag worden doorzocht op vast te leggen zoeksleutels terwijl de met die zoeksleutels geselecteerde informatie eerst aan de rechter-commissaris moet worden voorgelegd om de inhoud, omvang en relatie tot de vermoedelijk gepleegde of te plegen strafbare feiten te controleren en pas daarna aan het openbaar ministerie of de politie ten behoeve van (opsporings-)onderzoeken beschikbaar mag komen. Bovendien is aan de machtiging de absolute randvoorwaarde verbonden dat de vergaarde informatiecommunicatie slechts ter beschikking mag worden gesteld voor onderzoeken naar strafbare feiten als bedoeld in artikel 67 Sv eerste lid in georganiseerd verband gepleegd of beraamd en die gezien hun aard of de samenhang met andere misdrijven die in dat georganiseerde verband worden beraamd of gepleegd een ernstige inbreuk op de rechtsorde maken, dan wel misdrijven met een terroristisch oogmerk.

In de onderhavige zaak voert de verdediging aan dat het bewijs onrechtmatig zou zijn verkregen en onbetrouwbaar bewijs zou opleveren. Gelet op het arrest van de Hoge Raad van 13 juni 2023 (ECLI:NL:HR:2023:913) gaat de rechtbank na of de rechter-commissaris in redelijkheid tot zijn beslissingen tot tappen respectievelijk hacken van de Exclu-server heeft kunnen komen. Daarbij heeft de rechtbank te waarborgen dat gebruik van de aldus verkregen Exclu-data zich verhoudt met het recht op een eerlijk proces, in die zin dat de rechtbank de “overall fairness” van de strafzaak tegen verdachte moet waarborgen. De rechtbank is van oordeel dat de rechter-commissaris onder de gegeven feiten en omstandigheden in redelijkheid tot de aldus afgegeven machtigingen met bijbehorende verlengingen heeft kunnen komen.

Betrouwbaarheid bewijs

Met betrekking tot de betrouwbaarheid van het bewijs overweegt de rechtbank het volgende. Gelet op het arrest van de Hoge Raad van 13 juni 2023 mag de rechtbank voor de Exclu-data in de strafzaak tegen verdachte, die door tappen van berichten en hacken van de server onder verantwoordelijkheid van de Duitse autoriteiten is verkregen, behoudens concrete aanwijzingen voor het tegendeel, van de betrouwbaarheid van het onder verantwoordelijkheid van de Duitse autoriteiten verrichte onderzoek, uitgaan.

Zowel over de Encrochat-data als de Exclu-data is een NFI rapportage opgemaakt waarin de deskundige verklaart dat er geen redenen gevonden zijn om te twijfelen aan de correctheid van de berichten uit het technisch hulpmiddel, behalve de fout met de omgedraaide bellende en gebelde tegenpartij. De datasets zijn weliswaar niet volledig in die zin dat zij niet alle ooit met de accounts verzonden of ontvangen berichten bevatten, maar dat kan verklaard worden door de automatische wisfunctie en/of het handmatig wissen van berichten. De gegevens van Exclu zijn voor 99,6 % volledig, waarbij het verschil met 100% komt door het ontbreken van interceptie-gegevens op 3 januari 2023 tussen 13:16 en 14:51 uur. Een aantal berichten is dubbel veiliggesteld, maar deze discrepantie heeft geen invloed op het gebruik van de gegevens verkregen uit de interceptie van de Exclu-berichten dienst. De verdediging draagt onvoldoende concrete aanwijzingen aan over de onbetrouwbaarheid van de Exclu-data. Het enkele noemen van een verkeerde toeschrijving van een bericht aan een bepaald account in een ander onderzoek volstaat daartoe volgens de rechtbank niet.

Bewijsoverwegingen omtrent ANOM in grote drugszaak

In een uitgebreide en lezenswaardige uitspraak (ECLI:NL:RBOBR:2024:3404) gaat de rechtbank Oost-Brabant in op bewijsverweren inzake de toegang en het gebruik van bewijs uit cryptophone-operaties. In dit geval meer specifiek de ANOM-operatie.

Op 24 november 2020 werd naar aanleiding van informatie die werd verkregen van het Team Criminele Inlichtingen een opsporingsonderzoek gestart onder de naam Baraga. Onderzoek Baraga richtte zich op de productie van en/of handel in (grondstoffen voor) synthetische drugs en deelneming aan een criminele organisatie. Gedurende het onderzoek kreeg het onderzoeksteam de beschikking over onderzoeksgegevens uit andere, al dan niet lopende, opsporingsonderzoeken en over data van meerdere cryptocommunicatiediensten (EncroChat, SkyECC en ANØM). Daarnaast werd gebruik gemaakt van diverse opsporingsmethoden zoals telefoontaps, observaties en het opnemen van vertrouwelijke communicatie (OVC) op meerdere locaties dan wel in voertuigen. Tijdens het onderzoek is hierdoor een groot aantal andere personen in beeld gekomen, die of samen met (een van) de hoofdverdachten, danwel in (diens) opdracht of in wisselende samenstelling(en) met een ander of anderen strafbare feiten hebben gepleegd. De diverse verdachten konden worden gekoppeld aan acht drugslaboratoria in Nederland en België waar synthetische drugs konden worden geproduceerd (al dan niet in opbouw, actief of voormalig) en aan opslaglocaties die hier verband mee hielden.

Het onderzoek heeft tot de verdenking geleid dat verschillende misdrijven zijn gepleegd. Kort weergegeven zijn de volgende feiten ten laste gelegd (het verschilt per verdachte welke feiten precies ten laste zijn gelegd):

- het (mede)plegen van voorbereidingshandelingen voor de productie van (met)amfetamine en/of MDMA als bedoeld in artikel 10a van de Opiumwet;

- het (mede)plegen van de productie van (met)amfetamine en MDMA op verschillende locaties;

- deelname aan een organisatie die als oogmerk heeft het plegen van misdrijven bedoeld in artikel 10 lid 3 en/of lid 4 en/of lid 5 van de Opiumwet, al dan niet als leider;

- het voorhanden hebben van (een of meerdere) vuurwapen(s).

Door de verdediging is verweer gevoerd tegen de bruikbaarheid van alle in het dossier beschikbare cryptodata, te weten de data van de diensten EncroChat, SkyECC en ANØM. De verdediging wijst daarbij op het arrest van het Hof van Justitie van de Europese Unie (hierna: HvJ EU) van 30 april 2024 (ECLI:EU:C:2024:372) en benadrukt dat uit dit arrest blijkt dat het Unierecht in Nederland onjuist is toegepast. Ook zou de Hoge Raad in de beslissing van 13 juni 2023 (ECLI:NL:HR:2023:913) onjuist hebben overwogen dat de EOB-richtlijn beperkt is tot de inzet van bevoegdheden als genoemd in de artikelen 126m en 126t Sv. Ook is onjuist overwogen dat hetgeen is bepaald in artikel 31 van de EOB-richtlijn niet is geschreven ter bescherming van specifieke belangen van de af te tappen of afgetapte persoon, maar verband houdt met de soevereiniteit van de betrokken landen.

Kortgezegd overweegt de rechtbank dat Nederland in de ANOM operatie niet het desbetreffende ‘derde land’ is geweest die de interceptie heeft gefaciliteerd voor de Amerikanen van communicatie uit de cryptotelefoons. Het derde land is een land in de Europese Unie en heeft conform haar eigen juridische processen een gerechtelijke machtiging heeft verkregen voor het kopiëren van ANØM-berichten op de in dat land staande server. Volgens de rechtbank is hier slechts sprake geweest van technische bijstand door het derde EU-land. De rechtbank wijst hierbij ook naar hetgeen de Hoge Raad in het arrest van 13 juni 2023 onder 6.10 heeft overwogen. Daar is sprake van een vergelijkbare duiding van bijstand. Omdat het ook hier enkel ging om technische bijstand is van een situatie als bedoeld in artikel 31 van de EOB-richtlijn geen sprake geweest. Het derde land was niet de intercepterende staat. De rechtbank overweegt ook dat niet is gebleken van een rol van de Nederlandse opsporingsautoriteiten bij de uitvoering van de interceptie. Dat de Nederlandse opsporingsautoriteiten op enig moment betrokken raakten is ten gevolge van het feit dat Nederland in de top vijf gebruikende landen bleek te staan niet verbazingwekkend. Dat maakt echter niet dat sprake is van een opsporingsonderzoek onder verantwoordelijkheid van de Nederlandse autoriteiten. Alle onderzoekswensen van de verdediging worden daarom afgewezen.

Uit het voorgaande volgt dat ook waar het de bestreden rechtmatigheid van de verkrijging van bewijsmateriaal van ANØM-toestellen betreft, het niet aan de Nederlandse strafrechter is om het onderzoek in het buitenland te toetsen. De rechtbank verwerpt de verweren voor zover zij zien op de (on)rechtmatigheid van de verkrijging van bewijsmateriaal afkomstig van ANØM-toestellen. Voor de volledigheid merkt de rechtbank op dat door de verdediging in de diverse zaken de betrouwbaarheid van het verkregen bewijsmateriaal niet is bestreden. De rechtbank neemt tot uitgangspunt dat het onderzoek in de Verenigde Staten zo is uitgevoerd dat de resultaten betrouwbaar zijn en ziet, ook ambtshalve, geen aanwijzingen voor het tegendeel die aanleiding geven tot nader onderzoek van de betrouwbaarheid.

Voor de verwerking van bewijsmateriaal afkomstig van ANØM-toestellen is geen machtiging van de rechter-commissaris gevorderd. De rechtbank is in het licht van het door de Hoge Raad in zijn prejudiciële beslissing uiteengezette kader van oordeel dat daartoe ook in het geval van ANØM-gegevens geen noodzaak bestond. Het Openbaar Ministerie heeft zelf wel kaders gesteld voor en voorwaarden verbonden aan de (verdere) verwerking van dit bewijsmateriaal. Ook hier is door de verdediging niet aangevoerd dat in strijd met de door het Openbaar Ministerie gestelde voorwaarden is gehandeld en de rechtbank ziet ook geen aanwijzingen voor dat oordeel.

Ten slotte overweegt de rechtbank dat de Richtlijnen 2002/58/EG en 2016/680, noch de jurisprudentie van het EHRM die ziet op bulkinterceptie van data en mogelijke strijd daarvan met artikel 8 EVRM op de verwerking van het onderhavige bewijsmateriaal van toepassing, omdat dit voortvloeit uit de prejudiciële beslissing van de Hoge Raad. Evenmin is het kader dat voortvloeit uit het Prokuratuur-arrest van toepassing, nu ook die rechtspraak immers niet ziet op de interceptie van gegevens in het kader van een strafrechtelijk onderzoek naar de aanbieders van diensten waarmee berichten versleuteld kunnen worden verzonden, en naar de gebruikers van die diensten, in verband met de in relatie tot het aanbieden en het gebruik gerezen verdenkingen. Het voorgaande brengt de rechtbank tot het oordeel dat het bewijsmateriaal afkomstig van de toestellen rechtmatig is verwerkt.

Op de fascinerende combinatie van bewijsmiddelen wordt verder in dit bericht niet ingegaan. De verdachte in de onderhavige zaak wordt veroordeeld tot negen jaar gevangenisstraf, met aftrek van voorarrest.