Bron: AI gegenereerde afbeelding met WordPress op basis van de automatische prompt: “Create a highly detailed, sharp-focus featured image for a blog post about cybercrime and fraud targeting elderly victims.”

Veroordeling voor oplichting van (hoog)bejaarde slachtoffers

Een 26-jarige man is op 13 augustus 2025 door de rechtbank Amsterdam veroordeeld (ECLI:NL:RBAMS:2025:5926) voor oplichting van (hoog)bejaarde slachtoffers. De verdachte heeft, samen met anderen, wachtwoorden en inloggegevens ontfutselt door websites van de ING, ABN AMRO, PostNL en MijnOverheid na te maken. Vervolgens bezochten zij slachtoffers thuis om hun vertrouwen te winnen en ID-bewijzen te kopiëren. De gegevens werden via de nepwebsites verzameld en automatisch als Telegram-bericht toegezonden aan het Telegramaccount van de verdachte via een telegram-bot. Daarnaast was de verdachte “administrator” van een Telegramgroep, waar hij een bot activeerde die persoonsgegevens en bankinloggegevens van potentiële slachtoffers doorstuurde. De verdachte fungeerde als tussenpersoon met een aansturende rol in de groep: hij verstrekte middelen en liet anderen bulk-e-mails versturen met links naar phishingpagina’s. Hij gaf zijn handlangers instructies om een door hem beheerd phishingpanel te gebruiken of buitgemaakte slachtoffergegevens door te sturen naar zichzelf. Bovendien liet de verdachte de phishingpanels door anderen ontwikkelen en online zetten. De binnengekomen gegevens werden beoordeeld op correctheid, bank (ING) en leeftijd van de slachtoffers om te bepalen wie benaderd moest worden voor een telefoongesprek of huisbezoek. In de uitspraak staat uitgebreid omschreven hoe dit in zijn werk ging.

Modus operandi oplichting

Potentiële slachtoffers werden – zeer waarschijnlijk- als eerste benaderd via een valse e-mail uit naam van ‘Mijn Overheid’ Belastingsamenwerking Gemeenten en Waterschappen. Deze e-mail kenmerkte zich door een aantal unieke specifieke tekstfragmenten.

- De hyperlinks in de e-mail verwezen naar een valse website of verkorte link die automatisch doorverwijst naar de phishingpagina.

- Om de ING Bankieren app te activeren is een gebruikersnaam en wachtwoord nodig, deze worden niet uitgevraagd in deze phishingsites. Het was dan ook de vraag hoe de fraudeurs aan de gebruikersnaam en wachtwoord informatie waren gekomen bij de benadeelde ING slachtoffers.

- Nadat slachtoffers gegevens hadden achtergelaten via de e-mail en/of andere phishingwebsites, werden ze fysiek benaderd door een fraudeur die zich voordeed als medewerker van PostNL of een andere pakketdienst. De fraudeur kwam aan de deur in verband met een zogenaamde aangetekende brief waarvoor identificatie noodzakelijk was. Het slachtoffer moest zich legitimeren, waarna de fraudeur een foto maakte van het legitimatiebewijs. In werkelijkheid gebruikte de fraudeur het legitimatiebewijs om een ING Bankieren app-activatie uit te voeren op zijn eigen toestel.

- De fraudeur overhandigde vervolgens de ‘aangetekende’ brief, die in sommige gevallen waardeloze loterijbonnen bevatte.

- Na vertrek had de fraudeur toegang tot het ING-account van het slachtoffer en dus ook tot diens producten bij ING.

- In de meeste gevallen werd na een aantal dagen het adres gewijzigd naar een adres aan de [adres 8] of [adres 5] te Amsterdam, waarna een creditcard aangevraagd.

- Na het versturen van de aangavraagde creditcard werd deze vermoedelijk gehengeld uit de brievenbus op het bezorgadres.

- De fraudeur gebruikte vervolgens de creditcard voor geldopnames en fysieke aankopen.

Verdenking en bewijs uit inbeslaggenomen iPhone

De verdenking ontstond door restinformatie van een ander onderzoek, waaruit bleek dat de verdachte zich vermoedelijk bezighield met het oplichten en bestelen van oudere mensen en zogeheten ‘leadslijsten’ in bezit had. Naar aanleiding hiervan werd op 7 november 2023 het opsporingsonderzoek Percis gestart, gericht op witwasgedragingen van de verdachte. Uit onderzoek bleek dat hij tussen 1 januari 2017 en 12 november 2024 geldbedragen ontving op diverse bankrekeningen, zonder dat er inkomen uit werk of bedrijf bij de overheid was geregistreerd. Op 12 november 2024 vond een doorzoeking plaats in zijn woning in Amsterdam. Bij binnenkomst gooide de verdachte een telefoon naar buiten, die werd opgevangen door een verbalisant en in beslag genomen (een iPhone 13).

Na aanhouding bleek dat de iPhone 13 onder andere een grote hoeveelheid leadslijsten bevatte met persoonsgegevens van personen voornamelijk geboren voor 1950, evenals bestanden van phishingpanels. Het betrof 81 lijsten met in totaal meer dan een miljoen (1.178.119) unieke persoonsgegevens. De bestandsnamen waren bijvoorbeeld “abn kika l.xlsx”, “energie lesds.xlsx”, “ABN LIJST NEW GEFILTERD.xlsx”. Deze bestanden bevatten NAW-gegevens, geboortejaar, telefoonnummers, e-mailadressen en bankrekeningnummers van leden of klanten van bedrijven/banken.

Uit de iPhone 13 bleek ook dat de verdachte zich mogelijk schuldig had gemaakt aan ticketfraude (art. 326e Sr). Op de telefoon werden een Instagram-account en diverse Google-accounts met bijbehorende gmail-accounts gevonden, die gebruikt waren voor de verkoop van festivaltickets op social media kanalen. Na betaling door kopers werden deze tickets niet geleverd.

Veroordeling

De rechtbank acht de verdachte schuldig aan heling van gegevens (art. 139g Sr), het voorhanden hebben van phishing panels (art. 139d lid 2 Sr), computervredebreuk (art. 138ab Sr), medeplegen aan diefstal (art. 310 en 311 lid 1 sub 5 Sr) en oplichting (art. 326 Sr) en witwassen (art. 420bis Sr). De verdachte heeft in totaal € 277.758,16 ontvangen op zijn bank- en bitcoinrekeningen door stortingen en overboekingen, waarbij de herkomst van deze geldbedragen onbekend is.

De verdachte is veroordeeld tot een gevangenisstraf voor de duur van 48 maanden, waarvan zes maanden voorwaardelijk met een proeftijd van twee jaar.

Veroordeling voor delen van kennis terroristisch misdrijf via TikTok

De rechtbank Den Haag heeft op 21 juli 2025 een 19-jarige man veroordeeld (ECLI:NL:RBDHA:2025:13029) voor het verwerven en delen van kennis voor het plegen van een terroristisch misdrijf.

Uit het opsporingsonderzoek bleek dat de verdachte online uitgebreide informatie heeft ingewonnen over onder meer het toebrengen van zwaar lichamelijk letsel, het maken van explosieven en het omzeilen van explosievendetectie. Ook was hij in het bezit van jihadistisch propagandamateriaal. Daarnaast besprak de verdachte met anderen de straf die andersgelovigen volgens zijn interpretatie van de islam verdienden en probeerde hij hen te overtuigen van de juistheid van deze interpretatie. Hij voerde via Telegram gesprekken over mogelijke doelwitten of locaties voor een aanslag, waarbij hij suggereerde dat hij bereid was anderen om het leven te brengen. Tot slot deelde hij op TikTok video’s die aanzetten tot gewelddadige jihadistische strijd.

Aan de hand van de context van deze uitlatingen constateert de rechtbank dat de verdachte een jihadistisch gedachtegoed aanhing, dat zijn gewelddadige uitlatingen gemeende frustraties en verwensingen bevatten en dat hij zich aan het oriënteren was of hij met gewelddadigheden zijn geloofsbelijdenis zou kunnen dienen. De rechtbank is van oordeel dat hieruit blijkt dat de verdachte geradicaliseerd was en verwerpelijke uitlatingen heeft gedaan, maar ziet onvoldoende aanwijzingen om te concluderen dat deze handelingen – ook niet in onderlinge samenhang bezien – aan te merken zijn als voorbereidingshandelingen voor het plegen van moorden of brandstichtingen met een terroristisch motief. De verdachte wordt daarvan vrijgesproken. Wel heeft de verdachte zich schuldig gemaakt aan het verwerven en delen van kennis bestemd tot het plegen van een terroristisch misdrijf en de verspreiding van video’s die opruien tot een terroristisch misdrijf.

De rechtbank is van oordeel dat de verdachte met het inwinnen van informatie en het voeren van gesprekken over jihadisme, zoals hiervoor is besproken, kennis heeft verworven en gedeeld die bestemd is tot het plegen van een terroristisch misdrijf van opruiing in de zin van artikel 132 Sr is in elk geval sprake als in het openbaar rechtstreeks wordt aangespoord tot strafbaar handelen waarbij het in dit geval moet gaan om opruiing tot een terroristisch misdrijf. Ook beïnvloeding op indirecte wijze kan opruiend zijn, namelijk als met bepaalde uitingen wordt beoogd de geesten rijp te maken voor strafbaar handelen. Het uiten van grote waardering voor de strijd van terreurgroepen en de bewondering voor diegenen die aan de zijde van die terreurgroepen meevechten, impliceert dat meedoen navolging verdient en kan daarom als opruiend worden aangemerkt. Ook het verheerlijken van een martelaarsdood in die strijd is een uiting van een zodanig intense bewondering dat die op zichzelf ook aanzet tot navolging.

De rechtbank concludeert dat de verdachte zich schuldig heeft gemaakt aan het openbaar tentoonstellen van afbeeldingen (in video’s) die opruien tot een terroristisch misdrijf. De verdachte betwistte niet de video’s op zijn publieke TikTok-account te hebben geplaatst. De vraag is vervolgens of deze uitlatingen aanzetten tot een terroristisch misdrijf. Uit politieonderzoek blijkt dat het overgrote deel van de video’s jihadisme verheerlijken en oproepen tot gewelddadige strijd tegen andersgelovigen. Gelet op de expliciet gewelddadige inhoud van de video’s en het (bovenstaande) jihadistische gedachtegoed van de verdachte, acht de rechtbank bewezen dat de video’s aanzetten tot het – indien nodig met geweld – verspreiden van (jihadistisch-) islamitisch gedachtegoed. De verdachte wist dat de video’s deze boodschap droegen en plaatste ze met die intentie. Het misdrijf waartoe wordt opgeroepen, kwalificeert als een terroristisch misdrijf omdat het geweld zou worden gepleegd met het oogmerk om (een deel van) de bevolking ernstige vrees aan te jagen of de fundamentele structuren van een land ernstig te ontwrichten.

De verdachte wordt veroordeeld voor een jaar gevangenisstraf, waarvan zes maanden voorwaardelijk een proeftijd van twee jaar. De rechtbank overweegt daarbij dat aanslagen op openbare plekken de bedreigen de democratische rechtsstaat en de internationale gemeenschap bedreigen. Dergelijke acties wakkeren dan ook veel angst aan binnen de maatschappij en zijn onverenigbaar met de democratische en rechtsstatelijke principes waarop de Nederlandse samenleving is gefundeerd.

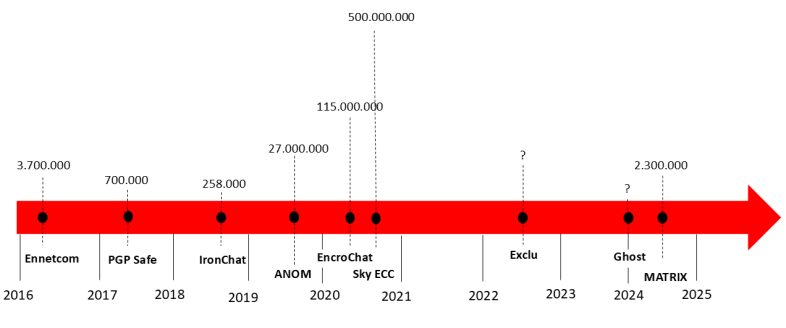

Veroordeling voor drugshandel met bewijs uit ANØM-operatie

Op 17 maart 2022 startte de Dienst Landelijke Recherche (cluster synthetische drugs) het strafrechtelijk onderzoek 26Swinton. Uit cryptodata van de communicatiedienst ANØM.one (bekend van onderzoek 26Eagles) kwamen personen naar voren die betrokken zouden zijn bij drie drugslabs: in Heerlen, Sint-Oedenrode en Dinteloord.

De advocaat van de verdachte vraagt om de ANØM-data uit te sluiten als bewijs. Volgens de verdediging is zowel het onderscheppen als het verwerken van deze data onrechtmatig. In het vonnis bespreekt de rechtbank eerst de verweren over de rechtmatigheid van het verkrijgen en verwerken van ANØM-data en ten slotte de verdenkingen per zaaksdossier. Zie het bericht ‘Meer duidelijkheid over de ANOM-operatie’ voor details over de operatie. Kenmerkend is aan de cryptcommunicatiedienst ANØM is dat deze telefoons met versleutelde communicatiedienst door Amerikaanse en opsporingsdiensten in omloop zijn gebracht, daarna zijn afgeluisterd en de onderschepte gegevens van 530 telefoons zijn gedeeld met Nederlandse opsporingsautoriteiten.

In de onderhavige zaak stelt de rechtbank dat de ANØM-toestellen ‘doelbewust en veelvuldig’ door de verdachten gebruikt om strafbare feiten mee te plegen en de opsporing daarvan door justitie te frustreren. De ANØM-accounts van de verdachten kunnen allemaal worden gekoppeld aan concrete, ernstige. Gelet op de wijze waarop de ANØM-cryptocommunicatiedienst door de verdachten is gebruikt, beschouwt de rechtbank ANØM in deze zaak als niets anders dan een ‘instrument om criminele activiteiten toe te dekken’. De rechtbank Oost-Brabant overweegt dat de richtlijn ter bescherming van persoonsgegevens ‘nooit zijn bedoeld om criminele activiteiten toe te dekken en de opsporing daarvan doelbewust te frustreren’. Daarom is de rechtbank van oordeel dat ‘voor zover in de marge van deze gesprekken al privacygevoelige gegevens zijn genoemd, deze gegevens geen privacybescherming verdienen’. In het verlengde hiervan oordeelt de rechtbank dat er geen door artikel 31 van de EOB-richtlijn te beschermen rechten van gebruikers van ANØM-toestellen in het geding zijn.

Vervolgens stelt de rechtbank vast dat op grond van de feiten en omstandigheden, in onderlinge samenhang bezien, de verdachten de beschikking hebben gehad over een of meerdere ANØM-accounts en daarmee berichten zijn verstuurd. De rechtbank merkt op dat de ontsleutelde berichten, die in (bijlagen bij) de processen-verbaal in het politiedossier zijn opgenomen, schriftelijke bescheiden zijn, meer in het bijzonder andere geschriften die voor het bewijs kunnen worden gebruikt in verband met de inhoud van andere bewijsmiddelen (artikel 344 lid 1 sub 5 Wetboek van Strafvordering). Daarnaast zijn er meerdere (reeds opgeruimde) drugslaboratoria aangetroffen. Via ANØM zijn afbeeldingen verstuurd die de inhoud van de chatberichten ondersteunen en die te herleiden zijn naar deze locaties. Ten slotte wordt de inhoud van de afzonderlijke chatgesprekken door de inhoud van andere chatgesprekken (tussen andere gebruikers) ondersteund. Vervolgens wordt voor elk van de locaties nagegaan welke strafbare feiten bewezen kunnen worden. Hieronder volgt een samenvatting van de locatie uit het eerste zaaksdossier (Heerlen).

De rechtbank stelt vast dat op het adres in Heerlen een locatie bestond voor de productie van amfetamine (JJO: “meth”)). Het lab is opgezet door [medeverdachte 7] en [medeverdachte 1], die hierin investeerden. Ook [verdachte] en [medeverdachte 2] hebben financieel bijgedragen en samen stuurden zij [medeverdachte 4] als kok naar het lab. Zij hielden zich op de hoogte van de voortgang en werkten nauw samen met [medeverdachte 7]. Daarnaast hebben [medeverdachte 13] en [medeverdachte 8] als koks in het lab gewerkt.

Uit communicatie via ANØM blijkt dat de verdachten bewust en intensief samenwerkten. Zij wisten van het bestaan en het doel van de locatie en leverden ieder een essentiële bijdrage aan de productie van BMK en amfetamine. Daarmee is sprake van medeplegen. Niet voor alle verdachten geldt dezelfde pleegperiode, maar de rechtbank ziet geen reden om deze in te korten, omdat de feiten binnen de ten laste gelegde periode hebben plaatsgevonden.

Op basis van de bewijsmiddelen acht de rechtbank wettig en overtuigend bewezen dat de verdachten zich schuldig hebben gemaakt aan het medeplegen van de productie en het vervoeren van 100 liter amfetamine, het medeplegen van voorbereidingshandelingen en het aanwezig hebben van die hoeveelheid. De productie, voorbereidingshandelingen en aanwezigheid worden gezien als één samenhangende daad. Daarnaast is bewezen dat voorbereidingen zijn getroffen voor een nieuwe batch.

Om te kunnen spreken van een criminele organisatie als bedoeld in artikel 11b van de Opiumwet is blijkens de jurisprudentie vereist dat sprake is van een gestructureerd samenwerkingsverband tussen twee of meer personen, met een zekere duurzaamheid en structuur en een bepaalde organisatiegraad. Het oogmerk van de criminele organisatie dient te zijn gericht op het plegen van misdrijven uit de Opiumwet. Gelet op de bewijsmiddelen uit alle zaaksdossiers en al hetgeen hiervoor is overwogen, is de rechtbank van oordeel dat wettig en overtuigend is bewezen dat de verdachten in de ten laste gelegde periode deel hebben uitgemaakt van een criminele organisatie die zich bezighield met het plegen van misdrijven als bedoeld in artikel 10, derde en vierde lid en 10a eerste lid van de Opiumwet.

In de onderhavige zaak was de verdachte een leider van een criminele organisatie dat was gericht op het plegen van drugsmisdrijven. Hij is veroordeeld tot een gevangenisstraf van 9 jaar en een geldboete van 103.000 euro.

Digitaal bewijs en vuurwerkbommen

Op 25 juli 2025 heeft de rechtbank Den Haag een verdachte veroordeeld (ECLI:NL:RBDHA:2025:13570) voor het medeplegen tot het ontploffing brengen van vuurwerkbommen en voorbereidingshandelingen daartoe. De overwegingen over het digitaal bewijs zijn in dat kader interessant voor deze rubriek.

De verdachte heeft in opdracht van een ander meerdere vuurwerkbommen gemaakt, doorverkocht aan anderen en is schuldig aan het medeplegen van voorbereidingshandelingen voor het teweegbrengen van ontploffingen bij een woning. De rechtbank stelt vast dat de verdachte een betekenisvolle rol heeft gehad door minderjarigen via Snapchat aan te sturen om de explosieven te plaatsen en hen naar de plaats delict te rijden. Uit de instructies die de verdachte aan de minderjarigen gaf, is op te maken dat het de bedoeling was om de explosieven tot ontploffing te brengen.

Uit de bewijsmiddelen bleek dat het Snapchataccount van de verdachte is aangemaakt op een IP-adres dat te koppelen is aan de woning van de verdachte. Daarnaast is het telefoonnummer dat gebruikt was voor de verificatie van de Snapchataccount op twee gecontroleerde momenten meegereisd met de verdachte. Verder heeft de rechtbank geen enkele aanwijzing om te veronderstellen dat iemand anders de gebruiker van de account was. De verklaring van de verdachte komt er feitelijk op neer dat hij zijn telefoon heeft uitgeleend aan een anders wiens telefoon leeg was en dat die ander vervolgens op de telefoon van de verdachte de Snapchataccount heeft aangemaakt en gebruikt. Alleen al op zichzelf bezien is deze verklaring onaannemelijk.

Landeck-verweer

De verdediging voert aan dat het onderzoek naar de telefoons van de verdachte zonder voorafgaande rechterlijke toetsing heeft plaatsgevonden. Er wordt in het dossier veelvuldig gerefereerd aan foto’s en filmpjes die zijn aangetroffen in die telefoons. In de visie van de verdediging kan niet worden volstaan met de constatering dat sprake is van een vormverzuim, maar dient de informatie uit die telefoons te worden uitgesloten van het bewijs, dan wel dient het vormverzuim in strafverminderende zin te worden meegewogen in de strafmaat.

De rechtbank stelt vast dat tijdens het voorbereidend onderzoek met voorafgaande toestemming van de officier van justitie onderzoek is gedaan aan de telefoons van de verdachte. Dit is niet in lijn met het arrest van het Hof van Justitie van 4 oktober 2024 in de zaak CG tegen Bezirkshauptmannschaft Landeck (C-548/21, ECLI:EU:C:2024:830) (JJO: zie ook mijn annotatie over het Hoge Raad arrest n.a.v. de Landeck-uitspraak). Er ontbreekt immers een voorafgaande toestemming van een rechter-commissaris. Daarom is sprake van een onherstelbaar vormverzuim in het voorbereidend onderzoek. De verdediging heeft echter niet duidelijk en gemotiveerd aangegeven aan de hand van welke factoren tot de in artikel 359a Sv omschreven rechtsgevolgen moet worden gekomen. Alleen daarom al faalt het verweer, volgens de rechtbank. Ook is volgens de rechtbank niet duidelijk geworden welk nadeel de verdachte precies heeft ondervonden. Verder overweegt de rechtbank dat het in deze zaak gaat om meerdere verdenkingen van ernstige strafbare feiten, waarbij telefoons een belangrijke rol hebben gespeeld. Indien in deze zaak wel vooraf toestemming aan de rechter-commissaris was gevraagd voor onderzoek aan die telefoons, dan zou de rechter-commissaris die toestemming zonder nadere beperkingen hebben gegeven. Al met al volstaat de rechtbank met de constatering dat in het voorbereidend onderzoek sprake is geweest van een vormverzuim.

Reisbewegingen

Uit de telefoongegevens van medeverdachte 1 en de verdachte blijkt dat hun telefoons op dezelfde momenten op 27 februari 2024 reisbewegingen naar Rotterdam en vervolgens naar Den Haag maakten. Uit de telefoongegevens van medeverdachte 1 is verder gebleken dat medeverdachte 1 en de verdachte tijdens het incident op de plaats delict hebben gebeld via Snapchat. Gelet op het voorgaande is de rechtbank van oordeel dat de verdachte een coördinerende rol heeft gehad bij de poging tot het teweegbrengen van een ontploffing, door niet alleen de vuurwerkbom te maken, maar ook door medeverdachte 1 en medeverdachte 2 naar de plaats delict te vervoeren en aan hen instructies te geven door hen op Snapchat voor te bereiden op wat er van hen verwacht werd en hen in de auto toe te spreken over wat zij moesten doen. Vervolgens moesten medeverdachte 1 en medeverdachte 2 voortdurend contact houden met de verdachte tijdens het plegen van het delict. Uit een inbeslaggenomen telefoon (iPhone 6) uit de auto van een verdachte bleek dat de telefoon door de verdachte was gekocht en gebruikt, en dat daarop schermafbeeldingen stonden van de route naar het adres van het delict.

Veroordeling

De rechtbank overweegt met betrekking tot de strafmaat dat het plegen van aanslagen met explosieven is in zijn algemeenheid een groot en toenemend maatschappelijk probleem dat leidt tot gevoelens van angst en grote onveiligheid in de samenleving en in het bijzonder voor de bewoners van de woning waarvoor een explosief wordt neergelegd. Dat de pogingen een grote impact hebben gemaakt op de bewoners, is ter terechtzitting in een slachtofferverklaring en het uitgeoefende spreekrecht indringend uiteengezet.

De verdachte is veroordeeld tot acht jaar gevangenisstraf en tot verschillende schadevergoedingen.