7,5 jaar geleden, in maart 2017, verscheen het eerste persbericht op OM.nl over het veiligstellen van berichten die zijn verstuurd met ‘cryptotelefoons’ (ook wel ‘PGP-telefoons’ genoemd) van Ennetcom met de titel ‘Versleutelde berichten: schat aan criminele informatie‘. Sindsdien zijn er negen cryptcommunicatiediensten ontmanteld en gegevens van deze telefoons (met name de berichten gekoppeld aan de verzenders en ontvangers) zijn veiliggesteld. De gegevens wordt geanalyseerd en gebruikt als bewijs in opsporingsonderzoeken.

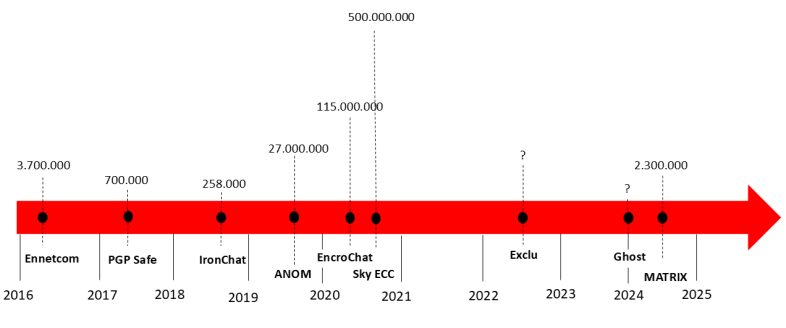

Deze ‘cryptophone-operaties’ heb ik in de onderstaande tijdlijn gevat:

Hieronder volgt verder een overzicht van de cryptophone-operaties op basis van blogberichten.

- Ennetcom (2016)

- PGP Safe (2017)

- Ironchat (2017)

- EncroChat (2020)

- Sky ECC (2020)

- ANOM (2021)

- Exclu (2022)

- Ghost (2024)

- MATRIX (2024)

Waarom een overzicht?

De cryptophone-operaties zijn bijzonder belangrijk voor de strafrechtpraktijk en toch is er net na de operaties relatief weinig bekend over het verloop daarvan. In de media worden de cryptophone-berichten ook wel een ‘goudmijn aan bewijs’ genoemd en de gegevens vormen een game changer voor de politie. Strafrechtadvocaten trekken vaak de rechtmatigheid van de operaties in twijfel, maar vooralsnog lijkt de verdediging bot te vangen. Op 13 april 2023 maakte de Landelijke Eenheid ook bekend dat de politie inmiddels 1 miljard “criminele chats” in handen heeft. Duidelijk is wel dat dit om “bulkdata” gaat en dit de brandstof levert voor de nieuwe strategie van “datagedreven opsporing” van de politie en het Openbaar Ministerie.

Voor een presentatie heb ik in oktober 2024 de gepubliceerde uitspraken van rechtbanken (in eerste aanleg dus) op rechtspraak.nl waar in strafzaken een cryptotelefoon wordt genoemd op een rijtje gezet en in onderstaande tabel en diagram geplaatst.

Let op: dit is een indicatie van het aantal veroordelingen en verdeling tussen de cryptotelefoons. Uiteraard zijn er minder uitspraken van meer recente operaties en het komt vaak voor dat meerdere telefoons in één zaak genoemd worden. Neem de cijfers dus met een korreltje zout.

De grote hoeveelheid jurisprudentie en onduidelijkheid over de ‘wat’, ‘wanneer’ en ‘hoe’-vragen vormde voor mij aanleiding dit overzicht te maken (ook voor mijzelf voor toekomstige publicaties). Daarbij heb ik mij gebaseerd op persberichten van het OM, de politie en rechtspraak. Voor iedere operatie liggen de feiten en grondslagen waarop de gegevens zijn verzameld weer anders. In een enkele operatie zijn er serieuze overwegingen over de betrouwbaarheid van de gegevens meegeven. Het is daarom belangrijk steeds af te vragen en na te gaan met welke cryptophone-operatie we in casu te maken hebben.

Hieronder volgt een kort antwoord op deze vragen met links naar de desbetreffende blogs over de operaties.

Wat en wanneer?

Ennetcom was een Nederlandse dienstverlener voor versleutelde “PGP” communicatie. De app werd geïnstalleerd op een Blackberry telefoons. De oprichters van het bedrijf zijn uiteindelijk veroordeeld voor deelname aan een criminele organisatie, gewoontewitwassen en medeplegen van valsheid in geschrifte. Tijdens de operatie zijn 3,7 miljoen berichten veiliggesteld. De operatie werd bekend gemaakt op 9 maart 2017.

PGP Safe was de merknaam voor een cryptotelefoon. De software werd geïnstalleerd op Blackberry toestellen. Tijdens de operatie zijn 700.000 berichten veiliggesteld, waarvan er destijds ruim 337.000 ontsleuteld en leesbaar werden gemaakt. Het OM richtte zich aanvankelijk op de leveranciers (‘resellers’) van PGP-cryptotelefoons (met wisselend succes). De operatie werd bekend gemaakt op 9 mei 2017.

IronChat was een app dat geïnstalleerd op Wileyfox-telefoons of Samsung-telefoons (Android). De telefoons technisch zo zijn ingericht dat er geen gebruik gemaakt kan worden van de camera, microfoon of wifi. Bij deze telefoons werd gebruik gemaakt van van end-to-end encryptie door middel van het zogenaamde OTR (Off-The-Record) protocol. Ook was het mogelijk chats of de gehele inhoud van de telefoon op commando te wissen. Het onderzoek richtte zich zowel op de leveranciers als gebruikers van de telefoons. Tijdens de operatie zijn 258.000 berichten veiliggesteld. De operatie werd bekend op 6 november 2018.

EncroChat was een communicatieaanbieder van telefoons, waarmee middels de Encrochat applicatie versleutelde chats, bestaande uit tekstberichten en afbeeldingen, konden worden verzonden en ontvangen en waarmee onderling gebeld kon worden. Gebruikers kochten een telefoontoestel, zoals een Android telefoon, waarop de EncroChat applicaties vooraf geïnstalleerd waren in combinatie met een abonnement om de service te kunnen gebruiken. Geschat wordt dat er wereldwijd destijds tussen de 55.000-60.000 EncroChat telefoons werden gebruikt, waarvan circa 12.000 Nederlandse gebruikers waren en circa 3000 Franse gebruikers. Tijdens de operatie zijn circa 115 miljoen berichten veiliggesteld. De operatie werd bekend gemaakt op 2 juli 2020.

Sky ECC is de naam van het bedrijf dat een versleutelde berichtendienst aanbood. De telefoons werden aangeboden door het bedrijf ‘Sky Global’. Een Sky ECC-toestel is een mobiele telefoon die voorgeprogrammeerd is op iPhones, Google Pixels, Blackberry’s en Nokia’s en met een abonnement ter beschikking werd gesteld. Met de telefoon was het mogelijk versleuteld met elkaar te communiceren. In 2021 had het bedrijf wereldwijd 170.000 gebruikers. Tijdens de operatie zijn naar verluid 1 miljard berichten veiliggesteld, waarvan 500 miljoen ontsleuteld konden worden. De operatie werd bekend gemaakt op 9 maart 2021.

ANOM was een zogenoemde ‘store front’, oftewel een zelf opgezette communicatiedienst door opsporingsautoriteiten. De operatie stond onder leiding van de FBI en de Australische Federal Police met het doel om verdachten van criminele organisaties te identificeren. Tijdens de operatie zijn 27 miljoen berichten onderschept. De operatie werd bekend gemaakt op 8 juni 2021.

Exclu is een type cryptotelefoon, die het mogelijk maakt berichten, foto’s, notities, gesproken memo’s, chatconversaties en video’s met andere Exclu-gebruikers uit te wisselen. Exclu had volgens naar schatting 3000 gebruikers, waarvan 750 Nederlandstaligen. De politie en het Openbaar Ministerie konden vijf maanden de berichten van Exclu-gebruikers meelezen. De operatie werd op vrijdag 3 februari 2023 bekend gemaakt.

De app Ghost bood de een keuze in drie versleutelstandaarden voor versleutelde communicatie en de optie om berichten op de telefoon te vernietigen als een code werd verstuurd. Slechts enkele duizenden personen maakten gebruik van de software, dat draaide op zijn eigen infrastructuur in verschillende landen. De operatie werd op 18 september 2024 bekend gemaakt.

MATRIX werd door de politie gezien als de als de opvolger van voorgangers als ANOM, Sky ECC en EncroChat. De cryptocommunicatiedienst bood een heel ecosysteem aan applicaties aan, waaronder de mogelijkheid om te (video)bellen, transacties bij te houden en geanonimiseerd te internetten. De dienst in een app aangeboden op met name Google Pixel telefoons. MATRIX had minstens 8000 gebruikers wereldwijd. Gedurende en aantal maanden zijn 2,3 miljoen berichten onderschept. Op 4 december 2024 is de operatie bekend gemaakt.

Hoe?

1. Ennetcom (2016)

In totaal is 6 Terabyte aan gegevens veiliggesteld bij het Nijmeegse telecombedrijf Ennetcom op een server in Nederland en van een server in Toronto (Canada). Door de Canadese politie zijn de gegevens gekopieerd. Na analyse van de data bleken de kopieën 3,7 miljoen berichten en 193.000 notities te bevatten. Daarnaast bevatte de server de private sleutels van de gebruikers van de klanten van de verdachte. Een Canadese rechter stelde de dataset na een rechtshulpverzoek ter beschikking aan Nederland.

2. PGP Safe (2017)

Na een rechtshulpverzoek is een doorzoeking uitgevoerd bij een datacentrum in Costa Rica. Tussen 9 mei 2017 te 18.00 uur en 11 mei 2017 te 09.00 uur zijn bestanden gekopieerd. De BlackBerry Enterprise Server (BES)-infrastructuur bevond zich in twee serverkasten waarvan er één sinds 2012 en één sinds 2016 aan PGP-safe was verhuurd. Het onderzoek is beperkt tot de serverkast die was verhuurd sinds 2012. In overleg met de Costa Ricaanse autoriteiten is bij het veiligstellen prioriteit gegeven aan de zich op die server bevindende virtuele machines met cryptografisch sleutelmateriaal en aan de virtuele machines met emailberichten. De datadragers, waarnaar de data zijn gekopieerd, zijn door de Costa Ricaanse autoriteiten verpakt en overgedragen aan de Nederlandse autoriteiten.

3. Ironchat (2017)

Het betrokken Nederlandse bedrijf maakte gebruik van een telecomserver in het Verenigd Koninkrijk. Middels een Europees Onderzoeksbevel (EOB) kreeg het onderzoeksteam de beschikking over een kopie (een ‘image’) van de server van het Nederlandse bedrijf. In het Verenigd Koninkrijk werd zelfstandig onderzoek gedaan naar de versleutelde berichten die via deze server waren verzonden. Van 3 oktober 2018 tot 2 november 2018 werd overgegaan tot het ‘live intercepteren en decrypten van de server’. De Britse autoriteiten hebben toestemming gegeven voor het gebruik van de dataset in opsporingsonderzoeken in Nederland en de gegevens overgedragen.

4. EncroChat (2020)

Via JIT en EOB’s in een complex verhaal. Franse autoriteiten verzamelden gegevens met inzet hacking tool en door interceptie op de servers van 1 april 2020 tot 20 juni 2020. Ook zijn images van de servers beschikbaar gesteld door Frankrijk aan Nederland. Nederland zou betrokkenheid hebben gehad in de ontwikkeling van de tool en/of decryptie van de gegevens.

5. Sky ECC (2020)

Via JIT en EOB’s in een complex verhaal. Nederlandse technici hebben binnen het JIT een techniek ontwikkeld om een kopie te maken van het werkgeheugen van één van de SkyECC-servers zonder dat die offline zou gaan. De interceptie en kopieën van gegevens hebben gefaseerd plaatsgevonden. Naar verwachting heeft het grootste deel van de interceptie plaatsgevonden vanaf de toestemming door een Franse rechter vanaf 18 december 2020 tot 9 maart 2021, de dag dat de operatie publiek werd.

6. ANOM (2021)

Door een ‘spontane eenzijdige verstrekking van informatie zonder een voorafgaand verzoek van de Nederlandse opsporingsdiensten’ door de Verenigde Staten van Amerika aan Nederland. De operatie betrof een samenwerking tussen de Verenigde Staten en Australië. Ook stemde een derde land – Litouwen – in met het aanvragen van een rechterlijke machtiging zoals daar vereist was om een iBot server voor de Anom-berichten aldaar te kopiëren en de FBI van de kopie te voorzien conform een rechtshulpverzoek. In oktober 2019 verkreeg het derde land een rechterlijke machtiging.

Vanaf 21 oktober 2019 begon de FBI de serverinhoud van het derde land te verkrijgen. Sinds dat moment heeft de FBI de inhoud van de iBotserver in het derde land op basis van het rechtshulpverzoek bekeken. Ze hebben de berichten indien nodig vertaald en meer dan 20 miljoen berichten van 11.800 toestellen van 90 landen wereldwijd gecatalogiseerd. De top vijf van landen waar de toestellen gebruikt worden betreft Duitsland, Nederland, Spanje, Australië en Servië.

De Nederlandse opsporingsdiensten zouden niet betrokken zijn geweest bij de verkrijging van de gegevens. Wel heeft de Nederlandse software ontwikkeld waarmee de berichten konden worden geanalyseerd en geduid. Deze software is ook beschikbaar gesteld aan Europol, zodat deze dienst de gegevens kon analyseren en beschikbaar stellen aan andere landen.

7. Exclu (2022)

In Duitsland stond een server bij Cyberbunker en die server is veilig gesteld. Tijdens de operatie is ook de hackbevoegdheid ingezet ten behoeve van een opsporingsonderzoek naar de betrokkenheid naar misdrijven die worden gepleegd in georganiseerd verband. Daardoor kon de politie gedurende vijf maanden de berichten van Exclu-gebruikers meelezen. Bij beschikking van 25 augustus 2022, daarna vijf keer verlengd, heeft de rechter-commissaris machtiging verleend voor het hacken van de server van Exclu in Duitsland. Deze beschikkingen en de verlengingen daarvan werden steeds gevolgd door Europese onderzoeksbevelen (EOB’s) gericht aan de bevoegde Duitse autoriteiten.

8. Ghost (2024)

Het platform is in Australië sinds 2022 in het vizier gekomen van de Australian Federal Police (AFP). Nadat internationale partners zich ook richten op Ghost gingen ze samenwerken in een Operational Taks Force (OTF) bij Europol. De Australische autoriteiten hebben de Ghost telefoons via een update hebben geïnfecteerd met software (dus gehackt) en daarmee toegang kregen tot gegevens op de telefoons. Verder is nog veel onduidelijk.

9. MATRIX (2024)

De politie meldt dat zij ruim 2,3 miljoen berichten wisten te onderscheppen en een aantal maanden lang konden meelezen. De infrastructuur bestond naar verluid uit meer dan 40 servers, verspreid over meerdere landen, met de belangrijkste servers in Frankrijk en Duitsland. De dienst werd vanuit Spanje aangestuurd door de hoofdverdachte met een Litouwse nationaliteit. De operationele details blijven vooralsnog onbekend.