Op 28 oktober 2024 is het nieuwe Cybersecuritybeeld Nederland gepubliceerd. Deze blogpost betreft een samenvatting van de dingen die ik opvallend en belangrijk genoeg vond om te noemen, vanuit mijn interesse in cybercrime, cybersecurity & nationale veiligheid en het snijvlak daartussen. Af en toe plaats ik daar een observatie bij.

Ook heb ik voor deze blog post gebruik gemaakt van Notebook LM en de verschenen cybersecuritybeelden van 2012-2024. De resultaten met betrekking tot ransomware en de rol van statelijke actoren als dreiging voor cybersecurity vond ik leuk om in deze blog op te nemen. Je kan ook deze automatisch gegenereerde podcast luisteren over dit bericht.

Cybercrime (ransomware)

Ransomware krijgt weer nadrukkelijk de aandacht in het Cybersecuritybeeld Nederland 2024. Ik kan daarbij natuurlijk een opsomming geven van incidenten en hoe de dreiging misschien wel nog ernstiger is dan voorgaande jaren. In plaats daarvan vind ik het leuk eerst een indruk van de ontwikkelingen tussen 2012 en 2024 te geven.

Zoals hierboven vermeld heb ik daarvoor gebruikt gemaakt van Notebook LM van Google. Daarbij heb ik de rapporten van 2012-2024 bevraagd met volgende prompts: “sinds welk rapport en hoe vaak ransomware wordt genoemd als een bedreiging tot cybercriminaliteit?” “Wat is de ontwikkeling van ransomware op basis van de CBSN-rapporten?” en “Noem 10 incidenten tussen de jaren 2015-2024 op basis van de CSBN-rapporten”. Een combinatie van de antwoorden (voorlopig nog in het Engels) levert het volgende interessante resultaat op:

Early Mentions and Growing Concern (2012-2015):

- 2012 CSBN: Ransomware is mentioned as a relevant threat to both citizens and private organisations, particularly highlighting the use of malware that falsely claims to be from the police to extort money. A specific incident is where malware impersonated the Dutch National Police Corps (KLPD) and demanded a €100 ransom from users.

- The 2013 CSBN reports a significant increase in ransomware incidents and its adoption of encryption to complicate investigations.

- 2014 CSBN: The report dedicates a specific section to ransomware and cryptoware, acknowledging a “major rise” in ransomware in recent years. It describes ransomware as increasingly innovative and aggressive, using sophisticated methods to target users and employing advanced payment methods like voucher codes and cryptocurrencies. The report also notes the emergence of cryptoware, a particularly concerning form of ransomware that encrypts user files.

- 2015 CSBN: Ransomware and cryptoware are identified as the “cybercriminal business model par excellence”. The report highlights their increasing use by criminals to achieve their goals, emphasizing the high average returns per target due to the willingness of individuals and organisations to pay the ransom. The report anticipates further growth in the use of ransomware, particularly cryptoware, in the coming years. It mentions that Cryptolocker, CryptoFortress, Cryptowall and CTB-Locker are the main ransomware variants that were responsible for a significant number of infections in the Netherlands in 2015.

Ransomware as a Common Threat (2016-2017):

- 2016 CSBN: Ransomware is described as “commonplace” and affecting all sectors of society. This report sheds light on the evolution of attackers’ tactics, from untargeted infections to more sophisticated and targeted phishing emails aimed at installing ransomware. It also notes a shift towards encrypting backups and network drives, expanding the impact of attacks beyond individual users’ computers. Two individuals in the Netherlands were arrested for developing and distributing the Coinvault ransomware (JJO: en het resultaat daarvan is hier te lezen).

- 2017 CSBN: The report highlights the expansion of ransomware attacks, moving beyond traditional email-based attacks on workstations to include exploiting servers and holding information in poorly secured online databases hostage. The report also mentions the emergence of ransomware-as-a-service, making it easier for criminals to launch attacks. The 2017 report further emphasizes the pervasiveness of ransomware, stating that DDoS attacks and ransomware infections have become “daily fare” for large organisations. In March 2017, the Dutch Parliament (Tweede Kamer) experienced a ransomware infection that spread via email to several members of parliament. It also mentions the WannaCry attack from 2017.

Shifting Trends and Continued Relevance (2018-2024):

- 2018 CSBN: While acknowledging a potential shift towards cryptojacking, the report indicates that both ransomware and cryptojacking attacks have likely increased in this reporting period. It reports on NotPetya, initially thought to be ransomware and later identified as a wiper, which was designed to destroy data rather than hold it hostage. The report emphasizes the destructive impact of NotPetya, noting its widespread disruption to businesses and critical infrastructure.

- 2019 CSBN: The report observes a decline in ransomware infections in the second half of 2017, potentially due to improved recovery practices and the decreasing value of cryptocurrencies. However, the report anticipates that ransomware will continue to cause problems in the future.

- 2020 CSBN: Ransomware is identified as a threat to critical infrastructure, highlighting its potential to disrupt essential services and systems.

- 2021 CSBN: The report describes ransomware as a risk to national security, emphasizing its evolution into a sophisticated threat with a solid business model.

- 2022 CSBN: Despite a decrease in reported cybercrime cases, the report underscores the continued impact and damage caused by ransomware attacks.

- 2024 CSBN: While the report focuses on other emerging threats, it still acknowledges the persistent threat of ransomware, particularly in the context of state-sponsored attacks. The report makes use of mandatory data breach notifications about ransomware, received by the Dutch Data Protection Authority (AP). It found that approximately 50% of the attacks reported and investigated (178) by the AP, data exfiltration occurred alongside encryption. The report also references the Melissa project, a public-private partnership that identified at least 147 ransomware attacks targeting larger organisations (over 100 employees) in the Netherlands in 2023.

Key Observations:

- The sources demonstrate a clear and consistent recognition of ransomware as a significant cybersecurity threat to the Netherlands, dating back to at least 2012.

- The perceived threat from ransomware appears to escalate over time, with the sources progressively highlighting its growing sophistication, expanding attack vectors, and potential to disrupt critical infrastructure and national security.

- While the frequency of ransomware attacks might fluctuate, the sources suggest that it remains a persistent and evolving threat that requires ongoing attention and mitigation efforts.

JJO: Het bovenstaande resultaat is uiteraard niet perfect en volledig, maar het biedt denk ik een mooi (geautomatiseerd) overzicht van de ontwikkeling van ransomware in Nederland!

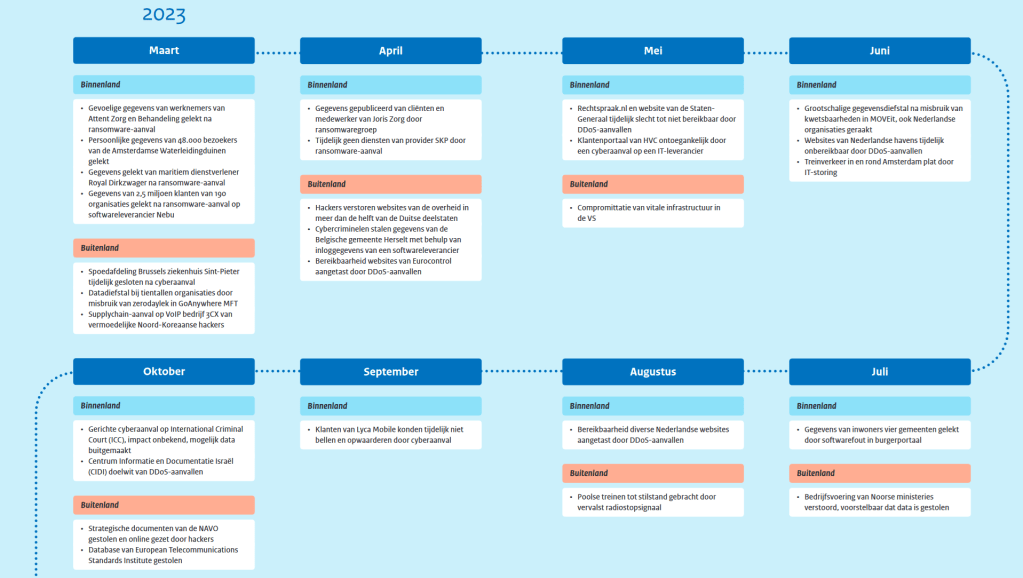

En wil je toch het overzicht van cyberincidenten in 2023 en 2024 lezen (en je een hoedje schrikken), zie dan deze tijdlijn (.pdf) op p. 17-19 van het rapport.

Bron: Tijdlijn cybersecurityincidenten in binnen en buitenland, CSBN 2024.

Over ransomware wordt in het Cybersecuritybeeld Nederland 2024 verder benadrukt dat het “opvallend” is dat sommige ransomware-actoren zich enkel focusten op het exfiltreren van data. In plaats van het versleutelen van data en slachtoffers daarmee afpersen, deden zij dit door te dreigen met publicatie. Illustratief in dat kader is bijvoorbeeld de grootschalige data-exfiltratie bij het MOVEit-incident in 2023. Bij deze aanval werd er door de ransomware-actoren geen gebruik gemaakt van versleuteling van bestanden, maar werd een grote hoeveelheid gegevens gestolen waarna organisaties werden afgeperst. Een aantal Nederlandse bedrijven werd hier ook het slachtoffer van. Ook wordt benadrukt dat aanvallen op toeleveranciers voor problemen zorgen. Zo zijn een aantal Nederlandse zorginstellingen direct geraakt door cyberaanvallen, maar volgens ‘Z-CERT’ vaker de toeleveranciers van zorginstellingen. In Nederland hebben deze voor zover bekend geen impact gehad op de te verlenen zorg. Wel werden organisaties afgeperst met gestolen gegevens en werden gegevens gelekt. Daarbij gaat het veelal om gevoelige persoonsinformatie. Interessant is nog om te noemen dat ‘van de 147 ransomware-aanvallen er 81 alleen bij de politie bekend waren en 40 alleen bij de getroffen bedrijven. 26 aanvallen waren zowel bekend bij de getroffen bedrijven als bij de politie. Hieruit blijkt dat 40 aanvallen niet zijn gemeld bij de politie. Hoewel dat niet verplicht is, is dat wel wenselijk’.

Dit keer wordt in het Cybersecuritybeeld íets concreter uitgelegd op welke wijze ransomware ook de nationale veiligheid kan raken (op p. 44). De inzet van ransomware vormt een risico voor de nationale veiligheid als het gaat om de continuïteit van vitale processen, het weglekken en/of publiceren van vertrouwelijke of gevoelige informatie en de aantasting van de integriteit van de digitale ruimte. De nationale veiligheid is in het geding wanneer het doelwit van zo’n aanval onderdeel is van de vitale infrastructuur (waaronder de Rijksoverheid en alle vastgestelde vitale processen) en de aanval de continuïteit van vitale processen verstoort, aldus de NCTV.

Overzicht internationale verstoringsacties

Ook het overzicht van internationale verstoringsacties is interessant om te lezen. Zo is te lezen dat in 2024 Europol en verschillende politiediensten met ‘Operatie Cronos’ de activiteiten van hackersgroep LockBit vestoorden. De Nederlandse politie speelde hierbij een belangrijke rol, zij haalde dertien belangrijke servers offline. Later dat jaar vond ‘Operation Endgame’ plaats, waarbij meer dan 100 computerservers offline gehaald en werden er meer dan 2.000 domeinnamen overgenomen. In Nederlandse datacentra heeft de politie tientallen servers in beslag genomen (JJO: dat zou een schat aan intelligence (en mogelijk bewijs?) moeten hebben opgeleverd). Verder werd met de door Europol gecoördineerde ‘Operation MORPHEUS’ crimineel gebruik van de legitieme tool Cobalt Strike aangepakt. Toen werden bijna 600 IP-adressen offline gehaald. Ook zijn een handvol personen naar aanleiding van deze operaties gearresteerd.

Voor het eerst, en op initiatief van Nederland, zijn cybercriminelen door de EU op de sanctielijst geplaatst. In totaal gaat het om zes hackers, waaronder twee cybercrime kopstukken. Zij zijn verantwoordelijk voor cyberoperaties die in de EU en in Oekraïne veel schade hebben veroorzaakt. Als gevolg van de sanctionering worden hun Europese tegoeden bevroren en ze mogen de EU niet meer in. Daarnaast mogen Europese burgers en organisaties deze mensen of groepen geen geld sturen of zaken met hen doen.

Volgens het Openbaar Ministerie, de Nationale Politie en Buitenlandse Zaken betekent dit dat partijen die digitale infrastructuur aanbieden dat niet meer kunnen en mogen aanbieden aan deze cybercriminelen en dat er ook een onderzoeksplicht geldt voor deze bedrijven. Daarmee wordt voorkomen dat deze cybercriminelen nog misbruik kunnen maken van digitale infrastructuur binnen de EU. De Verenigde Staten en het Verenigd Koninkrijk hebben vaker cybercriminelen op een sanctielijst geplaatst. De Verenigde Staten sanctioneerde in 2024 bijvoorbeeld vermeende leden van de LockBit-ransomwaregroep.

Ten slotte is het interessant te benoemen dat de Nederlandse inlichtingendiensten en Nationale Politie in 2024 samen met de VS een online beïnvloedingscampagne hebben verstoord. Samen met de Amerikaanse en Canadese autoriteiten, hebben de AIVD en MIVD de resultaten van het gezamenlijk onderzoek in de openbaarheid gebracht. De campagne was gericht op het beïnvloeden van het Amerikaanse publieke debat, er is geen indicatie dat deze ook is ingezet om het publieke debat in Nederland of Europa te beïnvloeden. De Nederlandse digitale infrastructuur werd misbruikt voor de campagne, zo stond een gebruikte server in Nederland. De AIVD en de MIVD achten het ‘zeer waarschijnlijk’ dat de Russische overheid betrokken is bij de ontwikkeling van de software die werd gebruikt in deze campagne (JJO: een fascinerende actie, wat mij betreft, waarbij het mij onduidelijk is op welke grondslag in welke wetgeving deze verstoring plaatsvond).

Statelijke actoren en cybersecurity

Net als voorgaande jaren identificeert het NCTV de dreiging van statelijke actoren en criminelen als de grootste bedreigingen op het gebied van cybercrime. Aan Notebook LM heb ik het volgende gevraagd: “vanaf wanneer worden statelijke actoren geïdentificeerd als bedreiging voor cybersecurity en vanaf wanneer als de grootste bedreiging?”

Daarop kreeg ik het volgende (wat mij betreft fascinerende) antwoord:

Early Recognition (2012-2014): The sources reveal an early awareness of state actors as a cybersecurity threat.

- The 2012 CSBN already acknowledges state-sponsored espionage as a threat.

- The 2013 CSBN explicitly states that the most significant threat in cyberspace to national security comes from state actors, particularly foreign intelligence services. This report emphasises that digital attacks have become a viable alternative to traditional espionage methods due to their low cost, limited risk of exposure, and high returns in terms of information gathering.

- The 2014 CSBN describes state actors as the primary threat to Dutch interests, highlighting the growth in digital espionage activities, their increasing complexity, and impact. The report stresses that nearly every foreign intelligence service has invested in digital capabilities, making digital espionage accessible to more than just large and sophisticated agencies.

State Actors as a Dominant Threat (2016 onwards): From 2016 onwards, the sources consistently portray state actors as the most significant cybersecurity threat to the Netherlands.

- The 2016 CSBN states that the greatest threat in the digital domain to national security comes from state actors, particularly foreign intelligence services. This assessment is repeated in subsequent reports, solidifying the view of state actors as the primary source of cyber threats to Dutch interests.

- The 2018 CSBN declares that “states form the greatest digital threat” underscoring the growing concern regarding state-sponsored cyber activity. This report expands on the motives of state actors, indicating that their attacks aim at espionage, influence, disruption, and sabotage.

- The 2019 CSBN reiterates the increasing threat posed by state actors, highlighting that countries like China, Iran, and Russia have offensive cyber programmes targeting the Netherlands. These countries use digital means to achieve geopolitical and economic objectives at the expense of Dutch interests.

- The 2020 CSBN maintains that the most significant risk to national security stems from espionage and potential sabotage by state actors, along with the risk of large-scale outages in digital services.

- The 2021 CSBN further emphasises the sophisticated capabilities of state actors, stating that “virtually every country with basic capabilities and the intention to digitally penetrate will be able to do so successfully at various organisations in the Netherlands“.

- The 2022 CSBN asserts that cyberattacks by state actors have become the “new normal“, highlighting their routine use to gain geopolitical advantage.

- The 2024 CSBN acknowledges the significant impact of state-sponsored cyber operations, particularly in the context of geopolitical tensions. The report notes that state actors are leveraging a broader “toolbox”, combining cyberattacks with other means to achieve their objectives.

Key Observations:

- The sources demonstrate a clear and consistent recognition of state actors as a major cybersecurity threat to the Netherlands, starting as early as 2012.

- The perceived threat from state actors appears to escalate over time, with the sources progressively highlighting their growing capabilities, evolving tactics, and the potential for significant disruption and damage.

- While cybercriminals remain a persistent threat, the sources suggest that state actors have become the dominant cybersecurity concern, particularly due to their potential to threaten national security.

- Note: It’s important to consider that these reports provide a Dutch perspective on the cyber threat landscape. Other countries or organisations might have different assessments or priorities regarding the relative threat posed by state actors and cybercriminals.

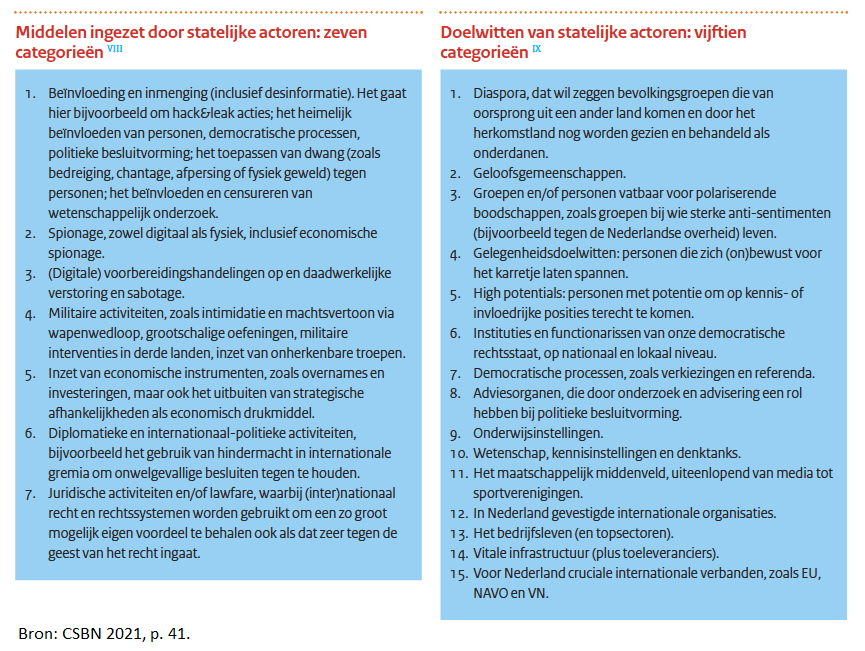

Over statelijke actoren wordt in het Cybersecuritybeeld Nederland 2024 wordt verder nog het volgende vermeld.

Meerdere statelijke actoren, zoals Rusland en China, intensiveren hun cyberactiviteiten. Voor een aantal landen is ook sprake van verbreding van de capaciteiten: ze voegen nieuwe methoden toe aan hun bestaande arsenaal of gebruiken andere, ook niet-digitale, middelen. Bovenop het gebruik van andere middelen uit een bredere gereedschapskist, is de inzet of betrokkenheid van niet-statelijke actoren onderdeel van die verbreding. Zo werd in 2023 een groter deel van de Russische digitale spionage-, sabotage- en beïnvloedingsactiviteiten uitgevoerd door ‘hacktivistische’ collectieven. Soms waren dit zogenoemde cover-operaties, soms waren het daadwerkelijk hacktivistische groeperingen die handelden in het verlengde van de Russische staat.

Een deel van de cybersecurityincidenten kunnen worden geplaatst in de context van geopolitieke spanningen. Het gaat dan vooral om de oorlog tegen Oekraïne, de strijd tussen Israël en Hamas en de spanningen tussen het westen en China. Wereldwijd ondervonden aanbieders van vitale processen hinder van cyberaanvallen. Als voorbeeld van digitale sabotage worden de voorbereidingshandelingen genoemd van de Chinese APT ‘Volt Typhoon’ in tegen de militaire en civiele infrastructuur van de VS.

De Chinese cyberdreiging bestond tot nu toe vooral uit mogelijke spionage, maar opvallend aan de campagne van Volt Typhoon is dat Chinese hackers mogelijk ook voorbereidingen troffen voor sabotage, en niet (enkel) voor spioneren. Vooralsnog zijn geen activiteiten uit dit programma tegen Europa bekend. De Chinese capaciteit op dit gebied groeit echter hard en zou binnen betrekkelijk korte tijd overal ter wereld ingezet kunnen worden. Dit maakt het Chinese cybersabotageprogramma de komende jaren in potentie een dreiging voor onder andere Nederland. Het Chinese offensieve cyberprogramma is mede gestoeld op samenwerking tussen bedrijfsleven, universiteiten en Chinese inlichtingendiensten. De scheidslijnen tussen organisaties zijn daarbij onduidelijk: personen vervullen soms zowel een wetenschappelijke rol als een rol in het Chinese veiligheidsapparaat en werken daarbij samen met Chinese (staats)bedrijven.

Datahandel en nationale veiligheid

Opvallend vind ik verder nog de opmerking in CSBN 2024 dat de ‘mondiale datahandel’ en het mogelijk misbruik daarvan de nationale veiligheid kan raken. Daarbij wordt onder andere gewezen naar databedrijven maken gebruik van geavanceerde advertentietechnologie, ook bekend onder de term real-time bidding (RTB). Onderdeel van RTB is dat sites en apps geautomatiseerd advertentieruimte aanbieden. Adverteerders kunnen op hun beurt advertenties inkopen voor heel specifieke profielen van gebruikers. Ook worden Meta en Google genoemd over grootschalige datahandel. De precisie van de opgebouwde profielen stelt, volgens de NCTV, groepen of individuen bloot aan een verhoogd risico op digitale spionage of online of fysieke intimidatie en dit kan de nationale veiligheid schaden. Het kan gaan om politici of andere mensen op gevoelige (overheids-)functies, maar ook om bedreigde personen of leden van diaspora-gemeenschappen afkomstig uit autoritaire regimes. Ook wordt hierbij verwezen naar de Amerikaanse discussie hierover (JJO: en dit beschrijf ik zelf ook in de recente publicatie: Balancing National Security and Privacy: Examining the Use of Commercially Available Information in OSINT Practices).

Interessanter nog vond ik de overweging dat slimme apparaten en moderne auto’s veel persoonsgevoelige data vergaren en delen met fabrikanten, die dat op hun beurt ook weer kunnen delen met andere partijen. De vorige minister van Infrastructuur en Waterstaat stelde nog in een Kamerbrief in januari 2024 dat automobilisten zeggenschap moeten hebben over hun voertuigdata en dat die alleen na toestemming met derde partijen mag worden gedeeld (zie ook Security.nl). Voertuigdata is data die door het voertuig zelf wordt gegenereerd door sensoren, camera’s of software in het voertuig. Het gaat dan bijvoorbeeld om de laadcapaciteit van batterijen, data die wordt gegenereerd door de regensensor, CO2-uitstoot, werking van veiligheidssystemen of de kilometerstand. Deze data kan worden uitgelezen op fysieke wijze of online via internet. In de brief wees hij op de risico’s van spionage van fabrikanten uit landen met een offensieve cyberstrategie tegen Nederland. Security.nl zegt daarbij terecht dat het hierbij om China gaat, omdat landen als Rusland, Iran en Noord-Korea geen auto’s op de Nederlandse markt brengen.

Quantum computing

Ook wordt de ‘toekomstige krachtige quantumcomputer’ als een risico voor de nationale veiligheid genoemd. Een quantumcomputer die over voldoende rekenkracht beschikt is namelijk in staat om veelgebruikte encryptiemethodes te verzwakken of te breken. Cryptografie speelt een sleutelrol als het gaat om het waarborgen van de beschikbaarheid, integriteit en vertrouwelijkheid van digitale processen en data. Voorbeelden hiervan zijn het aansturen van verkeerslichten en bruggen, communicatie in de vorm van e-mail of appberichten en het beschermen van identiteitsgegevens. Daarnaast wordt cryptografie gebruikt om vertrouwelijke, bedrijfsgeheime en staatsgeheime informatie te versleutelen.

De ontwikkeling van een krachtige quantumcomputer is de laatste jaren in een stroomversnelling geraakt, aldus het rapport. Hoewel het onwaarschijnlijk is dat er op dit moment quantumcomputers bestaan die de huidige cryptografie effectief kunnen breken, moet er wel nu al rekening gehouden worden met de mogelijke risico’s als gevolg van de komst van een krachtige quantumcomputer. Versleutelde data die nu onderschept en opgeslagen wordt, kan dan namelijk op een later moment ontsleuteld worden. Dit wordt ook wel store now, decrypt later genoemd, en vormt volgens de AIVD en het NCSC op dit moment de meest urgente dreiging voor organisaties in relatie tot de komst van een krachtige quantumcomputer. Daarom heeft de AIVD samen met andere partijen in 2023 een handboek gepubliceerd over postquantumveilige cryptografie.

JJO: op maandag 4 november 2024 spreek ik overigens voor Studium Generale (samen met anderen) over quantum computing in Tivoli (Utrecht)!