Bron: met WordPress-gegenereerde afbeelding met de (automatische) prompt: “create a featured image depicting a modern wind farm with multiple wind turbines under a dramatic sky, symbolizing crryptocurrency mining in a windmill park. Highlight three mining rigs connected to a router at a wind farm location, and include two Helium nodes subtly integrated into the scene”. (haha)

Inleiding

We beginnen het jurisprudentieoverzicht met een bijzondere uitspraak over cryptominen in een windmolenpark. Ik kwam via – het altijd goed geïnformeerde – ‘copsincyberspace’ op de hoogte van de zaak. Daarna behandelen we wat uitvoeriger het arrest van de Hoge Raad over de verstrekking van inbeslaggenomen bestanden. De tekst heb ik geprobeerd hier en daar in meer begrijpelijke bewoordingen te formuleren, maar ik wil geen belangrijke details overslaan, dus het blijft een wat lange, taaie tekst.

Ook de uitspraken over een reseller van EncroChat-telefoons (met een “feit van algemene bekendheid” dat cryptocommunicatiediensten aantrekkelijk zijn voor criminelen), een veroordeling naar aanleiding van de takedown van LabHost (zie dit Europol persbericht uit 2024), en de veroordeling van een man voor doxing en bedreiging via sociale media zijn dit keer nogal uitgebreid, omdat ze interessante details en (soms) heldere en belangrijke juridische duidingen bevatten.

Veroordeling voor cryptominen op windmodelpark

Op 13 november 2025 deed de rechtbank Noord-Nederland een bijzondere uitspraak (ECLI:NL:RBNNE:2025:4621) over cryptominen in een windmolenpark. De verdachte is ten laste gelegd: diefstal (art. 310 Sr), computervredebreuk (art. 138ab Sr) en het wederrechtelijk wijzigen of toevoegen van gegevens (art. 350a Sr).

Volgens de officier van justitie heeft de verdachte drie mining rigs aangesloten op een router van Nordex in het inkoopstation van windmolenpark Gieterveen en twee Helium nodes verbonden met het netwerk van Nordex bij windmolenpark Waardpolder. Een router is een geautomatiseerd werk en ook het netwerk (de servers) van Nordex moet als zodanig worden beschouwd. De mining rigs en heliumnodes hebben gegevens toegevoegd aan dit netwerk. De officier van justitie stelt dat het niet relevant is dat niet precies geduid kan worden welke gegevens zijn toegevoegd. De rigs en nodes versturen immers gegevens via het netwerk van Nordex om crypto te minen, waardoor deze data aan het bestaande netwerk worden toegevoegd.

De rechtbank overweegt dat de verdachte in die periode werkzaam als ‘technical manager’ bij de beheersmaatschappij van de windmolenparken. De rechtbank is van oordeel dat het toevoegen van gegevens individualiseerbaarheid van de betreffende gegevens veronderstelt. Met andere woorden: het toevoegen van gegevens vereist dat concreet gemaakt kan worden welke gegevens er precies zijn toegevoegd. In de wetsgeschiedenis wordt het plaatsen van malware op een computer genoemd als klassiek voorbeeld van het toevoegen van gegevens. In die situatie is het duidelijk dat er gegevens zijn toegevoegd en om welke gegevens het gaat.

Het versturen van gegevens via het internet, zoals Helium nodes doen wanneer zij dekking bieden aan mobiele devices en voor die apparaten bestemde gegevens doorsturen, betreft ondeelbaar gegevensverkeer, zodat van het toevoegen daarvan niet kan worden gesproken. Deze situatie geldt eveneens voor de op het netwerk van Nordex aangesloten cryptominingcomputers. Ook hier is naar het oordeel van de rechtbank enkel sprake geweest van het versturen van gegevens via het internet, namelijk het verifiëren en registeren van nieuwe transacties om ervoor te zorgen dat de blokchain veilig is, en daarmee dus niet van het toevoegen van gegevens. De rechtbank acht daarom het ten laste gelegde art. 350a Sr niet wettig en overtuigend bewezen, zodat verdachte hiervan zal worden vrijgesproken.

Bij de strafoplegging houdt de rechtbank rekening met de omstandigheid dat uit het reclasseringsrapport volgt dat verdachte zijn leven een positieve wending heeft gegeven en zelfinzicht toont. Verder weegt mee dat verdachte niet eerder onherroepelijk is veroordeeld voor strafbare feiten en de kans op recidive als laag wordt ingeschat. Tot slot is er sprake van een aanzienlijke overschrijding van de redelijke termijn, waarbij geldt dat de behandeling van de zaak ter terechtzitting in eerste aanleg binnen twee jaar met een eindvonnis moet zijn afgerond. Bij deze uitspraak is de redelijke termijn met ruim vijf maanden overschreden. De rechtbank zal dit eveneens meewegen bij het bepalen van de straf. Daarom legt de rechtbank een taakstraf van 120 uren op. De gevorderde materiële schade van €4155,65 wordt toegewezen.

Arrest van de Hoge Raad over het verstrekken van bestanden op inbeslaggenomen gegevensdragers

Op 2 december 2025 heeft de Hoge Raad een arrest (ECLI:NL:HR:2025:1716) gewezen over het verstrekken van bestanden op inbeslaggenomen gegevensdragers.

Het Hof Den Haag had eerder de verdachte veroordeeld (ECLI:NL:GHDHA:2024:217) voor onder meer, het maken van een beroep of gewoonte van het bezit en het verspreiden van ‘kinderporno’ en ‘dierenporno’. Het hof legde destijds onttrekking aan het verkeer op van de inbeslaggenomen MacBook Pro en iPhone X, waarop deze ‘kinderporno’ en ‘dierenporno’ werden aangetroffen.

De advocaat heeft namens zijn cliënt een verzoek ingediend om het beslag op diverse goederen op te heffen. Het betrof persoonlijke foto’s uit het verleden en studiematerialen van de HBO-opleiding, waarmee hij zijn toekomst wil voortzetten. Het hof heeft dit verzoek afgewezen, waarop het cassatiemiddel is gericht. Kortgezegd stelde het hof voorop dat als een gegevensdrager strafbare gegevens bevat, deze in beginsel aan het verkeer moet worden onttrokken. Daarom besloot het hof de iPhone X en MacBook Pro volledig te onttrekken, omdat ongecontroleerd bezit daarvan in strijd is met de wet.

Het hof constateerde dat er bij zowel de iPhone X als de MacBook Pro sprake is van vermenging. Op beide gegevensdragers staan zeer grote hoeveelheden bestanden. De strafbare en niet-strafbare bestanden staan door elkaar op de gegevensdrager. De verdachte was bewust van deze vermenging. Het hof oordeelde dat het verstrekken van een kopie van de verzochte bestanden, gezien de vermenging, tot onevenredig tijdsbeslag zou leiden bij het scheiden van strafbare en niet-strafbare bestanden. Bovendien moest per afbeelding worden vastgesteld wie hierop te zien is alvorens deze kon worden verstrekt, om te voorkomen dat (strafbaar) beeldmateriaal, bijvoorbeeld van een slachtoffer in deze zaak, aan de verdachte zou worden gegeven. Het persoonlijke belang van de verdachte bij het ontvangen van een kopie van de bestanden woog niet op tegen dit tijdsbeslag.

De Hoge Raad overweegt in r.o. 3.5.1-3.5.4 dat artikel 36b tot en met 36d Sr de onttrekking aan het verkeer van een inbeslaggenomen voorwerp toestaat als dat voorwerp van die aard is, dat ongecontroleerd bezit daarvan in strijd is met de wet of het algemeen belang. Hieruit volgt dat het moet gaan om een voorwerp waarvan de aard relevant is in die zin dat het ongecontroleerde bezit, al dan niet in samenhang met het redelijkerwijs te verwachten gebruik daarvan, juist in verband met die aard, in strijd is met de wet of het algemeen belang (vgl. HR 8 maart 2005, ECLI:NL:HR:2005:AR7626).

Als een inbeslaggenomen gegevensdrager één of meer bestanden bevat waarop (bijvoorbeeld) ‘kinderporno’ of ‘dierenporno’ is afgebeeld, kan dat leiden tot de onttrekking aan het verkeer van die gegevensdrager op de grond dat het ongecontroleerde bezit van de gegevensdrager als zodanig in strijd is met de wet en het algemeen belang. Hierbij is van belang dat de Hoge Raad in zijn arrest van 4 december 2018, ECLI:NL:HR:2018:2244 heeft geoordeeld dat geen steun vindt in het recht de opvatting dat de afzonderlijke bestanden/gegevens op een gegevensdrager evenzoveel voorwerpen zijn waarop het beslag rust en zijn te beschouwen als afzonderlijke voorwerpen als bedoeld in artikel 36b Sr.

Als de rechter de onttrekking aan het verkeer van een inbeslaggenomen voorwerp oplegt, kan hij de effectuering van deze maatregel niet afhankelijk stellen van een voorwaarde (vgl. HR 6 december 2005, ECLI:NL:HR:2005:AU3309). Dit neemt niet weg dat de rechter op grond van artikel 33c lid 2 in samenhang met artikel 36b lid 2 Sr een geldelijke tegemoetkoming kan toekennen als dit nodig is om te voorkomen dat degene aan wie de onttrokken voorwerpen toebehoren, onevenredig wordt getroffen (vgl. HR 10 juli 2018, ECLI:NL:HR:2018:1156). Verder staat het wettelijk stelsel niet in de weg dat de rechter die de onttrekking aan het verkeer oplegt, op verzoek van de verdediging gelast dat aan de verdachte (een kopie van) één of meer bestanden op de gegevensdrager wordt verstrekt.

De vraag wanneer de rechter verstrekking van bestanden moet gelasten, kan niet in algemene zin worden beantwoord. Gezien de rechtspraak van het Europees hof voor de rechten van de mens (weergegeven in de conclusie van de advocaat-generaal, ECLI:NL:PHR:2025:700), waarin een “fair balance” tussen het algemeen belang en de bescherming van individuele rechten vereist is, hangt die beantwoording af van de concrete omstandigheden van het geval. Het gaat er daarbij in de kern om of het belang van de verdachte bij het verkrijgen van de beschikking over (een kopie van) één of meer bestanden zo zwaarwegend is dat nadere inspanningen van politie en justitie mogen worden verlangd om het verstrekken daarvan te realiseren.

De Hoge Raad wijst in dit verband op onder meer de volgende omstandigheden die de rechter in zijn afweging kan betrekken:

De Hoge Raad wijst op de volgende omstandigheden die de rechter in zijn afweging kan betrekken:

- het aantal, de aard en de inhoud van de bestanden waarop het verzoek betrekking heeft, en daarmee samenhangend het belang dat de verdachte – mede gelet op artikel 8 EVRM en artikel 1 Eerste Protocol EVRM – heeft bij de verstrekking;

- de (vindbaarheid van de) locatie(s) van deze bestanden op de gegevensdrager, het tijdsbeslag dat het onderzoek naar de betreffende bestanden met zich meebrengt, en de vraag of de verdachte de bestanden ook op een andere manier dan vanaf de gegevensdrager kon verkrijgen;

- de mogelijkheid verstrekking te realiseren – zonder dat het risico ontstaat dat daarbij (ongemerkt) ook gegevens zouden kunnen worden verstrekt die tot de onttrekking van de gegevensdrager aanleiding geven –met een redelijke inspanningen van de daarbij betrokken functionarissen;

- de vraag of belangen van derden zich verzetten tegen de verstrekking;

- de mate waarin de verdachte zelf verantwoordelijk is voor het feit dat er naast strafbare bestanden ook andere, kennelijk voor hem belangrijke bestanden op de gegevensdrager staan.

Dit betekent dat een verzoek tot verstrekking van één of meer bestanden die zich op een – mogelijk voor onttrekking in aanmerking komende – gegevensdrager bevinden, zo tijdig, concreet en onderbouwd moet zijn, dat het openbaar ministerie voorafgaand aan of tijdens de terechtzitting een standpunt kan innemen. De rechter moet hiermee in staat worden gesteld een beslissing te nemen op basis van alle relevante omstandigheden. Indien nodig kan de rechter zich tevoren laten voorlichten over de mogelijkheden en benodigde inspanningen, zodat de afdoening van de strafzaak niet onnodig wordt vertraagd.

Volgens de Hoge Raad was de afwijzing van het Hof Den Haag geen onjuiste rechtsopvatting en was deze toereikend gemotiveerd.

Veroordeling resellers EncroChat-telefoons

Op 10 november 2025 heeft de rechtbank Oost-Brabant een man veroordeeld (ECLI:NL:RBOBR:2025:7270) voor de gewoontewitwassen en deelneming aan een criminele organisatie vanwege de verkoop van EncroChat-telefoons.

De rechtbank overweegt dat uit onderzoek blijkt dat binnen de EncroChat-organisatie een centraal administratiesysteem werd gebruikt, ook wel ‘portal’ genoemd, waarmee onder meer EncroChat-toestellen, abonnementen en tegoeden werden beheerd. Via deze portal konden telefoons ook worden gewist (gewiped).

Bij de opsporingsdiensten is op basis van onderschepte EncroChat-berichten het vermoeden ontstaan dat de verdachte EncroChat-telefoons heeft geleverd, abonnementen heeft geactiveerd en verlengd, wachtwoorden heeft gereset en telefoons heeft gewiped. Hierdoor zou hij crimineel geld hebben verdiend en zich schuldig hebben gemaakt aan witwassen. Ook wordt hij verdacht van deelname aan een criminele organisatie, medeplichtigheid aan drugshandel en het wegmaken van bewijsmateriaal.

De rechtbank is van oordeel dat op grond van de bewijsmiddelen, waaronder de bekennende verklaring van de verdachte, vaststaat dat hij gebruiker was van de Encrochat-ID ‘latepython’. Verder heeft de rechtbank vastgesteld dat de verdachte beschikte over een portal, dat zijn opdrachtgevers op zijn verzoek credits ter waarde van € 1,00 per credit in de portal zetten waarmee hij telefoons kon bestellen. Hij ontving deze telefoons en leverde ze vervolgens aan resellers. Van die resellers ontving hij contante betalingen, waarvan hij een deel behield en het overige bedrag naar zijn opdrachtgevers bracht. Ook activeerde en verlengde de verdachte via de portal abonnementen en wist hij op verzoek van resellers de inhoud van telefoons van klanten. Tot slot is vast komen te staan dat de verdachte het geld dat hij verdiende met de handel in EncroChat-telefoons en diensten niet aan de Belastingdienst heeft opgegeven, maar voor privé-aankopen gebruikte.

De rechtbank stelt vast dat handel in cryptocommunicatiediensten, zoals EncroChat, op zichzelf geen illegale activiteit is. De daarmee verkregen inkomsten hebben een legale herkomst, tenzij de rechtbank tot de conclusie komt dat het geld waarmee betaald wordt een criminele oorsprong heeft.

Feit van algemene bekendheid

In dat kader is van belang dat het een feit van algemene bekendheid is dat cryptocommunicatiediensten, zoals EncroChat, aantrekkelijk zijn voor criminelen om daarmee over de uitvoering van strafbare feiten te communiceren. Berichten die via deze apps worden verzonden zijn moeilijk te onderscheppen, want dergelijke cryptocommunicatiediensten hebben een hoge mate van beveiliging. Bovendien kunnen deze toestellen op afstand worden gewist, waardoor alles wat op de telefoon staat wordt verwijderd.

Witwassen

Dit feit van algemene bekendheid weegt naar het oordeel van de rechtbank mee in de beoordeling van de onderhavige zaak, maar is op zichzelf onvoldoende voor een bewezenverklaring van witwassen. En veroordeling voor witwassen vereist aanvullende omstandigheden die aantonen dat de producten en diensten waarin verdachte handelde, zijn gekocht met geld dat voorafgaand aan de aanschaf door misdaad is verkregen, en dat verdachte dit wist of redelijkerwijs kon vermoeden.

De rechtbank stelt voorop dat het eerste chatgesprek dat relevant is voor de wetenschap van verdachte dateert van 28 maart 2020. Voor de periode vóór die datum geldt dat de rechtbank geen andere bewijsmiddelen heeft dan het hiervoor genoemde feit van algemene bekendheid. Gelet hierop komt de rechtbank niet tot een veroordeling voor witwassen voor de gehele tenlastegelegde periode, maar zal de rechtbank verdachte partieel vrijspreken voor de periode tot 28 maart 2020.

Dat is anders voor de periode vanaf 28 maart 2020. Voor wat betreft die periode is naar het oordeel van de rechtbank sprake van een groot aantal aanvullende omstandigheden die uit de bewijsmiddelen, waaronder de chatgesprekken en de verklaring van verdachte, kunnen worden afgeleid.

Ten aanzien van de chatgesprekken stelt de rechtbank voorop dat zij bij de interpretatie van de voor het bewijs gebezigde chatberichten in aanmerking heeft genomen dat de raadsvrouw inzage heeft gekregen in de gehele dataset die het openbaar ministerie ter beschikking had en dat verdachte ter terechtzitting uitgebreid in de gelegenheid is gesteld om over bovengenoemde delen van het berichtenverkeer te verklaren, maar hij heeft daarvoor geen verklaring kunnen of willen geven. De rechtbank is het eens met de raadsvrouw dat terughoudendheid moet worden betracht bij de beoordeling van de telefoondata, maar naar het oordeel van de rechtbank zijn de berichten, die soms kort – enkele seconden – na elkaar zijn verstuurd voldoende duidelijk en niet voor andere interpretatie vatbaar dan die op basis van de tekst voor de hand ligt. De gesprekken zijn te volgen en bevatten doorgaans ook geen versluierde (geheim)taal. De gebruikers waanden zich kennelijk onbespied. De rechtbank komt daarom tot de conclusie dat de berichten zoals die in de bewijsmiddelen naar voren komen, in onderlinge samenhang bezien, niet vatbaar zijn voor een andere interpretatie dan de interpretatie die op basis van de tekst voor de hand ligt. De rechtbank gaat dan ook uit van de lezing van de berichten zoals die voor het bewijs zijn gebruikt.

De rechtbank acht naast het eerdergenoemde feit van algemene bekendheid de volgende aanvullende omstandigheden van belang:

- verdachte is benaderd door opdrachtgevers over wie hij niets wil verklaren, met de vraag of hij een extra zakcentje wil verdienen;

- verdachte beheert een ‘portal’ waarvoor hij bij (een van) zijn opdrachtgevers credits aanvraagt die zonder directe betaling worden toegevoegd;

- verdachte bestelt en ontvangt grote aantallen toestellen tegelijk;

- verdachte ontvangt en levert telefoontoestellen op verschillende adressen en op openbare plaatsen, liefst buiten het zicht van camera’s; het berichtenverkeer bevat onder andere: ‘kutcamera’s’, ‘zet auto bij de buren voor de deur’ en ‘deel tels bij je ma in garage zetten’;

- verdachte levert telefoontoestellen en diensten aan personen die hij niet goed kent;

- verdachte houdt geen administratie of registratie van klanten bij;

- betaling vindt plaats met contant geld, waarbij sprake is van aanzienlijke bedragen;

- verdachte geeft de inkomsten niet op aan de belastingdienst;

- de telefoontoestellen en abonnementen zijn duur en hebben juist een veel beperktere functionaliteit ten opzichte van normale telefoontoestellen en abonnementen;

- communicatie vindt plaats via versleuteld berichtenverkeer waarbij gebruik wordt gemaakt van usernames, zodat sprake is van anonimiteit

- verdachte heeft angst voor de politie; het berichtenverkeer bevat onder andere: ‘kwam wouten tegen, woonwijk ingescheurd, plankgas’ en ‘kut thuis nog 120 toestellen’;

- wipen vindt plaats op afstand en gebeurt in relatie tot politie-activiteiten zoals de arrestaties van gebruikers van de telefoons; het berichtenverkeer gerelateerd aan dat wipen bevat onder andere: ‘zit ie vast?’, ‘gaat om levenslang of vrij’,’arrested’ en ‘gepakt door de wouten’;

- verdachte heeft over sim kaarten gezegd dat “over al de jaren er ook hoop in beslag zijn genomen en weet niet welke nr’s dat zijn’’

- andere opvallende woorden in het berichtenverkeer: ‘AT had alle tels gepakt’, ‘tapkamer’, ‘encro op cel’, ‘zoeking’, ‘400k pillen en paar kg M’, ‘inval’, ‘sweepspullen’ en ‘mast aanstralen’;

- verdachte gebruikt in het berichtenverkeer het woord witwassen;

- verdachte heeft kennis van andere cryptocommunicatiediensten als Exclu en Sky.

Uit het samenstel van bevindingen concludeert de rechtbank dat – anders dan de verdediging aanvoert – ten minste een deel van de geldbedragen die verdachte ontving, middellijk of onmiddellijk uit misdrijf afkomstig was. De volgende vraag is of verdachte wist of redelijkerwijs had kunnen vermoeden dat hij EncroChat-diensten verkocht aan klanten die criminele activiteiten uitvoerden.

De rechtbank oordeelt – in het licht van de omstandigheden zoals beschreven in dit vonnis – dat verdachte wist, of in ieder geval willens en wetens de aanmerkelijke kans heeft aanvaard, dat het geld een criminele oorsprong had. Daarbij is van belang dat verdachte gedurende langere tijd abonnementen afsloot en verlengde, en ondanks herhaalde signalen van criminele activiteiten door gebruikers zijn handel voortzette.

De rechtbank acht daarmee wettig en overtuigend bewezen dat verdachte zich schuldig heeft gemaakt aan het witwassen van ‘enig geldbedrag’. Het exacte bedrag kan niet worden vastgesteld, mede omdat de rechtbank uitgaat van een kortere periode dan oorspronkelijk ten laste gelegd. Gezien de duur en met name de dagelijkse hoeveelheid transacties is er sprake geweest van een gewoonte.

Vrijspraak medeplichtigheid aan drugshandel

De rechtbank is het eens met de officier van justitie en de raadsvrouw dat uit het bewijs niet blijkt dat verdachte opzet had op de specifieke handel in verdovende middelen. Daarom acht de rechtbank hetgeen aan verdachte onder 3 ten laste gelegd, niet wettig en overtuigend bewezen en spreekt zij hem daarvan vrij.

Deelname aan een criminele organisatie

De rechtbank concludeert op basis van het bewijs dat verdachte en medeverdachte [medeverdachte 1] een duurzaam samenwerkingsverband vormden met een zekere structuur. Verdachte had als hoofd-reseller en beheerder van de ‘portal’ een leidende rol, terwijl [medeverdachte 1] als sub-reseller uitvoerende taken had. Uit hun frequente EncroChat-contact blijkt dat zij samenwerkten en de handel in EncroChat-telefoons en diensten als verdienmodel hadden. Verdachte leverde telefoons aan [medeverdachte 1], activeerde abonnementen op haar verzoek, en wiste telefoons indien nodig. [Medeverdachte 1] zorgde voor betaling van (een deel van) de inkomsten, terwijl verdachte ook met andere sub-resellers zoals [gebruikersnaam 4] samenwerkte. Ook de opdrachtgevers van verdachte, die credits in zijn portal zetten en uiteindelijk het geld ontvingen, behoorden tot dit verband.

De rechtbank acht bewezen dat het oogmerk van de organisatie gericht was op gewoontewitwassen (artikel 420bis Sr) en misdrijven als bedoeld in artikel 189 en 198 Sr, namelijk het vernietigen of verbergen van belastende EncroChat-gesprekken. Uit het bewijs blijkt dat verdachte en zijn medewerkers meerdere ‘wipe-verzoeken’ uitvoerden om de opsporing te bemoeilijken.

Op grond hiervan is bewezen dat verdachte deelnam aan een criminele organisatie als bedoeld in artikel 140 Sr.

Strafoplegging:

Bij de strafoplegging houdt de rechtbank rekening met de gezondheidssituatie van de vrouw van verdachte, zijn rol als kostwinner, het positief afgesloten reclasseringstoezicht en eerdere schorsingsvoorwaarden. Daarnaast compenseert de rechtbank de overschrijding van de redelijke termijn (2 jaar en ruim 1 maand) met een strafvermindering van 10%. De rechtbank legt een gevangenisstraf op van 16 maanden en een geldboete op van € 10.000.

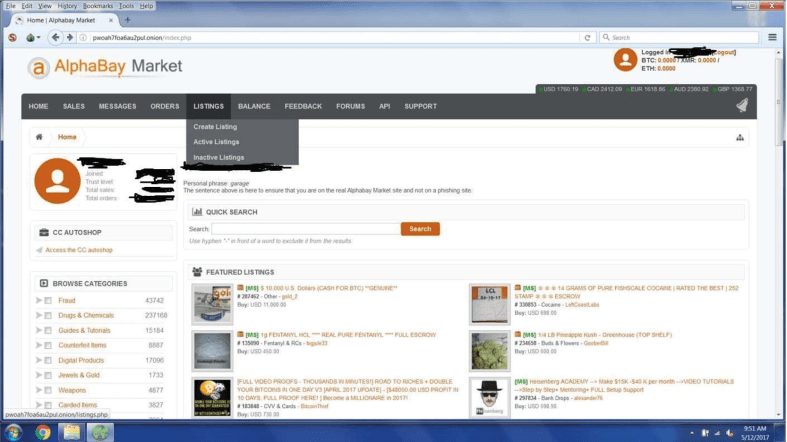

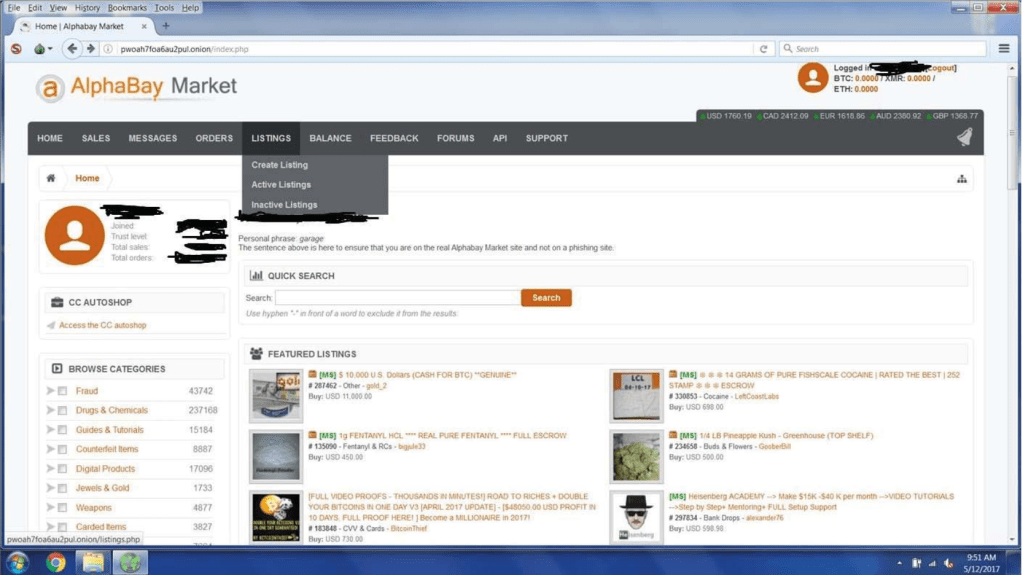

Veroordeling voor het gebruik van phishing-as-a-service LabHost

Op 3 november 2025 heeft de rechtbank Midden-Nederland een verdachte veroordeeld (ECLI:NL:RBMNE:2025:5658) voor voorbereidingshandelingen voor het plegen van online fraude, namelijk het vervaardigen en voorhanden hebben van phishing panels en het overdragen, verwerven en voorhanden hebben van persoons-, creditcard- en bankgegevens met het doel fraude te plegen.

Op 16 januari 2024 startte onder leiding van de officier van justitie van het parket Midden-Nederland een opsporingsonderzoek genaamd 03Maia, voortvloeiend uit een internationaal onderzoek door autoriteiten in Groot-Brittannië en Estland naar een (geanonimiseerde) website. LabHost bleek een ‘phishing-as-a-service provider’ te zijn die tegen betaling toegang gaf tot diverse phishing pagina’s. De rechtbank definieert phishing panels als nepwebsites die qua uiterlijk sterk lijken op legitieme websites van banken of overheidsinstanties. Gebruikers konden na een cryptobetaling (o.a. Bitcoin) deze panels hosten op hun eigen server en vervolgens spam-e-mails of -sms-berichten naar slachtoffers versturen. Slachtoffers voerden onwetend hun persoonlijke gegevens, zoals bank- of creditcardgegevens, in op deze nepwebsites. Het aanbod van phishing panels was wereldwijd gericht, net als de slachtoffergroep.

De Estlandse opsporingsautoriteiten verkregen een forensische kopie van de LabHost database, die gehost werd op een server in Litouwen. Deze database werd doorzocht om gebruikers van de dienst te identificeren en aan te houden. Uit het onderzoek bleek dat deze gebruikers vermoedelijk wereldwijd verspreid waren, waaronder ook in Nederland. De Nederlandse opsporingsautoriteiten werden daarom verzocht deel te nemen aan het internationale onderzoek naar LabHostgebruikers. Op basis van account- en slachtoffergegevens, evenals de gekozen tijdzone, werd aangenomen dat ten minste 36 LabHostgebruikers zich in Nederland bevonden. Dit leidde tot het opstarten van onderzoek 3CC4ASTREA, gericht op de specifieke LabHostgebruiker in kwestie.

Werking van LabHost

Om gebruik te kunnen maken van de diensten van LabHost moest op de website [website] een account aangemaakt worden. Met dit account kon vervolgens een betaald lidmaatschap afgesloten worden voor toegang tot de wereldwijde service. Na betaling kreeg de gebruiker toegang tot gestandaardiseerde of ‘custom-made’ pagina’s (phishing panels) die sprekend leken op websites van echte banken, overheidsinstanties of online platformen zoals Netflix of Amazon.

Na het verkrijgen van toegang moesten gebruikers een eigen virtual private server (VPS) en domeinnaam aanschaffen. Om slachtoffers te overtuigen de link aan te klikken, moest de domeinnaam sterk overeenkomen met de instantie waarvan de website was nagemaakt. Vervolgens moest het domein gekoppeld worden aan de VPS, waarna bij LabHost verzocht kon worden het gekozen phishing panel op de VPS te laden, waarbij de inloggegevens (credentials) aan LabHost werden verstrekt.’

Na deze stappen was de nagebootste website operationeel en konden gebruikers e-mail- of sms-berichten naar slachtoffers versturen met een frauduleuze link naar de nepwebsite (phishing panel). Dit gebeurde buiten LabHost om. Zodra slachtoffers op de link klikten en hun gegevens invulden, werd deze informatie naar de server van LabHost gestuurd en vervolgens beschikbaar gesteld aan de gebruiker. Gebruikers konden hun Telegramaccount koppelen aan hun LabHostaccount om meldingen te ontvangen zodra een slachtoffer op de link klikte of gegevens invulde.

Bij de aanhouding van de verdachte werden onder meer een laptop en een Samsung S23 in beslag genomen. De inhoud van de laptop – die de verdachte sinds begin 2021 in bezit had – is door de politie vergeleken met de data van [userID] in de LabHostdatabase. Hieruit bleek dat de datum en tijdstippen van het aanmaken van het account en de database data vrijwel gelijkliepen. Daarnaast werden op de laptop en in de database de volgende overeenkomstige gegevens gevonden:

- gebruikersnamen en bijbehorende wachtwoorden;

- IP-adressen waarmee is ingelogd op het LabHost platform door [userID];

- IP-adressen van de gehuurde VPS’s;

- Domeinnamen die door [userID] zijn gebruikt;

- Cryptobetalingen voor het LabHostabonnement.

Op basis van het bovenstaande acht de rechtbank bewezen dat de verdachte in de periode van 6 mei 2023 tot en met 16 april 2024 phishing panels en een programma voor het geautomatiseerd doorgeven van (slachtoffer)gegevens heeft verschaft, verworven en voorhanden heeft gehad. Anders dan de advocaat van de verdachte heeft betoogd, ziet de rechtbank vol opzet van de verdachte bij dit handelen. De panels en het programma zijn een technisch hulpmiddel ontworpen voor het aftappen van gegevens die worden overgedragen via telecommunicatie, als bedoeld in artikel 139c van het Wetboek van Strafrecht (hierna: Sr) en daarop was ook het oogmerk gericht.

De rechtbank is van oordeel dat ook bewezen is dat de verdachte het feit samen met anderen heeft gepleegd. Uit een Snapchatgesprek blijkt dat de verdachte samen met [Snapchat account 2] een programma gebruikte dat verband houdt met online fraude.

Daarnaast acht de rechtbank bewezen dat er sprake was van nauwe en bewuste samenwerking met LabHost. Hoewel LabHost de phishing panels leverde, vereiste het gebruik daarvan dat de gebruiker zelf een VPS (Virtual Private Server) en domeinnaam aanleverde. De gebruiker en medewerkers van LabHost werkten dus samen om functionele phishing panels te vervaardigen. De rechtbank ziet hierin een nauwe en bewuste samenwerking, waaraan beide partijen een wezenlijke bijdrage leverden. Beide partijen hadden elkaars bijdrage immers nodig om tot een werkend technisch hulpmiddel te komen, bestemd voor het aftappen van gegevens die worden overgedragen via telecommunicatie. Beide partijen hadden daar ook het oogmerk op. De rechtbank ziet hierin, naast bewijs voor medeplegen, dus ook bewijs voor het op de beschuldiging genoemde vervaardigen van een technisch hulpmiddel.

De rechtbank concludeert dat de verdachte zich gedurende bijna een jaar schuldig heeft gemaakt aan voorbereidingshandelingen voor online fraude. In samenwerking met LabHost heeft hij phishing panels (nepwebsites) gecreëerd, met als doel persoons-, creditcard- en bankgegevens van potentiële slachtoffers te verzamelen en deze vervolgens te gebruiken om hen financieel te benadelen. Uit het dossier blijkt dat de verdachte hierin succesvol is geweest; hij heeft meerdere keren slachtoffergegevens ontvangen op zijn Samsung S23, welke hij direct doorspeelde aan een onbekend gebleven derde.

Daarnaast beschikte de verdachte over aanzienlijke hoeveelheden bestanden met persoonsgegevens, telefoonnummers en e-mailadressen, en in sommige gevallen creditcard- en bankgegevens (leadlijsten). Op de laptop van de verdachte werden circa 18 gigabyte (!) aan leadlijsten aangetroffen. Deze lijsten worden vaak verkocht aan cybercriminelen, omdat de gegevens gebruikt kunnen worden voor oplichting, zoals vriend-in-noodfraude (ook bekend als Whatsappfraude). Op de Samsung S23 van de verdachte zijn indicaties gevonden van betrokkenheid bij deze vorm van fraude. In een Telegramgesprek met [Snapchat account 2] suggereert de verdachte hiermee geld te hebben verdiend: “3300 (de rechtbank begrijpt € 3.300,-) gepakt”.

Strafoplegging

De ernst van de feiten en de omstandigheden waaronder deze zijn gepleegd rechtvaardigen een langdurige gevangenisstraf, mede gezien het relevante oriëntatiepunt. Het feit dat een eerdere (nog niet onherroepelijke) veroordeling de verdachte er niet van heeft weerhouden soortgelijke strafbare feiten te plegen, wordt als verzwarend beschouwd.

De rechtbank legt daarom een onvoorwaardelijke gevangenisstraf op, maar ziet in de persoonlijke omstandigheden van de verdachte aanleiding deze gelijk te stellen aan de duur van het voorarrest. Terugkeer naar de gevangenis zou het proces van woningtoewijzing doorkruisen, dakloosheid veroorzaken en daarmee het recidivebeperkende doel ondermijnen. Zonder stabiele huisvesting is het voor de verdachte moeilijker een baan te vinden, wat het risico op terugval vergroot.

Gezien het reclasseringsrapport, maar ook de afwerende en externaliserende (schuld/verantwoordelijkheid buiten zichzelf leggen) houding van de verdachte op de zitting, cht de rechtbank een duidelijke waarschuwing noodzakelijk om herhaling te voorkomen. Het hoge recidiverisico, dat niet met voorwaarden kan worden ingeperkt, leidt tot een proeftijd van 3 jaren bij het voorwaardelijke deel van de straf.

Om afstraffing en recidivepreventie te bevorderen, legt de rechtbank daarnaast een onvoorwaardelijke taakstraf op. De rechtbank veroordeelt de verdachte tot een gevangenisstraf van 300 dagen (10 maanden), met aftrek van de reeds doorgebrachte 74 dagen voorarrest. De resterende 226 dagen worden voorwaardelijk opgelegd, met een proeftijd van 3 jaren. Daarnaast legt de rechtbank aan de verdachte op een taakstraf van 180 uren, te vervangen door 90 dagen hechtenis als de verdachte de taakstraf niet (naar behoren) uitvoert.

Veroordeling voor dreiging met een school shooting

Op 10 november 2025 heeft de rechtbank Noord-Nederland een verdachte veroordeeld (ECLI:NL:RBNHO:2025:13953) binnen het jeugdstrafrecht voor een het dreigen met een ‘school schooting’ (zie ook Nos.nl). De delicten bedreiging, poging tot afpersing, witwassen, oplichting en computervredebreuk zijn onder andere bewezen geacht.

De verdachte heeft onder meer op 3 april 2023 in Zaandam leerlingen en medewerkers van een college bedreigd met een misdrijf tegen het leven gericht. Hij stuurde een e-mail met de tekst: “Hallo alle, Dinsdag 4 april, 10:30. Zal de hele school naar de kanker gaan, mensen die op de grond liggen met bloed op hun. Vooral jullie docenten haha. Wordt de ergste dag van je leven let op.”. Daarnaast probeerde hij de school af te persen voor 100.000 dollar in cryptovaluta. De politie nam deze e-mail dermate serieus dat zij besloot de school op 4 april 2023 gesloten te houden (nos.nl).

De rechtbank stelt vast dat de verdachte zich vanaf veertienjarige leeftijd over een langere periode schuldig heeft gemaakt aan acht zeer ernstige strafbare feiten met veel slachtoffers. Naast de bovengenoemde bedreiging en poging tot afpersing, pleegde de verdachte diverse vormen van cybercrime, waaronder oplichting, computervredebreuk, het zonder toestemming wijzigen van wachtwoorden van e-mailaccounts en spoofing.

De verdachte belde slachtoffers en deed zich voor als een medewerker van een telecommunicatiebedrijf. Vervolgens wist hij hen te bewegen tot het doorgeven van een wachtwoordherstelcode van hun e-mailaccount, die hij eerder zelf had opgevraagd. Hij gebruikte deze codes om toegang te krijgen tot de accounts, met als doel berichten over cryptovaluta te vinden en vervolgens de cryptovaluta van de slachtoffers te stelen. De verdachte misbruikte hiermee het vertrouwen van zijn slachtoffers. Bovendien toonde hij geen enkel oog voor de gevolgen van zijn handelen en hield hij uitsluitend rekening met eigen financieel gewin. Het gebruik van gehackte (persoons)gegevens vormt een inbreuk op de privacy van anderen en veroorzaakt onveiligheid. Tot slot heeft de verdachte het geldbedrag, dat hij heeft verdiend met de oplichting, witgewassen. Dit vormt een ernstige bedreiging van de legale economie en tast de integriteit van het financiële en economische verkeer aan.

De rechtbank concludeert dat de bewezen feiten in beginsel een langdurige onvoorwaardelijke jeugddetentie zouden kunnen rechtvaardigen. Echter, gezien de overschrijding van de redelijke termijn, de consequenties die deze zaak al voor de verdachte heeft gehad en zijn huidige persoonlijke omstandigheden, acht de rechtbank herhaalde detentie niet passend.

De rechtbank veroordeelt de verdachte tot een jeugddetentie van 135 dagen, met aftrek, waarvan 120 dagen voorwaardelijk, en een onvoorwaardelijke taakstraf van 100 uren.

Veroordeling voor doxing, smaad, belediging, bedreiging en opruiing

Op 4 november 2025 veroordeelde (ECLI:NL:RBAMS:2025:8303) de rechtbank Amsterdam een man tot vijf maanden gevangenisstraf vanwege doxing, smaad, belediging, bedreiging en opruiing.

De verdachte heeft tussen 10 mei 2024 en 31 december 2024 een groot aantal berichten verspreid op zijn openbare accounts op X en Facebook, waarbij hij mensen heeft beschuldigd van (onder andere) pedofilie en kindermisbruik, corruptie, het zijn van nazi-aanhanger en het meewerken aan genocide. Daarnaast heeft hij van verschillende van deze personen namen, foto’s en adressen online gezet en heeft hij opgeroepen tot een volksgerecht op de Dam in Amsterdam. Ook heeft verdachte zijn huisgenoot bedreigd in een periode in januari 2025. De verdachte bekent dat hij de ten laste gelegde feiten heeft gepleegd. In de heldere uitspraak legt de rechtbank uit wat deze delicten zijn en waarom ze bewezen zijn.

Doxing

De rechtbank overweegt dat ‘doxing’ sinds 1 januari 2024 strafbaar is gesteld in artikel 285d Sr. Met de strafbaarstelling van ‘doxing’ wordt de norm gesteld dat het zich verschaffen, verspreiden of anderszins ter beschikking stellen van persoonsgegevens van een ander voor intimiderende doeleinden, zoals vrees aan (laten) jagen en/of ernstige overlast aan (laten) doen, onacceptabel is. Het doel van de strafbaarstelling is de persoonlijke vrijheid van (potentiële) slachtoffers beschermen.

Voor strafbaarheid van doxing is vereist dat degene die zich de persoonlijke gegevens verschaft, deze verspreidt of anderszins ter beschikking stelt (hierna samen aan te duiden als: verspreiden). Dat zijn gedragingen die opzet impliceren. Het verspreiden moet zijn gedaan met het oogmerk om een ander vrees aan te jagen, ernstige overlast aan te (laten) doen of ernstig te hinderen in zijn beroepsuitoefening. Aan het oogmerkvereiste, wat de zwaarste opzetvorm is, is voldaan als de verdachte op het moment van die gedraging die bedoeling heeft dan wel dat het niet anders kan zijn dan dat de verdachte heeft beseft dat het noodzakelijke gevolg van zijn handeling is, dat het slachtoffer vrees zal worden aangejaagd, ernstige overlast zal worden aangedaan of in de uitoefening van zijn ambt of beroep zal worden gehinderd.

Opvallend is dat de rechtbank – anders dan de officier van justitie – van oordeel dat is voldaan aan het oogmerkvereiste ten aanzien van alle in de tenlasteleggingen genoemde personen. De rechtbank acht bewezen dat de verdachte deze feiten heeft begaan.

Smaadschrift

Over smaad(schrift) overweegt de rechtbank dat het een specifieke vorm van belediging betreft en daarom een zwaarder misdrijf is dan eenvoudige belediging. De strafbaarstelling van smaad(schrift) onderscheidt zich van eenvoudige belediging doordat het een verplicht middel tot belediging bevat, in die zin dat bij smaad(schrift) de aanranding van de eer en goede naam van een ander een beschuldiging ten laste van die ander moet inhouden, waarbij die beschuldiging aan het publiek bekend moet zijn gemaakt. De strafbaarstelling van smaad(schrift) beoogt de morele integriteit van de smadelijk beschuldigde met betrekking tot diens publieke reputatie te beschermen.

In het algemeen heeft een beschuldiging een smadelijk karakter wanneer het een min of meer concreet omschreven misdrijf of zodanig omschreven feit betreft dat met de positieve moraal strijdt, iemands eer of goede naam wordt aangerand of waarmee iemand publiekelijk in een ongunstig daglicht wordt gesteld. Voor een bewezenverklaring van smaadschrift is verder vereist dat vast komt te staan dat de verdachte de kennelijke bedoeling heeft gehad om aan de door hem geuite beschuldiging ruchtbaarheid te geven. Onder ‘ruchtbaarheid geven’ als bedoeld in artikel 261 Sr dient te worden verstaan ‘het ter kennis van het publiek brengen’. Met zodanig ‘publiek’ is een bredere kring van betrekkelijk willekeurige derden bedoeld.

De rechtbank is – met de raadsman – van oordeel dat bepaalde uitlatingen van verdachte geen omschrijving van een concrete gedraging van de beschuldigde behelzen. Zoals hiervoor toegelicht is er geen sprake van smaadschrift als niet aan die eis wordt voldaan. De verdachte wordt voor zover het gaat over die uitlatingen dus vrijgesproken van het plegen van smaadschrift.

Belediging

Deze uitlatingen kunnen echter wel als eenvoudige belediging worden gekwalificeerd. De betreffende uitlatingen van verdachte zijn op zichzelf zonder meer beledigend van aard. De rechtbank overweegt dat een uiting als beledigend kan worden beschouwd wanneer zij de strekking heeft een ander bij het publiek in een ongunstig daglicht te stellen en hem aan te randen in zijn eer en goede naam. Het beledigende karakter van de uiting kan verder worden versterkt door de context waarin de verdachte deze heeft gedaan.

Verhouding met de vrijheid van meningsuiting

De rechtbank stelt vast dat de verdachte een groot aantal verschillende berichten heeft verspreid op X en Facebook met teksten waarbij verschillende personen worden beschuldigd van onder andere pedofilie en het plegen van genocide. Vlak nadat verdachte het bericht “Het volk heeft deze criminele psychopaten allang ontmaskerd!” heeft gestuurd, stuurt hij bijvoorbeeld het bericht “Wie moet er nou in een inrichting, een vieze pedofiel die niet van kinderen af kan blijven of iemand die boos op hem wordt? Wie moet er nou in een inrichting, een corrupte viroloog die meedoet aan genocide of iemand die boos op haar wordt?”

De verdachte heeft hiermee bewust de aanmerkelijke kans aanvaard dat het bericht zo zou worden opgevat dat de betreffende persoon in haar eer en goede naam zou worden aangetast. De berichten kunnen niet anders worden gelezen dan dat verdachte hiermee de bedoeling heeft gehad om de betrokkenen in een kwaad daglicht te stellen. De uitlatingen van de verdachte kunnen, gelet op de inhoud ervan, niet worden opgevat als te zijn gedaan om een publiek debat op gang te brengen. De rechtbank is dan ook van oordeel dat de uitlatingen niet kunnen worden gerechtvaardigd met een beroep op de vrijheid van meningsuiting.

De rechtbank acht op grond van de aangifte, het proces-verbaal van het verhoor van verdachte en verklaring van verdachte ter terechtzitting ten slotte ook bewezen dat verdachte het ten laste gelegde feit van bedreiging heeft begaan. De verdachte heeft ter terechtzitting en bij zijn verhoor expliciet verklaard dat het klopt dat hij tegen aangever heeft gezegd “Please come and vist me so I can beat the hell out of you” en dat hij aangever in elkaar zou slaan als aangever bij verdachte thuis zou komen. De rechtbank acht daarom de ten laste gelegde bedreiging met zware mishandeling bewezen.

Strafmotivering

De verdachte lijdt aan een depressie met angstige spanning, vitale, stemmingscongruente en stemmingsincongruente psychotische kenmerken, ernstig, recidiverend, mogelijk in het kader van een bipolaire-I-stoornis. Daarnaast is er sprake van ernstige een stoornis in het cannabisgebruik. Het ten laste gelegde wordt daarom in verminderde mate aan de verdachte toegerekend.

Gezien de aard en de ernst van de bewezenverklaarde feiten is de rechtbank van oordeel dat een gevangenisstraf passend is. Daarbij heeft de rechtbank gekeken naar straffen die in soortgelijke zaken worden opgelegd. Het legt een gevangenisstraf van vijf maanden op, met aftrek van voorarrest, waarvan drie maanden voorwaardelijk, met een proeftijd van twee jaren en daarbij een deel van de bijzondere voorwaarden zoals geadviseerd door de reclassering, te weten: meldplicht, ambulante behandeling (met mogelijkheid tot kortdurende klinische opname), meewerken aan middelencontrole en ambulante (outreachende) begeleiding.