Bron: een met WordPress AI gegenereerde afbeelding

Veroordeling voor leiding geven aan een criminele organisatie met cryptocommunicatiedienst (IronChat)

Op 12 september 2024 heeft de rechtbank Gelderland een 52-jarige man veroordeeld (ECLI:NL:RBGEL:2024:6732) voor het leiding geven aan een criminele organisatie die onder andere tot oogmerk had het aanbieden van een cryptocommuncatiedienst aan andere criminele organisaties en het witwassen van het geld dat hiermee werd verdiend. Volgens dit bericht van Tweakers.net gaat het hier om ‘IronPhone’-cryptotelefoons en de bijbehorende ‘IronChat’-berichtendienst. De hoofdverdachte kreeg een gevangenisstraf van 4,5 jaar opgelegd.

Drie verdachten

De zaak draait om drie verdachten die allemaal een rol hadden in het bedrijf dat een applicatie verkocht waarmee mensen versleuteld met elkaar konden communiceren. De verdachte in de onderhavige uitspraak was de eigenaar van het bedrijf en “deed alles”: “de verkoop, inkoop, klanten en het programmeren”. Bovendien was verdachte de leidinggevende binnen het bedrijf. Medeverdachte 1 installeerde software op telefoons en laptops. Verder deed hij het accountbeheer, behandelde hij ‘support’ vragen, hielp hij klanten in de showroom, deed de verkoop en leverde hij telefoons en laptops af bij klanten. Later hield hij zich ook bezig met de financiële boekhouding. Medeverdachte 2 was in loondienst als operationeel security manager. Hij verrichtte verschillende werkzaamheden waaronder support en het ontwikkelen en installeren van software.

Werking IronPhone en IronChat

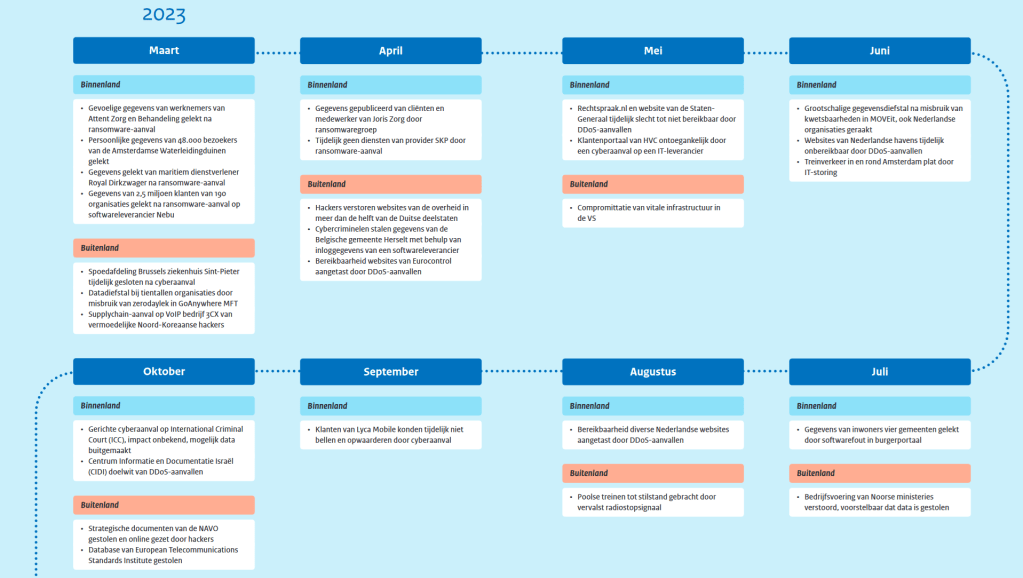

In de uitspraak staan in r.o. 2.1.4-2.1.6 interessante details over de cryptotelefoons. Om gebruik te maken van de communicatiemethode diende men een abonnement af te sluiten. Op een prijslijst die beschikbaar is uit de kopie van de server van het bedrijf staan de volgende kosten voor een abonnement:

- Telefoon (model Wileyfox Swift2) met als kosten voor een abonnement: per zes maanden € 800,- voor Europa en € 1000,- voor wereldwijd

- Telefoon (model Samsung S8) met als kosten voor een abonnement: per zes maanden € 1.500,- voor Europa en € 1.750,- voor wereldwijd;

- Laptop (model HP Folio 9470m) met als kosten voor een abonnement: € 2.250,- per jaar.

Bij een aantal telefoons die zijn onderzocht in het kader van andere strafrechtelijke onderzoeken is opgevallen dat de telefoons technisch zo zijn ingericht dat er geen gebruik gemaakt kan worden van de camera, microfoon of wifi. Een getuige heeft verklaard dat de camera’s en microfoons werden verwijderd uit de telefoons wanneer verdachte dat wilde. Volgens de bewijsstukken gebeurde ongeveer in de helft van de gevallen.

Encryptiemethode

In de gebruiksaanwijzing van ‘communicatiemethode 2’ (uit 2015), staat omschreven dat gebruik wordt gemaakt van end-to-end encryptie door middel van het zogenaamde OTR (Off-The-Record) protocol. In de gebruikersaanwijzing worden de volgende voordelen opgesomd van het gebruik van OTR ten opzichte van andere “veilige communicatie”:

- [communicatiemethode 2] laat geen digitale handtekeningen achter in berichten waardoor het achteraf niet valt te bewijzen dat er communicatie heeft plaatsgevonden;

- communicatiemethode 2] werkt alleen als beide contacten online zijn, er wordt niets van berichten op servers opgeslagen. (…);

- Gesprekken via [communicatiemethode 2] vallen achteraf niet meer te ontsleutelen, ook niet als de datalijnen getapt worden. (…);

- [communicatiemethode 2] beschikt over een wis & sluit functie waarbij alle berichten direct worden gewist en encryptiesleutels direct komen te vervallen;

- [communicatiemethode 2] heeft een PANIC modus waarbij u met één druk op de knop uw gehele [communicatiemethode 3] wist en ontoegankelijk maakt.

Overige functionaliteiten

Daarnaast is het mogelijk om de inhoud van een chat op beide telefoons helemaal te verwijderen door een codewoord in te voeren en te versturen naar degene waarvan men wil dat de inhoud van die chat verdwijnt. Men voert dan in: “CRASHME!34”.

Ook staat in een proces-verbaal dat de communicatie-app voor de buitenwereld er uitziet als een medische app. Sommige landen verplichten bij de douane het wachtwoord van telefoons te verstrekken, maar medische gegevens mogen dan niet worden ingezien.

Oordeel rechtbank

De rechtbank stelt op basis van bovenstaande bewijsmiddelen vast dat de communicatiemethode en de applicatie waren ingericht met het doel om de via deze telefoon of applicatie gevoerde communicatie vertrouwelijk te houden. De rechtbank leidt dit met name af uit de voordelen die in de gebruiksaanwijzing worden genoemd, de panic button en de ‘crash me’-functie, waarmee met één druk op de knop de inhoud van de telefoon kon worden gewist.

Daarnaast leidt de rechtbank uit het bovenstaande af dat de anonimiteit van de gebruikers een belangrijk uitgangspunt was. Zo werden bij de verkoop van de telefoons, telefoonapplicaties met bijbehorende abonnementen en laptops geen namen of adresgegevens genoteerd, maar enkel een random naam. Verder is uit de bankgegevens gebleken dat ongeveer 90% van alle bijschrijvingen contante stortingen waren (met een totaalbedrag van bijschrijvingen aan contante stortingen (via een geldautomaat) voor een periode van bijna drie jaar € 2.668.260,00 bedraagt. Zelfs toen de bank meldde dat het doen van dergelijke ongebruikelijke transacties onacceptabel was en ertoe kon leiden dat de relatie tussen de bank en het bedrijf kon worden beëindigd, ging het bedrijf niet anders handelen.

Verloop opsporingsonderzoek

Over het opsporingsonderzoek met de naam ‘Goliath’ overweegt de rechtbank dat in de periode van 3 oktober 2018 tot en met 2 november 2018 de communicatieapplicatie is geïntercepteerd. Tijdens deze interceptiefase is 24/7 chatverkeer onderschept, gelezen, geduid, veredeld en geanalyseerd. Er is binnen onderzoek Goliath gewerkt met, onder andere, zoekwoorden (topics). Dit waren zoekwoorden die te relateren zijn aan diverse vormen van criminaliteit. Voorbeelden van dergelijke woorden zijn: ‘drugs’, ‘coke’, ‘slapen’, ‘pipa’s’, ‘AK’ of ‘wapens’. Deze topics waren beschikbaar in diverse talen. Als er in chatberichten woorden voorkwamen die op deze topiclijsten stonden, werden alle chatberichten van de conversatie zichtbaar in de chatmodule. Gedurende de interceptieperiode is niet vastgesteld dat anderen, waaronder politici, artiesten en de gewone man met bijvoorbeeld een geheime relatie, gebruik hebben gemaakt van de communicatiemethode, zoals de verdediging stelde.

Uit de bewijsmiddelen blijkt volgens de rechtbank gebleken dat de klantenkring van het bedrijf voor in ieder geval een zeer groot deel uit personen bestond die zich bezig hielden met strafbare feiten en dat verdachte en zijn medeverdachten hier wetenschap van hadden. De rechtbank onderbouwt dit uit tapgesprekken en chatgesprekken. De rechtbank is van oordeel dat sprake is van een nauwe en bewuste samenwerking tussen de verdachten met betrekking tot het wissen van accounts.

Sprake van begunstiging

Vervolgens beantwoord de rechtbank de vraag of sprake van het delict begunstiging en gaat daarvoor na of de verdachten voorwerpen waarop of waarmee een misdrijf is gepleegd hebben vernietigd, weggemaakt, verborgen of aan het onderzoek van de ambtenaren van justitie of politie hebben onttrokken, met het oogmerk om het te bedekken of de nasporing of vervolging te beletten of te bemoeilijken. Uit de voornoemde bewijsmiddelen blijkt volgens de rechtbank dat in ieder geval drie keer een verzoek is gedaan om een account te wissen, nadat de gebruiker was aangehouden.

Hieruit volgt naar het oordeel van de rechtbank dat de verzoeken zijn gedaan om te voorkomen dat de politie belastende informatie op de inbeslaggenomen telefoon zou aantreffen. Een van de verzoekers is later aangehouden en veroordeeld voor een Opiumwetfeit. Uit de aangehaalde chatberichten blijkt dat er bij het verzoek om een account te wissen altijd haast was gemoeid. Gelet op het voorgaande, de inhoud van de chatgesprekken, in onderlinge samenhang bezien met de onder paragraaf 2.2 genoemde feiten en omstandigheden, is de rechtbank van oordeel dat verdachte zich schuldig heeft gemaakt aan begunstiging.

Deelname aan een criminele organisatie

Ook stelt de rechtbank vast dat de verdachte schuldig is aan deelneming aan een criminele organisatie. De rechtbank stelt voorop dat van ‘deelneming’ aan een organisatie als bedoeld in artikel 140 Sr slechts dan sprake kan zijn, als de verdachte behoort tot het samenwerkingsverband en een aandeel heeft in gedragingen dan wel gedragingen ondersteunt die strekken tot of rechtstreeks verband houden met de verwezenlijking van het in dat artikel bedoelde oogmerk. Het is hierbij niet vereist dat de verdachte wetenschap heeft van één of meer concrete misdrijven die door de organisatie worden beoogd. Onder deelneming wordt mede begrepen het verlenen van geldelijke of andere stoffelijke steun ten behoeve van het samenwerkingsverband (art. 140 lid 4 Sr oud).

De rechtbank stelt allereerst vast dat enkele personen een criminele organisatie vormden met als oogmerk het uitvoeren van hard- en softdrugs en hennepteelt. Verder volgt uit de bovenstaande bewijsmiddelen dat verdachte veelvuldig contact had met de leider van deze organisatie. De rechtbank is van oordeel dat de verdachte heeft deelgenomen aan een organisatie door de leden van deze organisatie te voorzien van de applicatie en dat verdachte wist dat sprake was van een organisatie die als oogmerk had misdrijven te plegen.

Schuldig aan begunstiging, witwassen en valsheid in geschrifte

Daarnaast zag het oogmerk van de criminele organisatie op begunstiging, witwassen en valsheid in geschrifte. Zoals volgt uit paragraaf 2.3 beschikten de communicatiemethoden over de mogelijkheid om binnen een aantal klikken de inhoud van een telefoon of chats te verwijderen. Ook bood het bedrijf een dienst aan waarbij op verzoek accounts konden worden gewist. Uit het feit dat de organisatie deze dienst aanbood, en (vrijwel) het gehele klantbestand van het bedrijf bestond uit personen die zich bezighielden met criminele activiteiten, is voor de rechtbank gebleken dat het oogmerk van het samenwerkingsverband gericht was op begunstiging door chats, accounts of de gehele inhoud van een telefoon te verwijderen met als doel om de nasporing of vervolging te beletten of te bemoeilijken.

Oordeel rechtbank

Het oogmerk van de organisatie was daarnaast gericht op het gewoontewitwassen. Omdat (vrijwel) het gehele klantbestand van het bedrijf bestond uit personen die zich bezighielden met criminele activiteiten, kan het niet anders dan dat de inkomsten van het bedrijf in ieder geval gedeeltelijk afkomstig waren uit de criminele activiteiten van die criminele klanten en dus afkomstig uit misdrijf. Verdachte en zijn medeverdachten moeten dat hebben geweten. Door de vele transacties die plaatsvonden over een lange periode was sprake van gewoontewitwassen en had de organisatie daar dus het oogmerk op. Daarnaast hebben verdachte en zijn medeverdachten zich schuldig gemaakt aan eenvoudig witwassen, zijnde de opbrengsten van de verkoop van hun producten. In de periode van 1 januari 2017 tot en met 2 november 2018 heeft de verdachte meerdere geldbedragen van in totaal € 1.211.906,08 verworven en voorhanden heeft gehad, terwijl hij en zijn medeverdachten wisten dat deze geldbedragen – onmiddellijk – uit enig (eigen) misdrijf afkomstig waren. Daarmee komt de rechtbank tot een bewezenverklaring van eenvoudig witwassen in de zin van artikel 420bis.1 Sr.

Ten slotte zag het oogmerk van de organisatie op het plegen van valsheid in geschrifte (paragraaf 2.4). Om inkomsten te verklaren werden nadat bedragen op de bankrekening waren bijgeschreven facturen valselijk opgemaakt, waarmee de bedrijfsadministratie werd aangepast. De instructies die werden gegeven aan de medewerkers zorgden voor een bedrijfscultuur waarbinnen het normaal werd om valselijk stukken op te maken.

Gevangenisstraf voor bezit en verspreiden grote hoeveelheid persoonsgegevens

Op 26 september 2024 heeft de rechtbank Gelderland een verdachte veroordeeld (ECLI:NL:RBGEL:2024:6909) voor het verspreiden van een grote hoeveelheid persoonsgegevens (‘leads’) en witwassen van cryptogeld. Ook Arnoud Engelfriet besteedde in een blog aandacht voor de zaak. De zaak is alleen wel ernstiger dan daarin wordt voorgesteld. Het gaat namelijk niet over gegevens van 5000 personen, maar over gegevens van miljoenen personen.

De rechtbank legt in de bewijsoverwegingen uit dat een opsporingsambtenaar in het kader van een pseudokoop met de verdachte contact heeft gelegd via Telegram. Vervolgens kocht de verbalisant 5.000 ‘targetleads’ van voor een bedrag van € 50,- in bitcoins. Na de betaling ontving de verbalisant via Telegram een bestand met de leads. In dit bestand stonden persoonsgegevens die onder andere bestonden uit: telefoonnummer, mogelijk Facebook ID, voornaam, achternaam, geslacht, woonplaats, werkgever en relatiestatus. De Telegramgebruiker plaatste bovendien meerdere berichten over de verkoop van leads in de openbare Telegramgroep met de (weinig verhullende naam) ‘FraudeHandel’.

Indicatie aangetroffen persoonsgegevens

Na identificatie van de verdachte zijn enkele gegevensdragers in beslag genomen. Ter indicatie van de hoeveelheid aangetroffen persoonsgegevens volgt hieronder een opsomming van de aangetroffen bestanden:

- een bestand met daarin een lijst van 667.816 credentials – e-mailadres en wachtwoord (plain text);

- een bestand met daarin een lijst van 448.209 credentials – e-mailadres en wachtwoord (plain text);

- een map ‘damipora.lt’, met daarin een Excel-bestand met profielgegevens. In dit bestand stond een lijst met 223.852 leads — voor- en achternaam, nationaliteit, geboortedatum, religie, opleiding, burgerlijke staat, uiterlijke kenmerken;

- een map genaamd ‘Facebook Leak’. In deze map staan 105 items gerangschikt op land. Het lijkt hier te gaan om de Facebook datalek uit 2019, waarin de gegevens van 533 miljoen Facebookgebruikers aanwezig zijn. Gegevens bevatten o.a. telefoonnummer, naam, geslacht, woonplaats, e-mailadres, geboortedatum;

- een map met een Excel-bestand, met daarin een lijst met 243.764 leads — geslacht, naam, adres, telefoonnummer, geboortedatum, bankrekeningnummer, e-mail;

- een map met een txt-bestand met de naam ‘Dub_22’, met daarin een lijst met 22.075.941 credentials – e-mailadres en wachtwoord (plaintext);

- een map met een txt-bestand met de naam ‘LuckyMillions BE fix’, met daarin een lijst met 243.766 leads — geslacht, naam, adres, telefoonnummer, e-mailadres;

Witwassen

Uit de bewijsmiddelen blijkt verder dat tussen 3 februari 2021 en 20 januari 2022 diverse coins zijn gestort op het Binance-account van de verdachte met een totale waarde van US$ 30.107,50 op het moment van de transacties. Ook hebben de verdachte en medeverdachte dagelijks contact over het verkopen van leads. Ten slotte is het interessant om te lezen dat:

“aan het Binance-account op naam van verdachte was een debitcard gekoppeld. In totaal zijn er 177 succesvolle transacties geweest met een totaalbedrag van € 14.387,58, waarvan € 8.070,00 contant is opgenomen. De overige betalingen zijn onder andere gedaan aan Apple, Coolblue, Louis Vuitton, Makro, Bijenkorf en Bol.com”.

De rechtbank overweegt dat de verdachte van 22 april 2021 tot en met 12 januari 2022 bitcoins van zijn Binance-rekening uitgegeven, dan wel contant opgenomen. Hiermee is sprake van een vermoeden van witwassen. Van de verdachte mag worden verlangd dat hij een verklaring geeft voor de herkomst van deze bitcoins, maar die beriep zich op zijn zwijgrecht. Er is geen enkel concreet aanknopingspunt dat de bitcoins (deels) afkomstig zijn van legale activiteiten. De rechtbank acht daarom bewezen dat de bitcoins afkomstig zijn uit een misdrijf en de verdachte heeft zich door het gebruikmaken en pinnen ervan schuldig gemaakt aan het witwassen van cryptovaluta (in totaal € 14.387,58).

Oordeel rechtbank

De rechtbank stelt verder vast de verdachte een enorme hoeveelheid leads op zijn harde schijf had staan. Het is een feit van algemene bekendheid dat persoonsgegevens veelal worden gebruikt bij oplichting en diefstal, zoals Whatsapp- of bankhelpdeskfraude. Daarbij blijkt onder feit 1 dat verdachte geld kreeg voor de verkoop van leads. Het kan dan ook niet anders dan dat verdachte wist dat de persoonsgegevens bestemd zijn voor het plegen van oplichtingen en diefstallen.

Het is daarom niet verassend dat de verdacht wordt veroordeeld voor het medeplegen van het verkopen, overdragen, verspreiden en voorhanden hebben waarvan hij weet dat deze bestemd voor het plegen van misdrijven zoals diefstal en oplichting (zie o.a. art. 234 en 326 Sr). Ook wordt de verdachte veroordeeld voor (gewoonte)witwassen. Het is overigens opvallend dat het delict ‘heling van gegevens’ (artikel 139g Sr) niet ten laste is gelegd.

Met betrekking tot de straf overweegt de rechtbank dat ‘blijkt uit het strafblad van verdachte dat hij op 18 januari 2021 al eerder is veroordeeld voor verschillende cyberfeiten’ en de verdachte ‘kansen heeft gehad en flink is gewaarschuwd, in de vorm van een forse voorwaardelijke gevangenisstraf in België’. Hij krijgt een gevangenisstraf van 12 maanden opgelegd.

Veroordeling voor afdreiging via internet

De rechtbank Noord-Holland heeft op 4 oktober 2024 een verdachte veroordeeld (ECLI:NL:RBNHO:2024:10395) voor het medeplegen van afdreiging van zeven slachtoffers. FD.nl besteedde ook aandacht aan de zaak in het achtergrondartikel: ‘Gokverslaafde Ali ging mannen afpersen met lawine aan appjes over bezoek aan sekssites’.

De uitspraak vind ik interessant vanwege de beschrijving van de modus operandi van de daders. Deze zijn als volgt beschreven:

Stap 1: het verwerven telefoonnummers van potentiële slachtoffers, onder meer door sekswerkers te betalen voor het verstrekken van contactgegevens van hun klanten en door nepprofielen en -advertenties op sekssites aan te maken. De verdachte heeft ter zitting erkend dat hij de advertentie op Kinky.nl op die manier heeft gebruikt. Eén van de aangevers is via deze site slachtoffer geworden van afdreiging.

Stap 2: het massaal versturen van een eerste, steeds nagenoeg identiek WhatsApp-bericht waarin staat dat het potentiële slachtoffer contact heeft gehad met één of meerdere sekswerkers die hun diensten aanbieden op de websites Kinky.nl en/of Sexjobs.nl.

Stap 3: als er contact is met een potentieel slachtoffer, worden steeds gelijkluidende vervolgberichten gestuurd, waarin wordt gedreigd met het openbaar maken van het gedrag van een slachtoffer tegenover mensen in zijn directe omgeving.

Stap 4: de slachtoffers worden onder druk gezet om, meestal via betaalverzoeken, geld over te maken naar bankrekeningen van derden.

De rechtbank acht, gelet op de verklaring van de verdachte, in samenhang bezien met de overige bewijsmiddelen (zoals opgenomen in de bijlage bij het vonnis), bewezen dat de verdachte zich schuldig heeft gemaakt aan het medeplegen van de onder 3 en 4 ten laste gelegde afdreigingen.

De rechtbank overweegt dat de personen die op dreigberichten zijn ingegaan geïntimideerd, beschaamd en in paniek raakten, bang voor openbaarmaking van hun gevoelige privéinformatie. De verdachte heeft, samen met zijn mededaders, de slachtoffers in deze zaak onder voornoemde dreiging bewogen tot het betalen van uiteenlopende geldbedragen, ter hoogte van in totaal ruim € 100.000,-.

De rechtbank overweegt verder dat naast de financiële schade die de verdachte en zijn mededaders door hun handelen hebben aangericht, zij de slachtoffers emotioneel zwaar hebben belast. Uit de aangiftes en de ingediende vorderingen tot schadevergoeding volgt dat bij veel slachtoffers sprake was van paniekgevoelens, stress, isolement en hulpeloosheid. De verdachte is eerder voor soortgelijke feiten onherroepelijk veroordeeld. Alles afwegende is de rechtbank van oordeel dat een gevangenisstraf voor de duur van 30 maanden moet worden opgelegd, met aftrek van voorarrest. Ook moet de verdachte verschillende schadevergoedingen betalen.